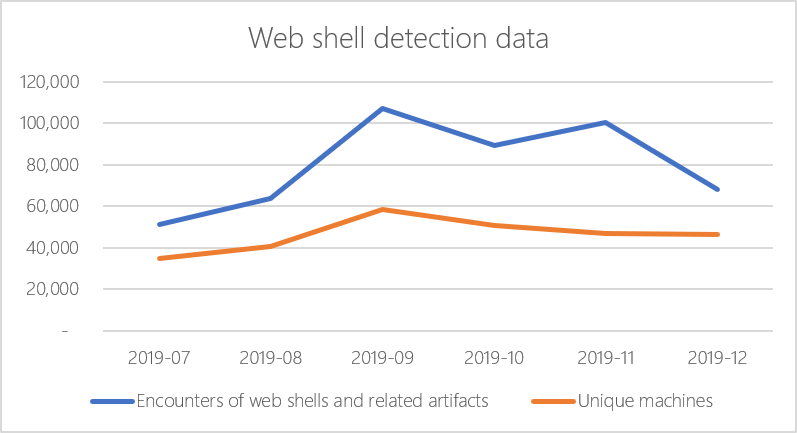

Apesar de ser o principal alvo de hackers, a Microsoft diz que trabalha pesado na detecção de problemas. Segundo ela, diariamente são encontrados 77 mil web shells. Já já a gente explica melhor o que é isto.

A informação consta em um post no blog da Microsoft que promove os recursos de sua plataforma de segurança comercial – o Microsoft Defender ATP. Lá, a Microsoft afirmou que diariamente a equipe de segurança da empresa detecta e rastreia, em média, cerca de 77.000 web shells ativos, espalhados por 46.000 servidores infectados.

Será que é só marketing?

Esses dois números são impressionantes em termos de tamanho, e especialmente os 77.000, que são muito maiores do que os relatórios anteriores sobre a prevalência de shell da web.

Por exemplo, no início deste mês, a Sucuri, do GoDaddy, relatou a limpeza de cerca de 3.600 web shell de sites invadidos durante todo o ano passado, em 2019, um número menor do que a contagem diária de detecção da Microsoft.

O QUE É UM SHELL DA WEB?

Os números da Microsoft destacam a prevalência dessas ferramentas nos arsenais de hackers de hoje. Essas web shells são consideradas o top para todos os atores de ameaças, principalmente grupos hacktivistas que desfiguram sites a mando de grupos de espionagem cibernética patrocinados pelo estado.

Os shells da Web são cruciais por causa de suas funções. Um “shell da web” refere-se a um programa ou script mal-intencionado instalado em um servidor invadido.

Eles fornecem uma interface visual que os hackers podem usar para interagir com o servidor invadido e seu sistema de arquivos. A maioria dos shell da web contém funções básicas para renomear, copiar, mover e até editar ou fazer upload de novos arquivos em um servidor. Eles também podem ser usados para alterar as permissões de arquivo e diretório, ou arquivar e fazer download (roubar) dados do servidor.

Os hackers geralmente instalam shell da Web explorando vulnerabilidades em servidores ou aplicativos da Web (como CMS, plug-ins do CMS, temas do CMS, CRMs, intranets etc).

Shell da web e backdoors

Os shells da Web podem ser escritos em qualquer linguagem de programação, de Go ao PHP. Isso permite que os hackers ocultem web shells dentro do código de qualquer site sob nomes genéricos (como index.asp ou uploader.php), o que torna quase impossível a detecção por um operador humano sem a ajuda de um firewall da Web ou um scanner de malware da Web.

Se um shell da web for descoberto, um script de backdoor também estará próximo. Shell da Web e scripts de backdoor são frequentemente usados juntos. Os hackers geralmente violam um servidor, plantam um shell da web para permitir que eles interajam com seu sistema de arquivos e instalam um backdoor – que é um script automatizado que reinstala o shell da web em intervalos regulares ou mantém vivo o caminho para que o hacker reinfecte o servidor se o shell da web for descoberto e removido.

O shell da web mais popular de hoje é, de longe, uma ferramenta chamada China Chopper. Visto pela primeira vez em 2012, este pequeno web shell, mas repleto de recursos, é o trabalho de hackers chineses. Foi lançado em um fórum de hackers chinês, de onde foi universalmente adotado por quase todos os atores de ameaças do mundo.

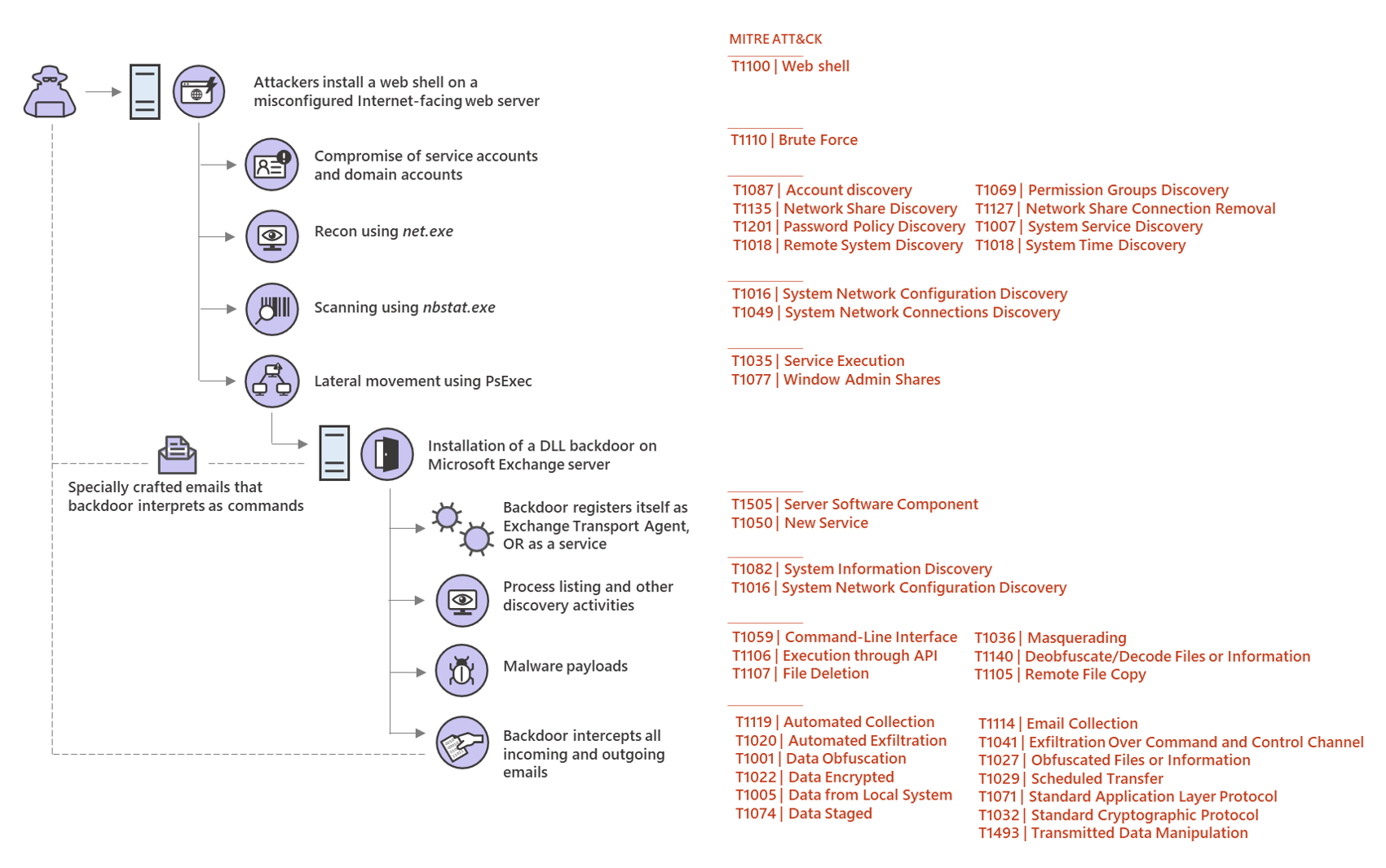

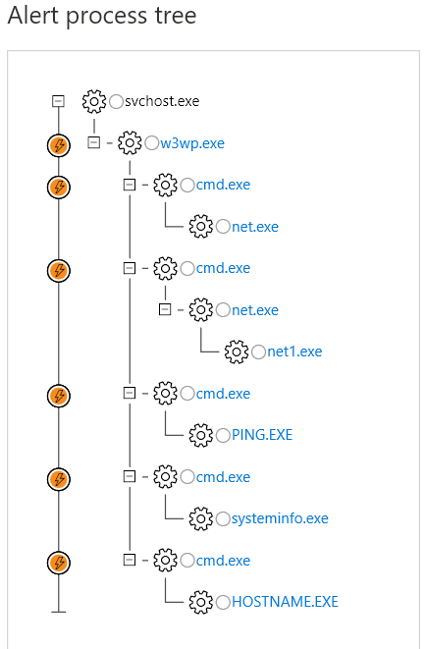

No blog, a Microsoft alertou os administradores de sistema para levar os Web shells a sério. Com base em suas investigações anteriores, a Microsoft diz que os hackers costumavam usar web shells para carregar outras ferramentas de hackers nos sistemas das vítimas. Essas mesmas ferramentas foram usadas posteriormente para operações de reconhecimento e movimentação lateral pela rede interna da vítima. Assim, transformam algo simples em incidentes de segurança muito maiores.

Se você não viu, veja aqui que 8 em cada 10 ataques hackers são voltados para produtos da Microsoft.

Fonte: ZDNet