Cibercriminosos estão distribuindo um coquetel de malware por meio de versões piratas do Microsoft Office. Essas versões crackeadas do pacote de escritório estão sendo promovidas em sites de torrent.

Malwares entregues em versão pirata do Microsoft Office

O malware entregue aos usuários inclui trojans de acesso remoto (RATs), mineradores de criptomoedas, downloaders de malware, ferramentas de proxy e programas anti-AV. O AhnLab Security Intelligence Center (ASEC) identificou a campanha em andamento (Via: Bleeping Computer) e alerta sobre os riscos de download de software pirata.

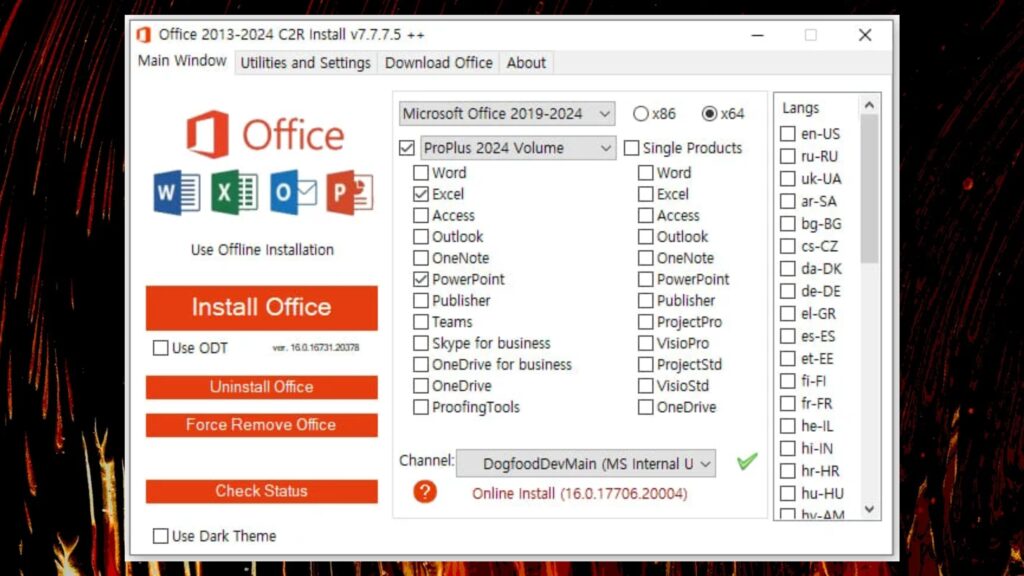

Os pesquisadores coreanos descobriram que os invasores usam várias iscas, incluindo Microsoft Office, Windows e o processador de texto Hangul, popular na Coreia. O instalador crackeado do Microsoft Office apresenta uma interface bem elaborada, permitindo aos usuários selecionar a versão que desejam instalar, o idioma e se desejam usar variantes de 32 ou 64 bits.

Imagem: ASEC

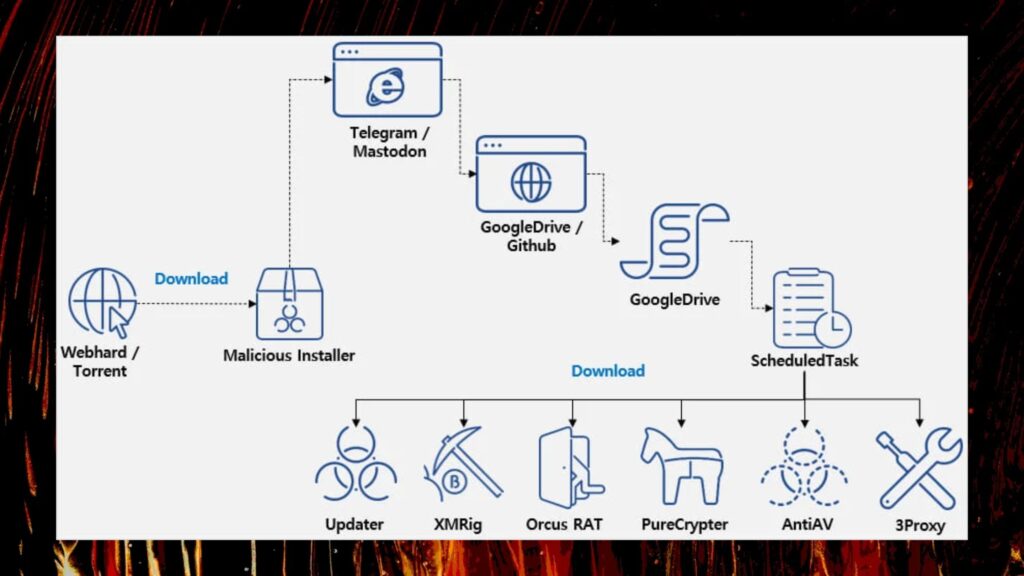

Em segundo plano, o instalador lança um malware .NET ofuscado que entra em contato com um canal Telegram ou Mastodon para receber um URL de download válido de onde irá buscar componentes adicionais. O URL aponta para Google Drive ou GitHub, ambos serviços legítimos que provavelmente não acionarão avisos AV.

As cargas base64 hospedadas nessas plataformas contêm comandos do PowerShell que introduzem uma variedade de tipos de malware no sistema, descompactados usando 7Zip. O componente de malware ‘Atualizador’ registra tarefas no Agendador de Tarefas do Windows para garantir que persistam entre as reinicializações do sistema.

De acordo com a ASEC, os seguintes tipos de malware são instalados pelo malware no sistema violado:

- Orcus RAT: permite controle remoto abrangente, incluindo keylogging, acesso à webcam, captura de tela e manipulação do sistema para exfiltração de dados.

- XMRig: Minerador de criptomoeda que usa recursos do sistema para extrair Monero.

- 3Proxy: Converte sistemas infectados em servidores proxy abrindo a porta 3306 e injetando-os em processos legítimos, permitindo que invasores direcionem tráfego malicioso.

- PureCrypter: baixa e executa cargas maliciosas adicionais de fontes externas, garantindo que o sistema permaneça infectado com as ameaças mais recentes.

- AntiAV: Interrompe e desabilita softwares de segurança modificando seus arquivos de configuração, impedindo que o software funcione corretamente e deixando o sistema vulnerável ao funcionamento dos demais componentes.

Mesmo que o usuário descubra e remova qualquer um dos malwares acima, o módulo ‘Atualizador’, que é executado na inicialização do sistema, irá reintroduzi-lo.

Os utilizadores devem ser cautelosos ao instalar ficheiros baixados de fontes duvidosas e geralmente evitar software pirateado/craqueado.

Imagem: ASEC

Campanhas semelhantes foram usadas para promover o STOP ransomware, que é a operação de ransomware mais ativa direcionada aos consumidores. Como esses arquivos não são assinados digitalmente e os usuários estão preparados para ignorar os avisos do antivírus ao executá-los, eles são frequentemente usados ??para infectar sistemas com malware, neste caso, um conjunto inteiro.