Ataques DDos podem ser feitos em larga escala depois da descoberta de uma nova falha de DNS. A revelação é de pesquisadores em segurança cibernética de Israel. Após a divulgação, várias empresas responsáveis pela infraestrutura da Internet, incluindo PowerDNS (CVE-2020-10995), CZ.NIC (CVE-2020-12667), Cloudflare, Google, Amazon, Microsoft, Dyn de propriedade da Oracle , Verisign e IBM Quad9, corrigiram seus softwares para solucionar o problema.

Chamada de NXNSAttack, a falha depende do mecanismo de delegação de DNS para forçar os resolvedores a gerar mais consultas DNS para servidores da escolha do invasor. Assim, potencialmente isso causa uma interrupção em escala de botnet nos serviços on-line.

Mostramos que o número de mensagens DNS trocadas em um processo típico de resolução pode ser muito maior na prática do que o esperado na teoria, principalmente devido a uma resolução proativa dos endereços IP dos servidores de nomes, disseram os pesquisadores.

Mostramos como essa ineficiência se torna um gargalo e pode ser usada para montar um ataque devastador contra um ou ambos, resolvedores recursivos e servidores autorizados.

A infra-estrutura de DNS já havia sido alvo de uma série de ataques DDoS por meio da infame Mirai botnet, incluindo aqueles contra o serviço DNS Dyn em 2016, prejudicando alguns dos maiores sites do mundo, incluindo Twitter, Netflix, Amazon e Spotify.

Nova falha de DNS permite ataques DDoS em larga escala. Conheça o método NXNSAttack

Uma pesquisa DNS recursiva ocorre quando um servidor DNS se comunica com vários servidores DNS chamados “autoritativos” em uma sequência hierárquica para localizar um endereço IP associado a um domínio (por exemplo, www.google.com) e devolvê-lo ao cliente.

Essa resolução geralmente começa com o resolvedor de DNS controlado por seus ISPs ou servidores DNS públicos, como Cloudflare (1.1.1.1) ou Google (8.8.8.8), o que estiver configurado com o seu sistema.

Em outras palavras, um servidor diz ao resolvedor recursivo: “Não sei a resposta, consulte estes e esses servidores de nomes, por exemplo, ns1, ns2, etc.”.

Esse processo hierárquico continua até que o resolvedor DNS atinja o servidor correto que fornece o endereço IP do domínio, permitindo que o usuário acesse o site desejado.

Os pesquisadores descobriram que essas grandes despesas indiretas indesejadas podem ser exploradas para enganar os resolvedores recursivos a enviar continuamente um grande número de pacotes para um domínio de destino, em vez de servidores oficiais legítimos.

Para montar o ataque através de um resolvedor recursivo, o invasor deve estar na posse de um servidor autorizado, disseram os pesquisadores.

Isso pode ser facilmente obtido com a compra de um nome de domínio. Um adversário que atua como um servidor autorizado pode criar qualquer resposta de referência do NS como resposta a diferentes consultas de DNS, disseram os pesquisadores.

Mais detalhes

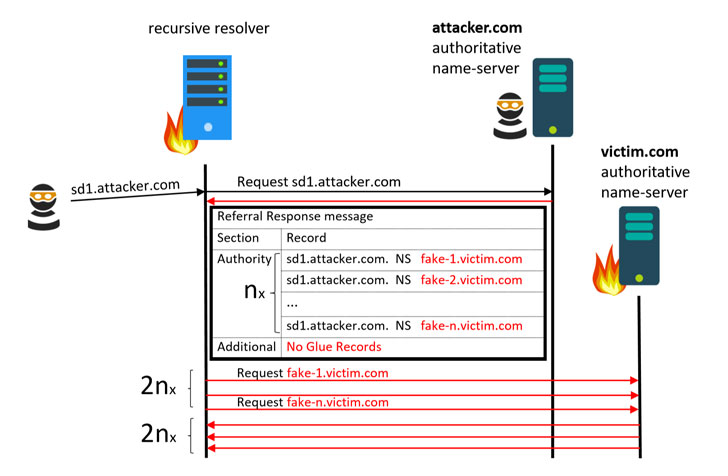

O NXNSAttack funciona enviando uma solicitação para um domínio controlado pelo invasor (por exemplo, “attacker.com”) para um servidor vulnerável de resolução de DNS, que encaminhará a consulta DNS para o servidor autorizado controlado pelo invasor.

Em vez de retornar endereços aos servidores reais, o servidor controlado pelo invasor responde à consulta DNS com uma lista de nomes ou subdomínios de servidor falsos controlados pelo agente de ameaça que aponta para o domínio DNS da vítima.

O servidor DNS, então, encaminha a consulta a todos os subdomínios inexistentes, criando um grande aumento no tráfego para o site da vítima.

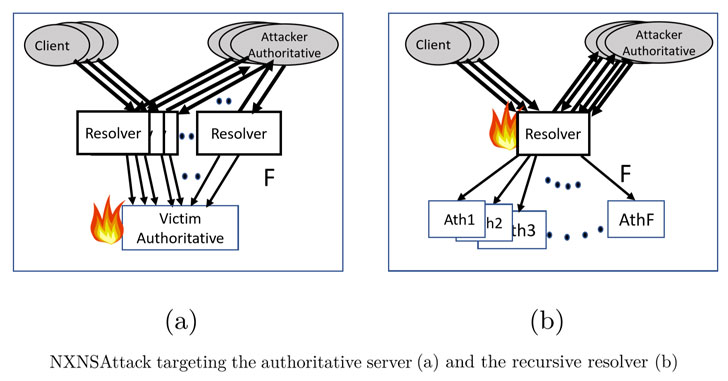

Os pesquisadores disseram que o ataque pode ampliar o número de pacotes trocados pelo resolvedor recursivo em até um fator de mais de 1.620, sobrecarregando não apenas os resolvedores de DNS com mais solicitações que eles podem manipular, mas também inundando o domínio de destino com solicitações supérfluas e derrubá-lo.

Além do mais, o uso de uma botnet como o Mirai como um cliente DNS pode aumentar ainda mais a escala do ataque.

Controlar e adquirir um grande número de clientes e um grande número de NSs autorizados por um invasor é fácil e barato na prática, disseram os pesquisadores.

Nosso objetivo inicial era investigar a eficiência dos resolvedores recursivos e seu comportamento sob diferentes ataques, e acabamos encontrando uma nova vulnerabilidade de aparência séria, o NXNSAttack, concluíram os pesquisadores.

Os principais ingredientes do novo ataque são: (i) a facilidade com que se pode possuir ou controlar um servidor de nomes autorizado e (ii) o uso de nomes de domínio inexistentes para servidores de nome e (iii) a redundância extra colocada no DNS estrutura para obter tolerância a falhas e tempo de resposta rápido,

É altamente recomendável que os administradores de rede que executam seus próprios servidores DNS atualizem seu software de resolução de DNS para a versão mais recente.