Uma nova operação de criptojacking nativa da nuvem tem como alvo ofertas incomuns da Amazon Web Services (AWS). Entre os serviços alvos dessa operação estão: AWS Amplify, AWS Fargate e Amazon SageMaker. Os golpistas estão utilizando esses serviços para minerar criptomoedas ilicitamente.

Operação de Criptojacking da AMBERSQUID tem como alvos serviços incomuns da AWS

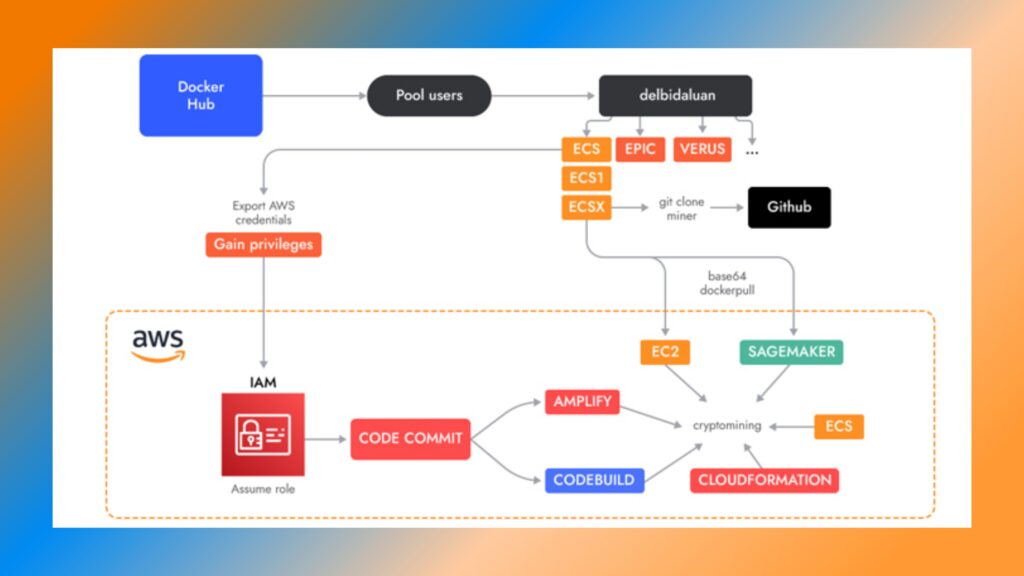

A atividade cibernética maliciosa recebeu o codinome AMBERSQUID pela empresa de segurança de nuvem e contêiner Sysdig. De acordo com o pesquisador de segurança da Sysdig, Alessandro Brucato, em um relatório compartilhado com o The Hacker News, “a operação AMBERSQUID foi capaz de explorar serviços em nuvem sem acionar o requisito da AWS para aprovação de mais recursos, como seria o caso se eles apenas enviassem spam para instâncias EC2”.

Almejar múltiplos serviços também apresenta desafios adicionais, como resposta a incidentes, uma vez que requer encontrar e matar todos os mineradores em cada serviço explorado.

A Sysdig disse que descobriu a campanha após uma análise de 1,7 milhão de imagens no Docker Hub, atribuindo-a com confiança moderada a invasores indonésios com base no uso da língua indonésia em scripts e nomes de usuário.

Algumas dessas imagens são projetadas para executar mineradores de criptomoedas baixados de repositórios GitHub controlados por atores, enquanto outras executam scripts de shell direcionados à AWS. Uma característica chave é o abuso do AWS CodeCommit, que é usado para hospedar repositórios Git privados, para “gerar um repositório privado que eles então usam em diferentes serviços como fonte”.

Operação de Criptojacking

O repositório contém o código-fonte de um aplicativo AWS Amplify que, por sua vez, é aproveitado por um script de shell para criar um aplicativo Web Amplify e, por fim, iniciar o minerador de criptomoedas. Além disso, os cibercriminosos também foram observados empregando scripts de shell para realizar cryptojacking em instâncias AWS Fargate e SageMaker, incorrendo em custos computacionais significativos para as vítimas.

A Sysdig estimou que o AMBERSQUID poderia resultar em perdas de mais de US$ 10.000 (cerca de R$ 48,5 mil) por dia se fosse dimensionado para atingir todas as regiões da AWS. Uma análise mais aprofundada dos endereços de carteira usados ??revela que os invasores obtiveram mais de US$ 18.300 (cerca de R$ 88,7 mil) em receitas até o momento.

Esta não é a primeira vez que agentes de ameaças indonésios são associados a campanhas de criptojacking. Em maio de 2023, o Permiso P0 Labs detalhou um ator chamado GUI-vil que foi detectado aproveitando instâncias Elastic Compute Cloud (EC2) da Amazon Web Services (AWS) para realizar operações de mineração de criptografia.