Pesquisadores descobriram duas técnicas que podem permitir que invasores ignorem os logs de auditoria ou gerem entradas menos graves ao baixar arquivos do SharePoint. Em suma, novas falhas do SharePoint facilitam roubo de arquivos.

Falhas do SharePoint e o roubo de dados

O Microsoft SharePoint é uma plataforma colaborativa baseada na web que se integra ao Microsoft Office e 365, principalmente como um sistema de gerenciamento de documentos e armazenamento de dados. Muitas empresas o utilizam para gerenciamento e colaboração de documentos, criação de sites e intranets corporativas, automatização de fluxos de trabalho complexos e aplicativos de gerenciamento de conteúdo empresarial.

Devido à confidencialidade dos dados do SharePoint, muitas empresas auditam eventos confidenciais, como o download de dados, para acionar alertas em ferramentas de segurança de acesso à nuvem, ferramentas de prevenção de perda de dados e plataformas de gerenciamento de eventos e informações de segurança (SIEMs).

Imagem: Varonis

Pesquisadores do Varonis Threat Labs desenvolveram duas técnicas simples que permitem aos usuários ignorar logs de auditoria ou gerar eventos menos confidenciais baixando dados de uma determinada maneira ou disfarçando-os como ações de sincronização de dados.

Exfiltração silenciosa de dados

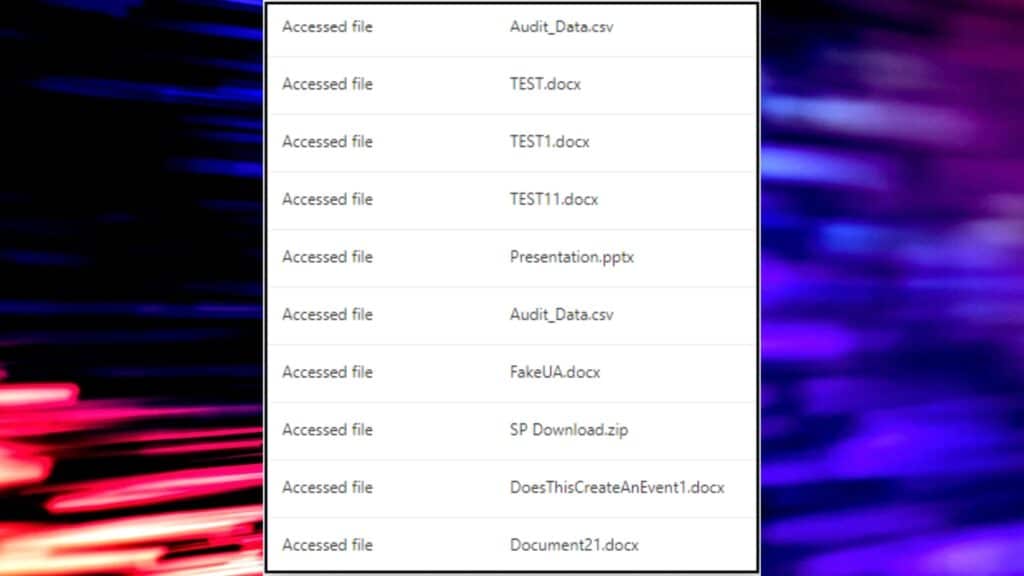

A primeira técnica descrita no relatório de Varonis aproveita o recurso “Abrir no aplicativo” do SharePoint, que permite aos usuários abrir documentos com aplicativos como o Microsoft Word em vez de usar o navegador da web, que é a opção padrão. A utilização desse recurso não gera um evento “FileDownloaded” nos logs de auditoria do SharePoint, mas cria um evento “Access” que os administradores podem ignorar.

Imagem: Varonis

Abrir o arquivo de um local na nuvem cria um comando shell com a URL que não expira do local do arquivo no endpoint da nuvem, que alguém pode usar para baixar o arquivo sem restrições. Além disso, Varonis também observa que o uso indevido de “Open in App” pode ser manual e automatizado, usando um script PowerShell personalizado que pode permitir que alguém exfiltre grandes listas de arquivos rapidamente.

A segunda técnica envolve falsificar a string User-Agent das solicitações de acesso a arquivos para imitar o Microsoft SkyDriveSync, um serviço usado para sincronização de arquivos entre o SharePoint e o computador local de um usuário. Esse truque faz com que os downloads de arquivos realizados pelo navegador ou pela API do Microsoft Graph apareçam nos logs como eventos de sincronização de dados (“FileSyncDownloadedFull”), reduzindo a probabilidade de escrutínio pelas equipes de segurança.

Também neste caso, a alteração da string User-Agent e a subsequente exfiltração do arquivo podem ser feitas manualmente ou por meio de um script PowerShell para automatizar o processo.

Varonis divulgou esses bugs em novembro de 2023, e a Microsoft adicionou as falhas a uma lista de pendências de patches para correção futura. No entanto, os problemas foram classificados como de gravidade moderada, portanto não receberão soluções imediatas. Portanto, os administradores do SharePoint devem estar cientes desses riscos e aprender a identificá-los e mitigá-los até que os patches estejam disponíveis.

A Varonis recomenda monitorar grandes volumes de atividades de acesso em um curto espaço de tempo e a introdução de novos dispositivos em locais incomuns, que podem ser sinais de exfiltração não autorizada de dados. Além disso, recomenda-se que as equipes de segurança examinem os eventos de sincronização em busca de anomalias na frequência e nos volumes de dados e tentem identificar padrões de atividades incomuns.