Mais de 50 mil dispositivos Android foram infectados por um novo malware chamado Xenomorph. Distribuído pela Google Play Store, o novo malware Xenomorph para Android tem como alvo clientes de 56 bancos.

Ainda em estágio inicial de desenvolvimento, o Xenomorph tem como alvo usuários de dezenas de instituições financeiras na Espanha, Portugal, Itália e Bélgica.

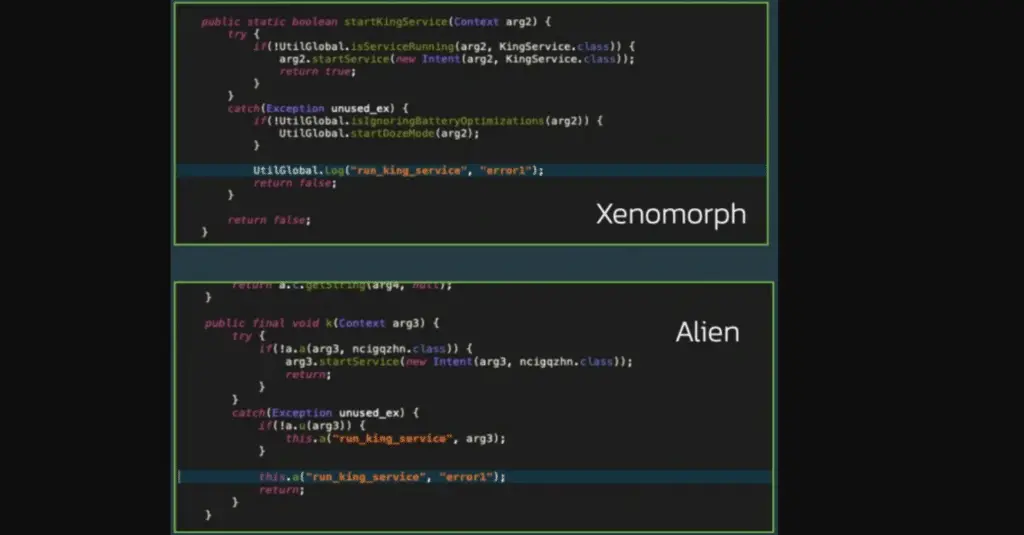

Pesquisadores da empresa de prevenção de fraudes e crimes cibernéticos ThreatFabric, analisando o Xenomorph. Eles encontraram um código semelhante ao trojan bancário Alien. Isso sugere que as duas ameaças estão de alguma forma conectadas: ou Xenomorph é o sucessor de Alien ou um desenvolvedor está trabalhando em ambos.

Os trojans bancários como o Xenomorph visam roubar informações financeiras confidenciais, assumir contas, realizar transações não autorizadas e os operadores vendem os dados roubados a compradores interessados.

Novo malware Xenomorph para Android tem como alvo clientes de 56 bancos e entrando na Play Store

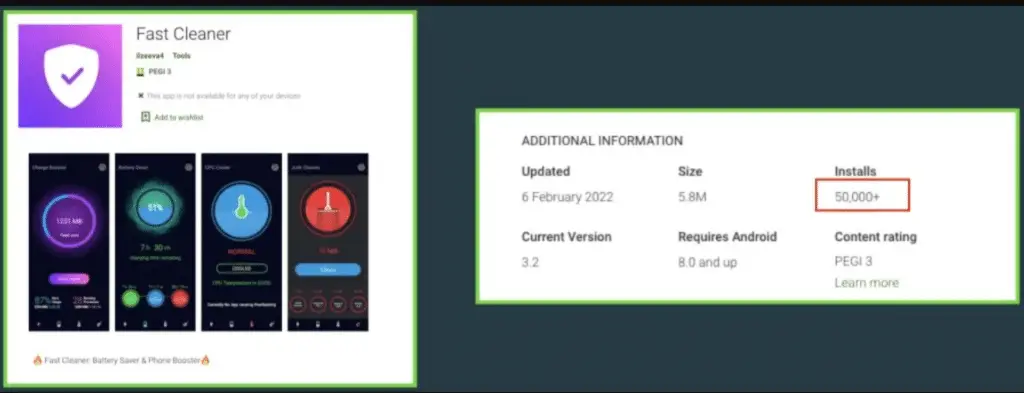

O malware Xenomorph entrou na Google Play Store por meio de aplicativos genéricos de aumento de desempenho, como o “Fast Cleaner”, que conta com 50.000 instalações.

Esses utilitários são uma isca clássica usada pelos trojans bancários, inclusive o Alien. Isso acontece porque sempre há interesse em ferramentas que prometem melhorar o desempenho dos dispositivos Android.

Para evitar a rejeição durante a revisão do aplicativo na Play Store, o Fast Cleaner está buscando a carga útil após a instalação, para que o aplicativo esteja limpo no momento do envio.

A ThreatFabric reconheceu o aplicativo como um membro da família “Gymdrop”. Isso surgiu pela primeira vez em novembro de 2021. Desde então, fez o envio de cargas úteis que se apresentam como aplicativos de gerenciamento do Google Play, Chrome ou Bitcoin.

Recursos do xenomorf

A funcionalidade do Xenomorph não está completa neste momento. É que o trojan está em desenvolvimento pesado. No entanto, já representa uma ameaça significativa. Isso porque pode cumprir seu objetivo de roubo de informações e visa nada menos que 56 bancos europeus diferentes.

Por exemplo, o malware pode interceptar notificações, registrar SMS e usar injeções para realizar ataques de sobreposição. Deste modo, ele já pode roubar credenciais e senhas de uso único utilizadas para proteger contas bancárias.

Após sua instalação, a primeira ação tomada pelo aplicativo é enviar de volta uma lista dos pacotes instalados no dispositivo infectado para carregar as sobreposições adequadas.

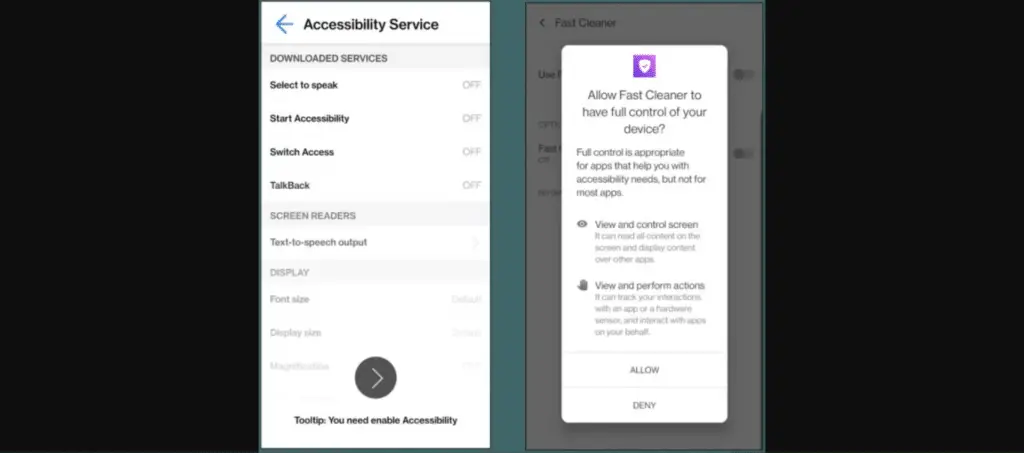

Para alcançar o objetivo, o malware solicita a concessão de permissões do Serviço de Acessibilidade na instalação. Então, em seguida, abusa dos privilégios para conceder a si mesmo permissões adicionais conforme necessário.

Exemplos de comandos presentes no código, mas ainda não implementados, referem-se a funções de keylogging e coleta de dados comportamentais.

Como o relatório ThreatFabric detalha:

Seu mecanismo de acessibilidade é muito detalhado e foi projetado com uma abordagem modular em mente. Ele contém módulos para cada ação específica exigida pelo bot e pode ser facilmente estendido para oferecer suporte a mais funcionalidades. Não seria surpreendente ver esse bot com recursos semi-ATS em um futuro muito próximo.

Em suma, o malware pode adicionar recursos mais atuais a qualquer momento, pois apenas pequenas implementações e modificações de código são necessárias para ativar funções extensivas de desvio de dados.

ThreatFabric avalia que Xenomorph não é uma forte ameaça no momento devido ao seu status “em desenvolvimento”. Com o tempo, porém, poderá atingir todo o seu potencial, “comparável a outros trojans modernos do Android Banking”.

Para evitar o malware Android que se esconde na Play Store, os usuários devem evitar a instalação de aplicativos que carregam promessas boas demais para ser verdade. Verificar as avaliações de outros usuários às vezes pode ajudar a evitar aplicativos maliciosos.

Via BleepingComputer