Quanto mais tecnologia, mais vulnerabilidade e falhas a serem corrigidas. O 4G ainda não é uma realidade em todo o Brasil e muito menos o 5G, e já temos ataques acontecendo nestas redes. As vulnerabilidades foram divulgadas no NDSS Symposium 2019, onde um grupo de pesquisadores universitários revelam várias vulnerabilidades que afetam os protocolos 4G e 5G LTE.

De acordo com as informações publicadas pelos pesquisadores, os ataques ocorrem diretamente no quesito privacidade, onde é possível acessar os protocolos de paging 4G e 5G usando informações de canal lateral. Em resumo, estes ataques são feitos remotamente, ou seja, não é preciso ter acesso ao smartphone da vítima, mas basta que o dispositivo esteja usando uma rede 4G ou 5G.

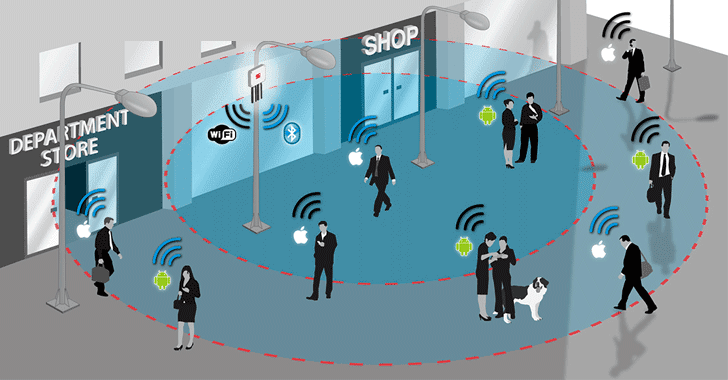

Com isso, é possível que os crackers interceptem chamadas telefônicas a qualquer tempo, e também podem rastrear a localização do usuário. A nova vulnerabilidade reativa os chamados dispositivos que captura IMSI como “Arraias”. O IMSI-catcher, para quem não esta familiarizado, é um dispositivo de escuta telefônica.

No entanto, o IMSI, no popular, são torres de telefonia falsas que vão funcionar como intermediadores, entre o smartphone alvo e a torre de telefonia. Com isso, as torres faltas podem forçar o um telefone conectar a elas, afim de que não seja usado nenhuma criptografia, além disso, o IMSI pode capturar números ou até mesmo o ESM, que são os números de série eletrônicos.

ToRPEDO Attack – Verificação de localização, DoS, Inject Fake Alerts

E tem mais, com a nova vulnerabilidade para 4G e 5G é possível realizar três ataques diferentes. Abreviação de “Rastreamento via Paging mEssage DistributiOn”, TorPEDO é o ataque mais preocupante que aproveita o protocolo de paginação, permitindo que atacantes remotos verifiquem a localização do dispositivo da vítima, e assim, injetem mensagens de paginação fabricadas e criem ataques de negação de serviço (DoS).

Quando um dispositivo não está se comunicando ativamente com a rede celular, ele entra em um modo inativo, uma espécie de modo de baixa energia que economiza energia da bateria do dispositivo. Assim, quando você recebe uma chamada telefônica ou uma mensagem SMS enquanto o dispositivo está no modo inativo, a rede celular envia primeiro uma mensagem de pager para notificar o dispositivo sobre a chamada recebida ou o texto.

Deve-se observar que as mensagens de paginação também incluem um valor chamado “Identidade de Assinante Móvel Temporária” (TMSI) do dispositivo que não muda com freqüência. No entanto, os pesquisadores descobriram que, se um atacante inicia e, em seguida, cancela imediatamente as chamadas várias vezes em um curto período, a estação base atualiza o TMSI rapidamente enquanto envia as mensagens de paging.

“Se o atacante está ciente dos locais frequentemente visitados da vítima, o cracker pode configurar rastreadores nesses locais para criar o perfil de mobilidade do telefone da vítima”, disseram os pesquisadores.

O ataque ToRPEDO afeta tanto o 4G quanto a versão atual do protocolo 5G LTE, e os pesquisadores disseram que encontraram a possibilidade de ataque via ToRPEDO em três provedores de serviços canadenses e em todos os provedores de serviços dos EUA.

Ataques Piercer e IMSI-Cracking

Além disso, o ataque ToRPEDO também abre uma porta para dois outros novos ataques; os ataques PIERCER e IMSI-Cracking, levando à recuperação completa da identidade do dispositivo vítima (ou seja, IMSI).

Devido a uma falha de projeto, o ataque PIERCER (Persistent Information ExposuRe pelo CorE netwoRk) permite que um invasor associe o IMSI exclusivo do dispositivo da vítima ao seu número de telefone.

“Alguns provedores de serviços usam IMSIs em vez de TMSIs em mensagens de paging para identificar dispositivos com serviços pendentes”, explicaram os pesquisadores. “Um simples teste manual revelou que é possível dar a prestadora de serviços a impressão de que o caso excepcional está ocorrendo, o que o obriga a revelar a IMSI da vítima.”

Segundo os pesquisadores, o ataque ToRPEDO também permite que um invasor com o conhecimento do número de telefone da vítima recupere o IMSI da vítima, tanto no 4G quanto no 5G, iniciando um ataque de força bruta.

Com o número IMSI em mãos, os crackers podem aproveitar outras falhas previamente descobertas, aumentando as inúmeras possibilidades deles bisbilhotarem as chamadas da vítima e informações de localização usando os captadores IMSI como Stingrays e DRTBox. Os novos aparelhos lançados recentemente, não possuem nenhuma tecnologia que possa impedir os ataques. Como dito, as falhas estão nas redes 4G e 5G, somente as prestadores vão poder corrigir as falhas relatadas.

Se você precisa de maiores informações, acesse o relatório completo das novas vulnerabilidades 4G e 5G.