Pesquisadores de segurança da Trend Micro encontram Rootkit oculto em criptominerador no Linux que causa alto uso da CPU a partir do monitoramento de processos locais e internos do Linux.

Contudo, eles descobriram que se trata de uma nova vertente de Malware minerador de criptomoedas em computadores Linux, mas também são diferentes de criptomineradores já conhecidos. Após ter realizado o download, o Rootkit altera o comportamento do sistema operacional e oculta o alto uso da CPU presente em minerações.

Porém, a Trend Micro não identificou o caminho pelo qual o Malware, denominado KORKERDS, infecta sistemas. Mas, acredita-se que essa recente onda de infecções seja o resultado de uma campanha de invasão em massa.

Os pesquisadores acreditam que invasores estão usando aplicativos Linux envenenados. Desta forma, é provável que foram modificados para baixar e instalar silenciosamente o KORKERDS durante o processo de instalação de um aplicativo legítimo, que a Trend Micro ainda não descobriu.

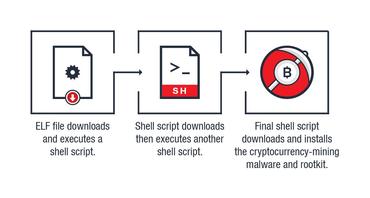

Ainda assim, pesquisadores divulgaram exemplos do KORKERDS, onde notaram que além de instalar um minerador de Monero, também acaba baixando e instalando o Rootkit. Assim sendo descrito como uma “versão ligeiramente modificada ou adaptada do código disponível.

Além disso, o KORKERDS sobrevive a reinicializações do sistema operacional, onde foi observado que o Rootkit realiza comportamentos incomuns.

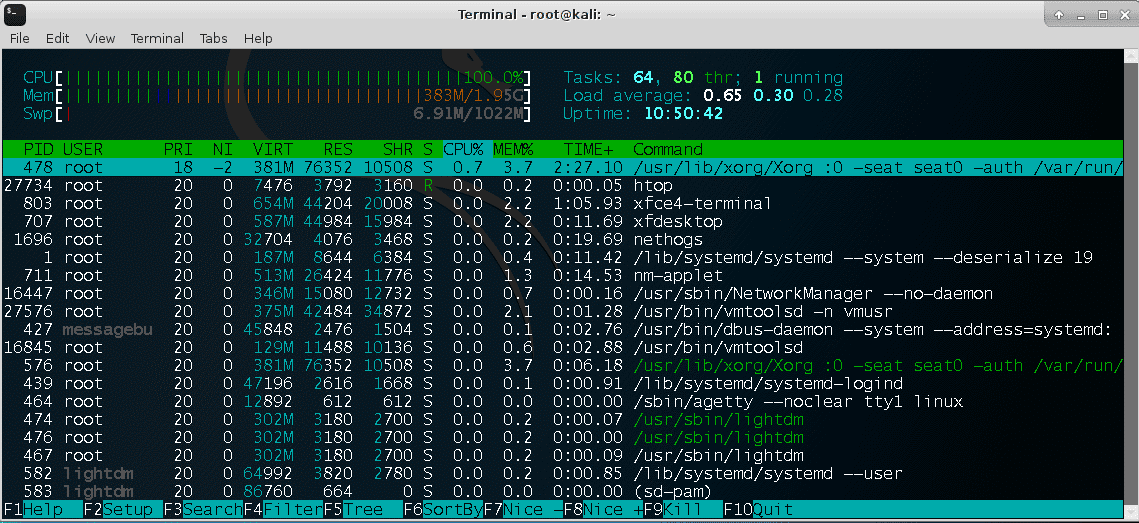

A Trend Micro ressalta que os autores do KORKERDS modificaram o Rootkit para esconder o processo principal do criptominerador no Linux em ferramentas de monitoramento de processos nativos do sistema operacional.

“O Rootkit intercepta as interfaces de programação de aplicativos (API’s) readdir e readdir64 da biblioteca libc.

O Rootkit substituirá o arquivo da biblioteca normal, alterando o arquivo readdir normal, pela própria versão do readdir do Rootkit”. Informaram os pesquisadores.

Essa versão maliciosa do readdir funciona ocultando processos os KORKERDS, que nesse caso, é o processo de criptomineradores .

As ferramentas de monitoramento de processos no Linux ainda mostrarão 100% de uso da CPU, mas os administradores não poderão ver (e nem encerrar) o processo KORKERDS, causando problemas de consumo de recursos da CPU.

O relatório da Trend Micro sobre o KORKERDS, contém uma análise técnica da rotina de infecção do malware. Nela inclui os nomes de arquivos, processos e hashes de arquivos que os usuários Linux podem estar interessados em rastrear e usar para depurar sistemas possivelmente infectados.

Baseado no fato de que o KORKERDS é distribuído dentro de aplicativos legítimos. Isso também sugere que o Malware também pode ser uma ameaça para os usuários de desktop, e não apenas servidores, onde este criptominerador no Linux foi observado nos últimos anos.

Os usuários Linux não foram os únicos alvos de um malware de mineração de criptomoedas contendo malwares. A Trend Micro também publicou ontem um segundo relatório sobre uma variante de Malware que visava usuários Windows, e também usava várias técnicas para permanecer oculto o máximo possível perante ao sistema operacional.