Pesquisadores de segurança estão alertando sobre uma falha “facilmente explorável” no instalador do Microsoft Visual Studio. Segundo eles, essa falha pode ser usada por um ator mal-intencionado para se passar por um editor legítimo e distribuir extensões maliciosas.

De acordo com Dolev Taler, pesquisador da Varonis:

Um agente de ameaça pode se passar por um editor popular e emitir uma extensão maliciosa para comprometer um sistema visado.

Extensões maliciosas foram usadas para roubar informações confidenciais, acessar e alterar códigos silenciosamente ou assumir o controle total de um sistema.

Falha de falsificação de editor no instalador do Microsoft Visual Studio

A vulnerabilidade, rastreada como CVE-2023-28299 (pontuação CVSS: 5,5), foi corrigida pela Microsoft como parte de suas atualizações do Patch Tuesday de abril de 2023, descrevendo-a como uma falha de falsificação. Se você ainda não atualizou seu sistema, ele pode estar em risco.

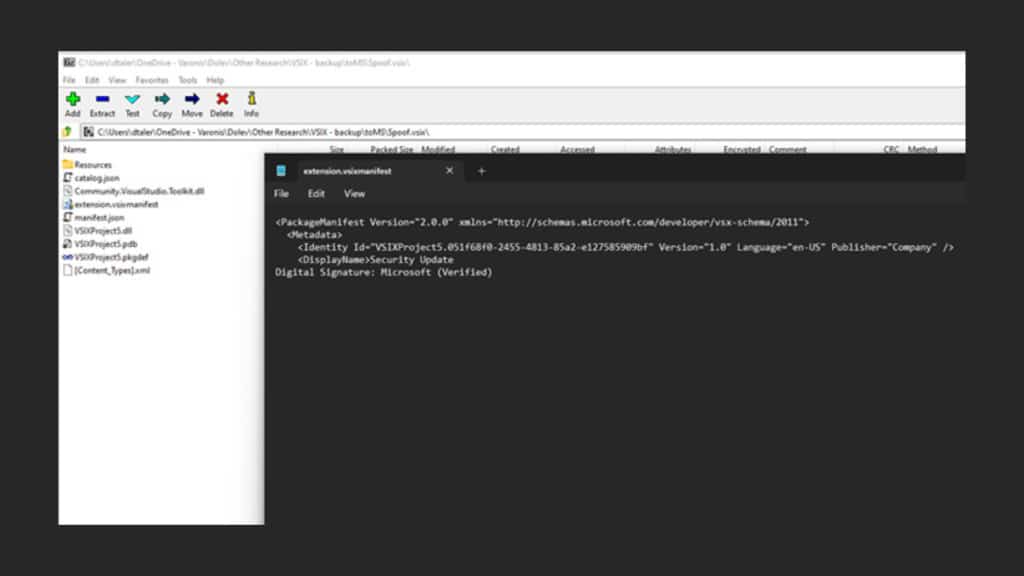

O bug descoberto por Varonis tem a ver com a interface de usuário do Visual Studio, que permite a falsificação de assinaturas digitais do editor. Especificamente, ele ignora trivialmente uma restrição que impede os usuários de inserir informações na propriedade de extensão “nome do produto” abrindo um pacote do Visual Studio Extension (VSIX) como um arquivo .ZIP e, em seguida, adicionando manualmente caracteres de nova linha à marca “DisplayName” no arquivo “extension.vsixmanifest”.

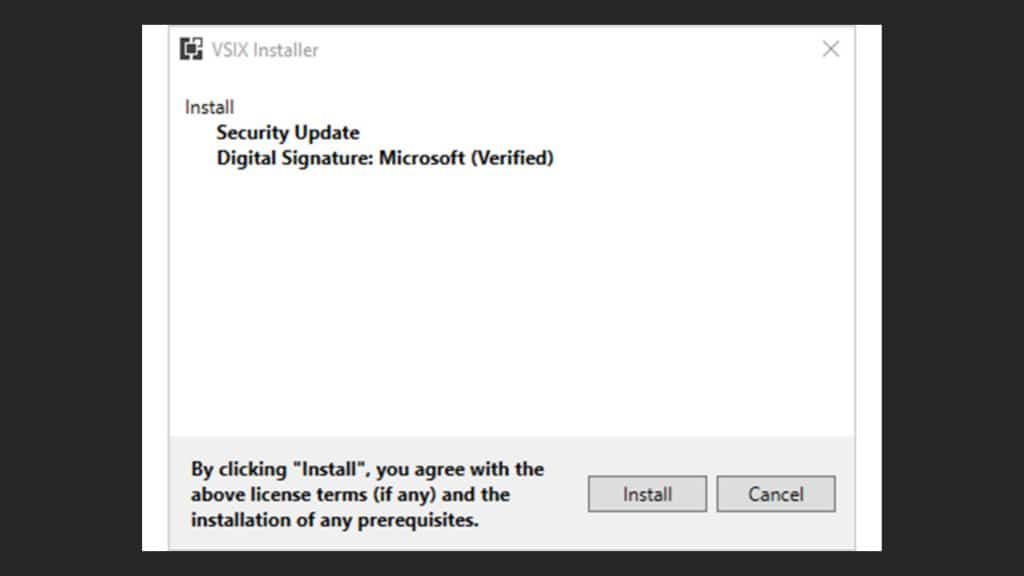

Ao introduzir caracteres de nova linha suficientes no arquivo vsixmanifest e adicionar texto falso de “Assinatura Digital”, descobriu-se que os avisos sobre a extensão não ser assinada digitalmente poderiam ser facilmente suprimidos, enganando assim um desenvolvedor para instalá-lo.

Um possível ataque

Em um cenário de ataque hipotético, um mal-intencionado poderia enviar um e-mail de phishing com a extensão VSIX falsificada, camuflando-a como uma atualização de software legítima e, após a instalação, obter uma posição na máquina de destino.

O acesso não autorizado pode então ser usado como uma plataforma de lançamento para obter um controle mais profundo da rede e facilitar o roubo de informações confidenciais.

“A baixa complexidade e os privilégios necessários tornam esse exploit fácil de armar”, disse Taler. “Atores de ameaças podem usar essa vulnerabilidade para emitir extensões maliciosas falsificadas com a intenção de comprometer os sistemas”.

Se o seu sistema ainda está desatualizado, recomendamos que o atualize agora mesmo. Inclusive, lembramos que, toda atualização, lançada pelas empresa, devem ser imediatamente instaladas, uma vez que pode conter correções de bugs e erros que podem levar o seu dispositivo a ser atacado.