Cibercriminosos estão explorando um plugin do WordPress para inserir código PHP malicioso em sites de comércio eletrônico e roubar dados de cartão de crédito. Os pesquisadores da Sucuri observaram agentes de ameaças instalando código malicioso em lojas virtuais WooCommerce.

Plugin do WordPress explorado para roubo de dados de cartão de crédito

Na campanha identificada pelos especialistas, os invasores usam um plugin WordPress muito obscuro chamado Dessky Snippets, que tinha apenas algumas centenas de instalações ativas no momento da redação deste artigo. Dessky Snippets é um plugin leve e simples que oferece aos usuários a capacidade de adicionar facilmente código PHP personalizado do administrador do WordPress.

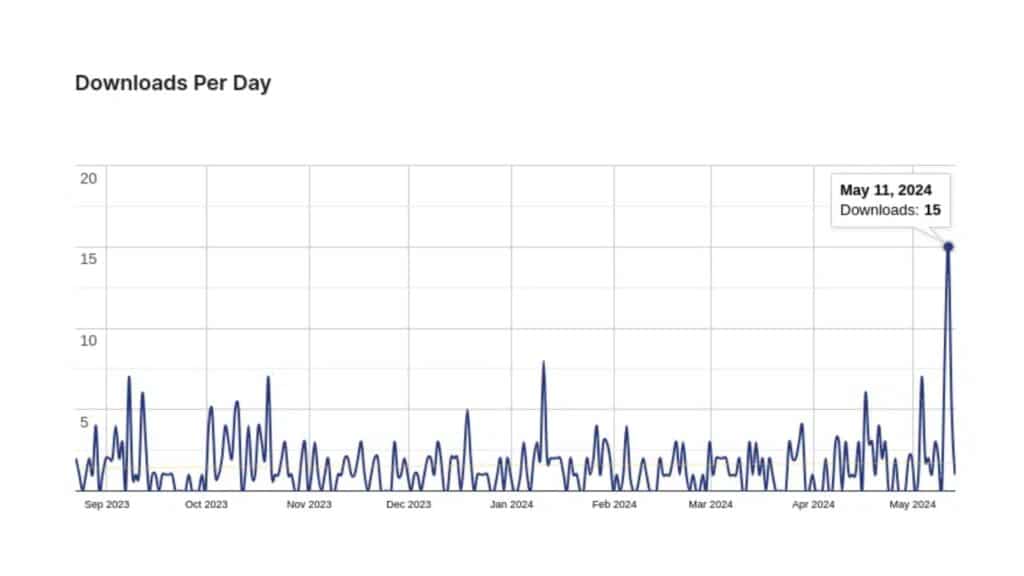

De acordo como Security Affairs, a campanha ocorreu no dia 11 de maio, e os pesquisadores observaram um aumento nos downloads do plugin Dessky Snippets a partir desse mesmo dia. Neste momento, o plugin WordPress tem mais de 200 instalações ativas. Os invasores exploraram o plug-in Dessky Snippets para inserir um e-skimmer de cartão de crédito PHP no servidor .

O malware

O malware tem dois componentes principais. A primeira parte usa uma função falsa chamada “twentytwenty_get_post_logos()” para conectar-se ao formulário de cobrança do WooCommerce. A função adiciona campos adicionais ao formulário de cobrança para solicitar detalhes do cartão de crédito mais cedo do que o normal.

A segunda parte envolve um skimmer de cartão de crédito ofuscado que monitora os dados do POST em busca de parâmetros específicos. Quando o malware detecta esses parâmetros, ele envia todas as informações coletadas de cobrança e cartão de crédito para uma URL de terceiros “hxxps://2of[.]cc/wp-content/”.

Os pesquisadores notaram que o formulário de cobrança associado à sobreposição usada pelos invasores está com o recurso de preenchimento automático desabilitado. Os campos estão configurados com preenchimento automático=”desativado”.

Desativar o recurso de preenchimento automático no formulário de checkout falso é um truque de evasão que reduz as chances de o navegador alertar os usuários sobre a inserção de informações confidenciais. Os campos permanecem em branco até serem preenchidos manualmente, fazendo com que pareçam insumos regulares e necessários para a transação e reduzindo a suspeita do usuário.

Atualize seu software

Atualize regularmente seu CMS, plug-ins, temas e quaisquer componentes de terceiros para corrigir vulnerabilidades. Certifique-se de que todas as contas, incluindo credenciais de administrador, sFTP e de banco de dados, tenham senhas fortes e exclusivas.

Além disso, selecione scripts confiáveis: integre apenas JavaScript de terceiros de fontes confiáveis. Evite scripts desnecessários de terceiros; monitore ameaças: verifique regularmente seu site em busca de sinais de malware, alterações não autorizadas ou quaisquer indicadores de comprometimento; implemente um firewall: use um firewall de aplicativo da web para bloquear bots maliciosos, corrigir virtualmente vulnerabilidades conhecidas e filtrar tráfego prejudicial; configure um CSP: Estabeleça uma Política de Segurança de Conteúdo (CSP) para proteção contra clickjacking, cross-site scripting (XSS) e outras ameaças.”