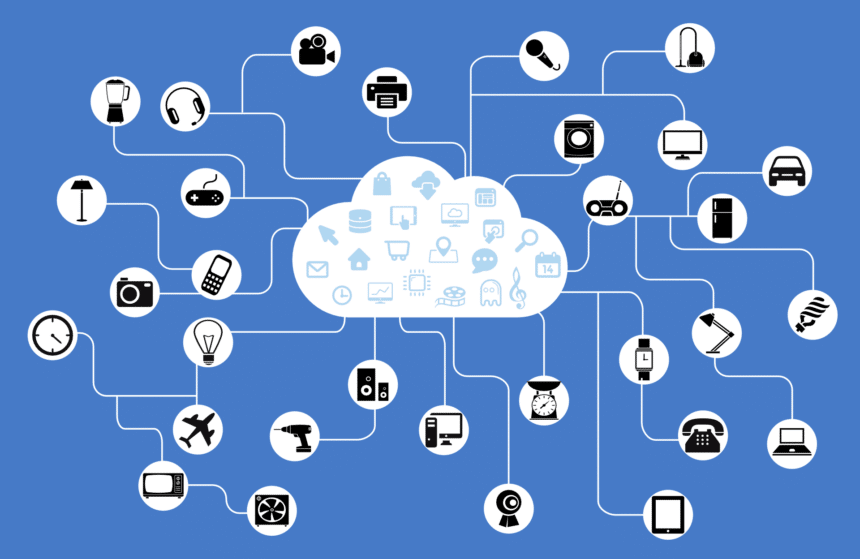

Uma vulnerabilidade grave de segurança, chamada de CallStranger, em um protocolo principal encontrado em quase todos os dispositivos da Internet das Coisas (IoT) permite que os invasores sequestrem dispositivos inteligentes para ataques DDoS. Além disso, a vulnerabilidade ignora a segurança para alcançar e realizar verificações na rede interna da vítima.

A vulnerabilidade afeta o UPnP (Universal Plug and Play), uma coleção de protocolos fornecidos na maioria dos dispositivos inteligentes que permite que os dispositivos se vejam nas redes locais e estabeleçam conexões para trocar dados, configurações e trabalhar em sincronia.

Esse problema pode ser usado para tirar proveito de qualquer dispositivo inteligente deixado conectado na internet e que suporte os protocolos UPnP: como câmeras de segurança, DVRs, impressoras, roteadores etc.

Problema grave de segurança foi detectado em todos os dispositivos IoT

O engenheiro de segurança Yunus Çadirci encontrou um problema nessa tecnologia extremamente difundida. Como resultado, um invasor pode enviar pacotes TCP para um dispositivo remoto que contém um valor de cabeçalho malformado na função SUBSCRIBE do UPnP.

Ele publicou um site contendo conselhos básicos que as empresas podem implantar para bloquear qualquer tentativa de exploração.

O CallStranger (CVE-2020-12695) pode ignorar com êxito soluções de segurança de rede, ignorar firewalls e, em seguida, verificar as redes internas de uma empresa. Ele poderia ser usado para realizar ataques DDoS, em que um invasor poderia ampliar o tráfego em dispositivos compatíveis com UPnP acessíveis pela internet.

It can be used for data exfiltration, DDoS and port scanning. You can find detailed information on https://t.co/3ZL1n4iSOo and all tools you need on https://t.co/UyyKrbj8Bm

— Yunus ÇADIRCI (@yunuscadirci) June 8, 2020

Em um ataque, o hacker direciona-se à interface voltada para a internet do dispositivo, mas executa o código na função UPnP do dispositivo, que geralmente é executada apenas nas portas da LAN.

Çadirci disse que notificou a OCF no ano passado e que a organização atualizou os protocolos UPnP desde seu relatório. Mas, como essa é uma vulnerabilidade de protocolo, pode levar muito tempo para fornecerem patches.

Fonte: Fudzilla