Os pesquisadores descobriram um novo PureLocker Ransomware que ataca e é capaz de criptografar arquivos em servidores Linux, macOS e Windows.

O ransomware usado pelos atores de ameaças para executar um ataque direcionado contra servidores de produção das redes corporativas.

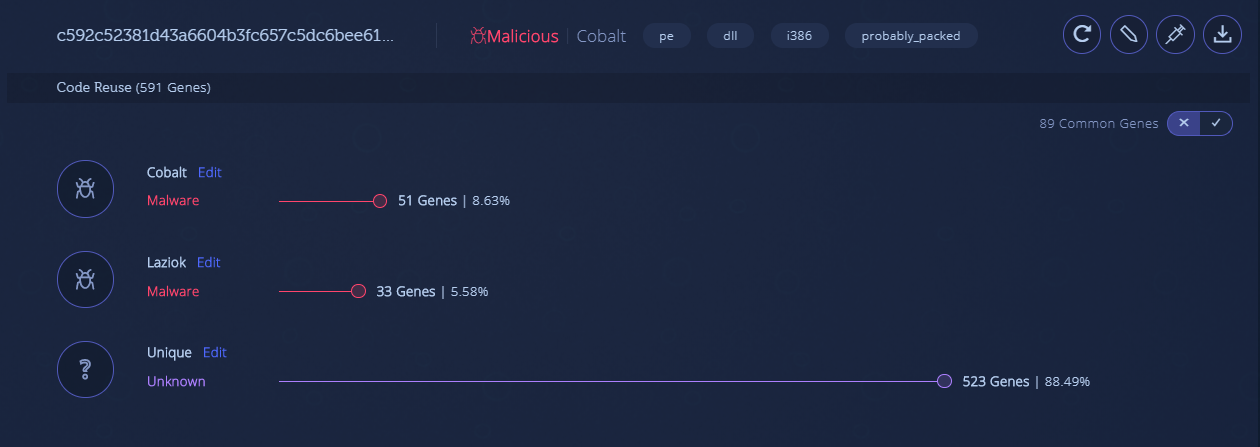

A análise de reutilização de código no Purelocker revela que o ransomware relacionado ao “more_eggs“, um malware de backdoor frequentemente usado por Cobalt Gang, atores de ameaças FIN6 e é vendido na dark web.

O ransomware é escrito na linguagem de programação PureBasic e é muito difícil para o fornecedor de antivírus escrever uma assinatura para os binários PureBasic e é portátil entre Linux, OS-X e Windows.

O PureLocker Ransomware visa e ataca principalmente a infraestrutura de servidores Linux e Windows e os atacantes, usando muito mais técnicas de evasão para voar sob o radar e não detectando o ransomware por vários meses.

PureLocker distribuído como um ‘Ransomware-as-a-Service‘, sendo usado em ataques direcionados a servidores corporativos.

Análise de amostra do PureLocker Ransomware que ataca servidores Linux

Uma amostra de ransomware compatível com o Windows que se apresentava como biblioteca de criptografia C++, chamada Crypto++, e os pesquisadores aprofundaram e analisaram a amostra e encontraram as seguintes chaves:

- Não há conexão de código Crypto++ aqui, o que significa que a amostra não é uma biblioteca Crypto++;

- O arquivo contém código reutilizado de várias famílias de malware, principalmente dos binários do Cobalt Gang. Isso significa que o arquivo é malicioso e pode ter relações com Cobalt Gang;

- A maioria do código relevante nesse arquivo é exclusivo, indicando que é provável que seja um malware novo ou altamente modificado.

Durante a infecção, o código do malware começa a verificar para garantir que o arquivo executado conforme o esperado pelos autores e o malware saia se falhar em alguma dessas verificações.

Depois que o malware executa sua carga útil, ele se exclui e também o uso da técnica anti-análise nunca deixa suspeitas.

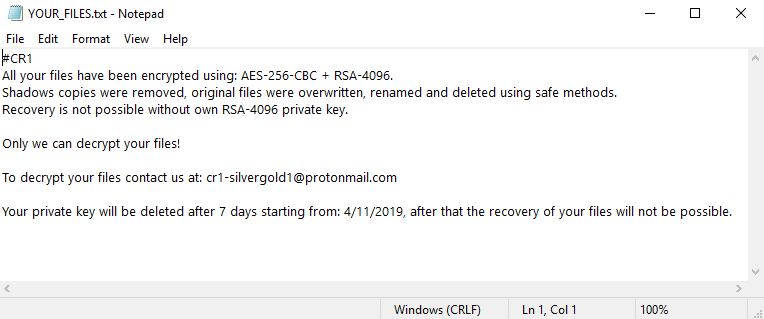

De acordo com a pesquisa da Intezer, no caso de todos os testes de análise e integridade executados pelo malware serem satisfeitos, ele criptografa os arquivos na máquina da vítima com a combinação padrão AES+RSA, usando uma chave RSA codificada.

Depois de concluir o processo de criptografia, o ransomware adiciona a extensão “.CR1” para cada arquivo criptografado e exclui o arquivo original para impedir a recuperação.

Posteriormente, o Purelocker descarta o arquivo de nota de resgate na área de trabalho do usuário chamado “YOUR_FILES.txt“.

A nota de resgate não contém nenhuma informação de pagamento; em vez disso, o invasor solicita que os usuários entrem em contato por e-mail Proton, anônimo e criptografado.

Como se trata de um RaaS, acreditamos que essa sequência seja provavelmente o identificador do grupo que está operando essas amostras específicas, disse Intezer.

Via: GBHackers On Security