O malware Qbot voltou com força total neste começo de ano. O Qbot (também conhecido como Qakbot ou QuakBot) precisa de apenas 30 minutos para roubar suas credenciais e invadir seus e-mails. De acordo com analistas, esse roubo de dados confidenciais ocorre imediatamente após a infecção inicial.

De acordo com um novo relatório do DFIR, o Qbot estava realizando esses ataques rápidos de captura de dados em outubro de 2021. Agora parece que os agentes de ameaças por trás dele retomaram a táticas semelhantes.

Mais especificamente, os analistas relatam que leva meia hora para os adversários roubarem dados do navegador e e-mails do Outlook e 50 minutos antes de pularem para uma estação de trabalho adjacente.

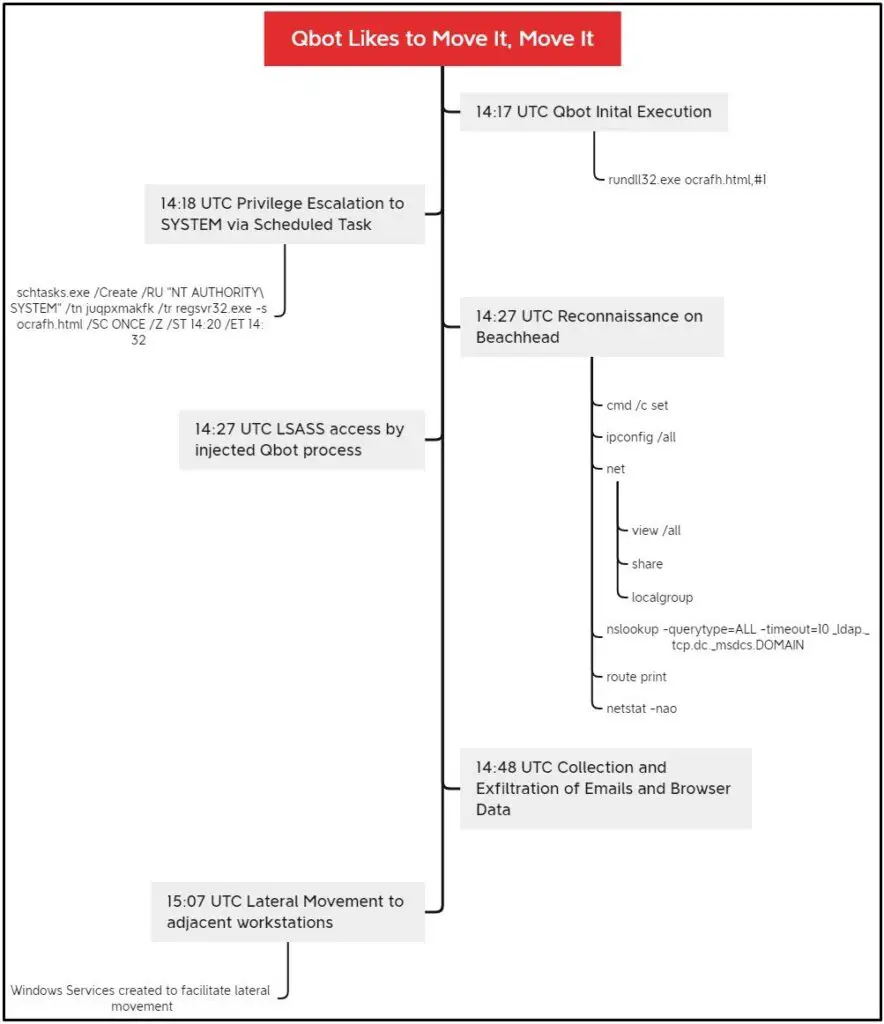

Qbot precisa de apenas 30 minutos para roubar credenciais e e-mails. Veja a linha do tempo de um ataque

Conforme mostrado no diagrama a seguir, o Qbot atua rapidamente para realizar o escalonamento de privilégios imediatamente após uma infecção. De acordo com os pesquisadores, uma varredura de reconhecimento completa ocorre em apenas dez minutos.

Fonte: DFIR

O acesso inicial é normalmente obtido por meio de um documento do Excel (XLS) que usa uma macro para soltar o carregador de DLL na máquina de destino.

Essa carga útil é executada para criar uma tarefa agendada por meio do processo msra.exe e se eleva aos privilégios do sistema.

Além disso, o malware adiciona a DLL do Qbot à lista de exclusão do Microsoft Defender, portanto, ela não será detectada quando ocorrer a injeção no msra.exe.

O malware rouba e-mails em meia hora após a execução inicial, que são usados para ataques de phishing em cadeia de repetição e vendidos a outros agentes de ameaças.

O Qbot rouba credenciais do Windows da memória usando as injeções de LSASS (Local Security Authority Server Service) e de navegadores da web. Eles são aproveitados para movimentação lateral para outros dispositivos na rede, iniciados em média cinquenta minutos após a primeira execução.

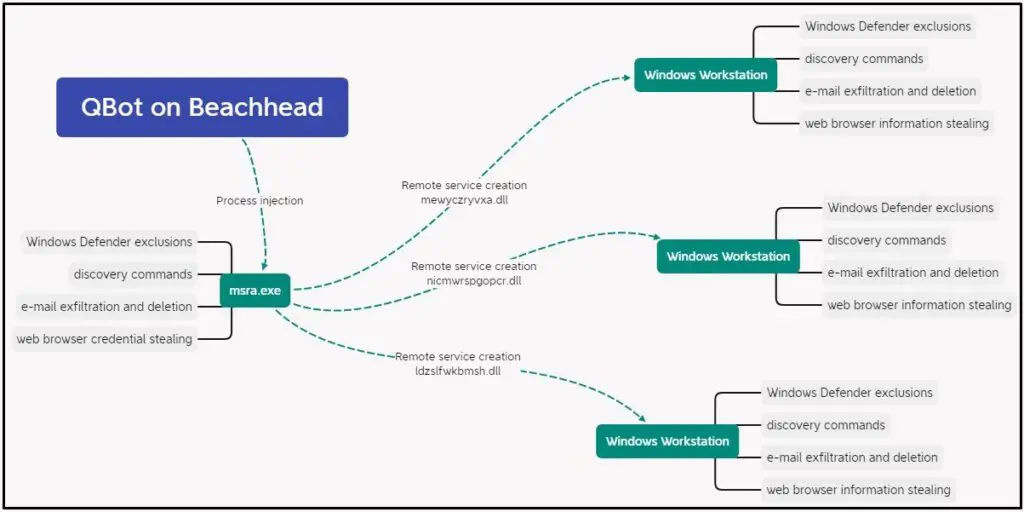

Fonte: DFIR

Veja como se dá a atuação do Qbot

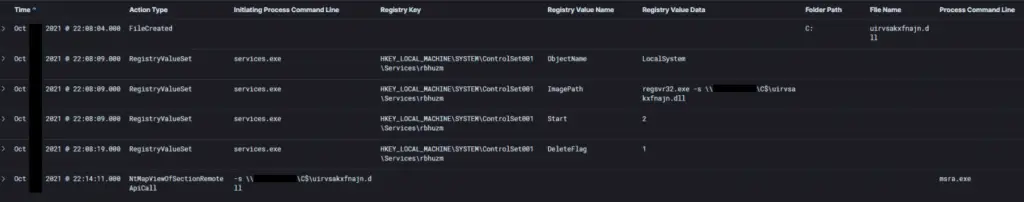

O Qbot se move lateralmente para todas as estações de trabalho no ambiente digitalizado, copiando uma DLL para o próximo destino e criando remotamente um serviço para executá-lo.

Ao mesmo tempo, a infecção anterior é limpa, então a máquina que acabou de ter suas credenciais exfiltradas é desinfetada e parece normal.

Além disso, os serviços criados nas novas estações de trabalho possuem o parâmetro ‘DeleteFlag’, que faz com que sejam removidos na reinicialização do sistema.

Origem: DFIR

A movimentação lateral ocorre rapidamente, portanto, se não houver segmentação de rede para proteger as estações de trabalho, a situação se torna muito desafiadora para as equipes de defesa.

Além disso, os agentes de ameaças do Qbot geralmente gostam de usar alguns dos sistemas comprometidos como pontos de proxy de primeira camada para facilitar o mascaramento e a rotação de endereços e usar várias portas para comunicação SSL com o servidor C2.

O impacto desses ataques rápidos não se limita à perda de dados, pois o Qbot também foi observado para lançar cargas de ransomware em redes corporativas comprometidas.

Um relatório da Microsoft de dezembro de 2021 capturou a versatilidade dos ataques do Qbot , dificultando a avaliação precisa do escopo de suas infecções.

No entanto, não importa como uma infecção por Qbot se desenrole com precisão, é essencial ter em mente que quase todas começam com um e-mail, portanto, esse é o principal ponto de acesso que as organizações precisam fortalecer.

O anúncio de hoje da Microsoft de que eles bloquearão macros em documentos baixados por padrão removendo os botões ‘Ativar conteúdo’ e ‘Ativar edição’ ajudará bastante a proteger os usuários contra ataques de phishing do Qbot.

Via BleepingComputer