Uma nova variante do ransomware StopCrypt (também conhecido como STOP) foi descoberta, empregando um processo de execução em vários estágios que envolve shellcodes para escapar das ferramentas de segurança. Sim, o ransomware StopCrypt agora evita detecção.

Ransomware StopCrypt

StopCrypt, também conhecido como STOP Djvu, é o ransomware mais amplamente distribuído que existe e do qual você raramente ouve falar. Embora você ouça constantemente o tamanho de algumas operações de ransomware, como LockBit, BlackCat e Clop, raramente ouve pesquisadores de segurança discutindo STOP. Isso ocorre porque essa operação de ransomware normalmente não tem como alvo empresas, mas sim consumidores, na esperança de gerar dezenas de milhares de pequenos pagamentos de resgate de US$ 400 (cerca de R$ 2 mil) a US$ 1.000 (cerca de R$ 5 mil), em vez de uma grande demanda multimilionária.

O ransomware é comumente distribuído por meio de malvertising e sites obscuros que distribuem pacotes de adware disfarçados de software gratuito, cheats de jogos e cracks de software. No entanto, quando esses programas são instalados, os usuários são infectados por uma variedade de malware, incluindo trojans que roubam senhas e ransomware STOP. Isso leva os usuários infectados a procurar desesperadamente pesquisadores de segurança, especialistas em ransomware e nosso tópico do fórum STOP ransomware de 807 páginas para tentar receber ajuda.

Aperfeiçoamento

Desde o seu lançamento original em 2018, o criptografador de ransomware não mudou muito, com novas versões lançadas principalmente para corrigir problemas críticos. Por isso, quando uma nova versão do STOP é lançada, vale a pena ficar atento devido ao grande número de pessoas que serão afetadas por ela.

Nova execução em vários estágios

A equipe de pesquisa de ameaças da SonicWall descobriu uma nova variante do ransomware STOP (eles o chamam de StopCrypt) que agora utiliza um mecanismo de execução em vários estágios.

Inicialmente, o malware carrega um arquivo DLL aparentemente não relacionado (msim32.dll), possivelmente como uma diversão. Ele também implementa uma série de loops de longo atraso que podem ajudar a contornar as medidas de segurança relacionadas ao tempo. Em seguida, ele usa chamadas de API construídas dinamicamente na pilha para alocar o espaço de memória necessário para permissões de leitura/gravação e execução, dificultando a detecção.

StopCrypt usa chamadas de API para várias operações, incluindo tirar instantâneos de processos em execução para entender o ambiente em que está operando. O próximo estágio envolve a esvaziamento do processo, onde o StopCrypt sequestra processos legítimos e injeta sua carga útil para execução discreta na memória. Isso é feito por meio de uma série de chamadas de API cuidadosamente orquestradas que manipulam a memória do processo e controlam o fluxo.

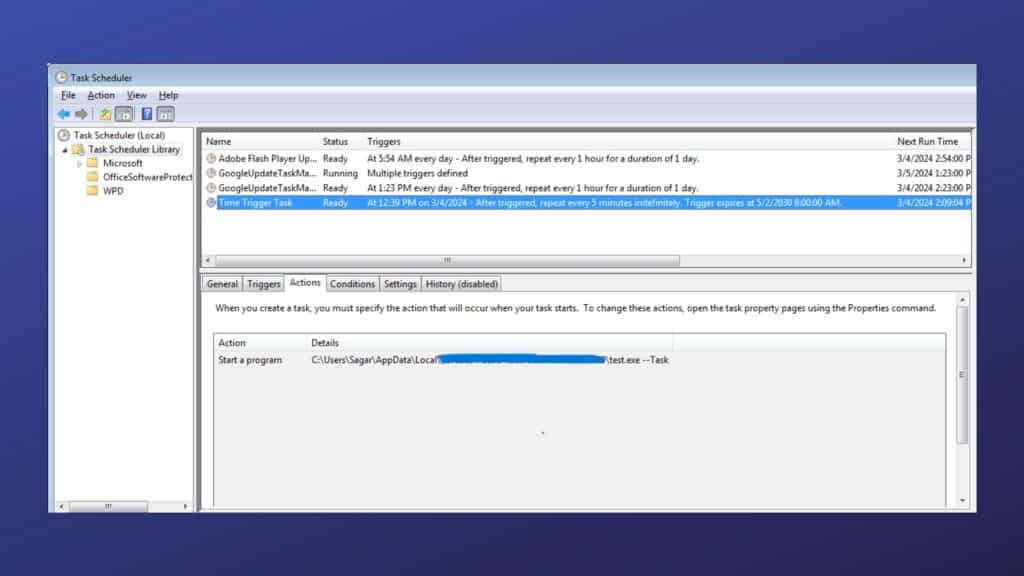

Depois que a carga final é executada, uma série de ações ocorre para garantir a persistência do ransomware, modificar listas de controle de acesso (ACLs) para negar aos usuários permissão para excluir arquivos e diretórios importantes de malware e uma tarefa agendada é criada para executar a carga a cada cinco minutos.

Os arquivos são criptografados e uma extensão “.msjd” é anexada aos seus novos nomes. No entanto, deve-se notar que existem centenas de extensões relacionadas ao ransomware STOP, pois elas são alteradas com frequência. Finalmente, uma nota de resgate chamada “_readme.txt” é criada em cada pasta afetada, dando às vítimas instruções sobre como pagar o resgate pela recuperação de dados.

A evolução do StopCrypt para uma ameaça mais furtiva e poderosa sublinha uma tendência preocupante no crime cibernético. Embora as exigências monetárias do StopCrypt não sejam altas e seus operadores não realizem roubo de dados, os danos que ele pode causar a muitas pessoas podem ser significativos.