O iOS e o Android estão sendo alvos de um novo agente de ameaça, tecnicamente sofisticado conhecido como SeaFlower. O malware tem como alvo os usuários de smartphones como parte de uma extensa campanha que imita sites oficiais de carteiras de criptomoedas com a intenção de distribuir aplicativos de backdoor que drenam os fundos das vítimas.

O SeaFlower foi descoberto recentemente, em março de 2022. O cluster de atividade “dica[s] para um forte relacionamento com uma entidade de língua chinesa ainda a ser descoberto”, com base nos nomes de usuário do macOS, comentários de código-fonte no código backdoor e sua abuso da Content Delivery Network (CDN) do Alibaba.

SeaFlower e as carteiras de criptomoeda

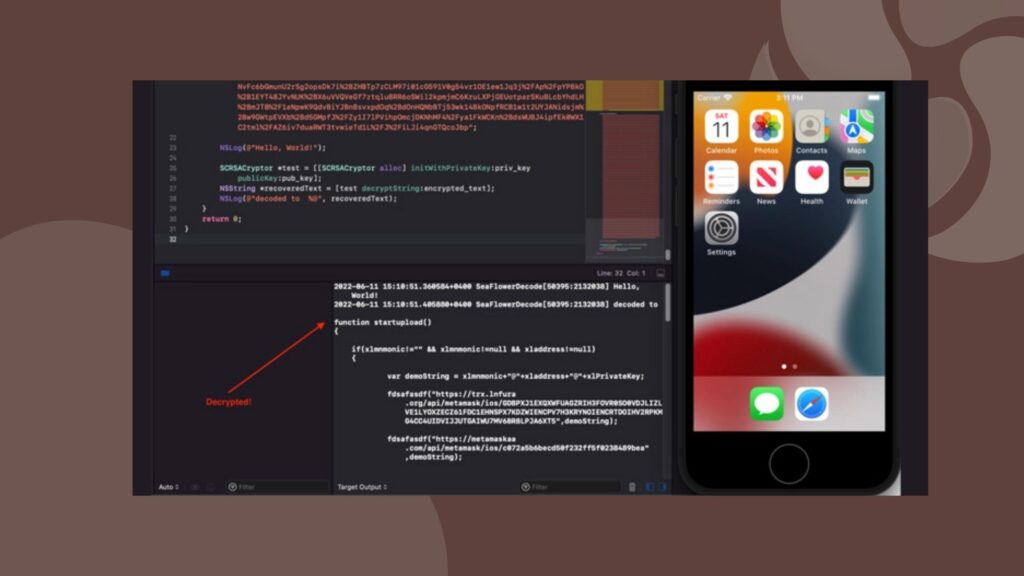

De acordo com Taha Karim, da Confiant, em um mergulho técnico profundo da campanha, “o principal objetivo atual do SeaFlower é modificar carteiras Web3 com código backdoor que, em última análise, exfiltra a frase semente”. Os aplicativos direcionados incluem versões para Android e iOS da Coinbase Wallet, MetaMask, TokenPocket e imToken.

O modus operandi do malware SeaFlower envolve a configuração de sites clonados que atuam como um canal para baixar versões trojanizadas dos aplicativos de carteira que são praticamente inalteradas em relação às suas contrapartes originais, exceto pela adição de um novo código projetado para exfiltrar a frase semente para um domínio remoto.

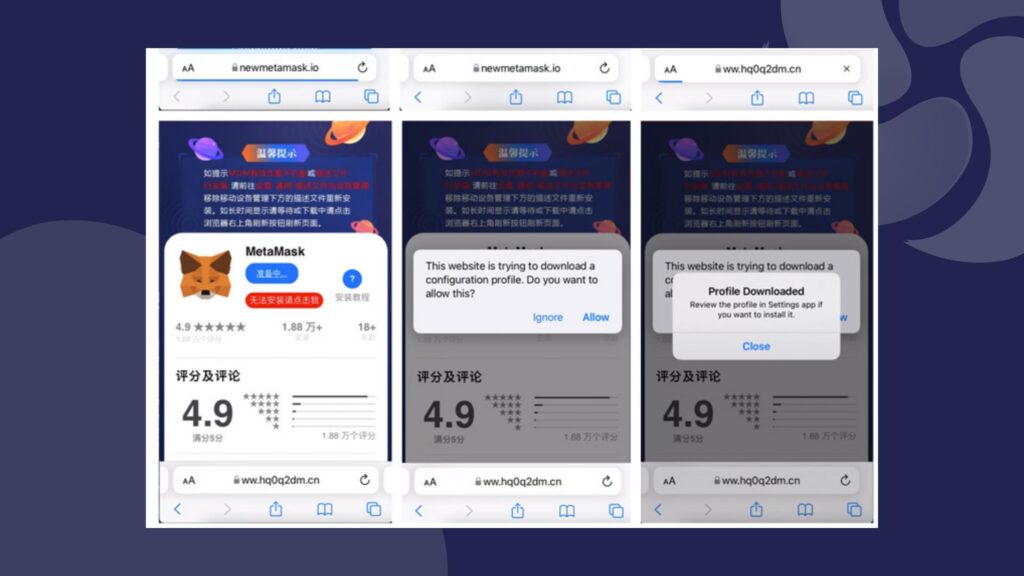

A atividade maliciosa também é projetada para atingir usuários do iOS por meio de perfis de provisionamento que permitem que os aplicativos sejam carregados nos dispositivos. A ação do agente de ameaça gera ainda mais insegurança nesse momento. Assim, você precisa redobrar a atenção.

Ação do agente de ameaças

Quanto à forma como os usuários se deparam com esses sites que oferecem carteiras fraudulentas, o ataque aproveita as técnicas de envenenamento de SEO em mecanismos de pesquisa chineses como Baidu e Sogou, para que pesquisas por termos como “baixar MetaMask iOS” sejam manipuladas para exibir as páginas de download drive-by no topo da página de resultados da pesquisa. Uma vez baixado o aplicativo, o usuário fica vulnerável à ação do agente malicioso.

De qualquer forma, a divulgação mais uma vez destaca como os agentes de ameaças estão cada vez mais de olho nas plataformas Web3 populares na tentativa de saquear dados confidenciais e transferir fundos virtuais de maneira enganosa.

Esperamos que essa ameça possa ser neutralizada em breve. Mas, como os hackers estão cada vez mais ardilosos, isso pode não acontecer, ou demorar bastante. Assim, você deve redobrar o cuidado ao baixar tais aplicativos.