Uma segunda vulnerabilidade envolvendo o Apache Log4j foi encontrada na terça-feira, depois que especialistas em segurança cibernética passaram dias tentando corrigir ou mitigar o CVE-2021-44228. Portanto, esta é a segunda vulnerabilidade Log4j descoberta e que tem mais um patch lançado para tentar resolver o problema o mais rapidamente possível.

A descrição da nova vulnerabilidade, CVE 2021-45046, diz que a correção para abordar CVE-2021-44228 no Apache Log4j 2.15.0 estava “incompleta em certas configurações não padrão.”

“Isso pode permitir que os invasores … elaborem dados de entrada maliciosos usando um padrão JNDI Lookup, resultando em um ataque de negação de serviço (DOS)”, diz a descrição do CVE.

O Apache já lançou um patch, Log4j 2.16.0, para esse problema. O CVE diz que o Log4j 2.16.0 corrige o problema removendo o suporte para padrões de pesquisa de mensagens e desabilitando a funcionalidade JNDI por padrão. Ele observa que o problema pode ser atenuado em versões anteriores removendo a classe JndiLookup do caminho de classe.

Segunda vulnerabilidade Log4j descoberta e tem mais um patch lançado

John Bambenek, principal caçador de ameaças da Netenrich, disse à ZDNet que a solução é desabilitar totalmente a funcionalidade JNDI (que é o comportamento padrão na versão mais recente).

“Pelo menos uma dúzia de grupos estão usando essas vulnerabilidades, portanto, ações imediatas devem ser tomadas para corrigir, remover JNDI ou retirá-lo do classpath (de preferência todos os itens acima)”, disse Bambenek.

A falha original no Log4j, uma biblioteca Java para registrar mensagens de erro em aplicativos, tem dominado as manchetes desde a semana passada. As explorações começaram em 1º de dezembro, de acordo com a Cloudflare, e um alerta inicial do CERT New Zealand gerou outros da CISA e do National Cyber Security Center do Reino Unido.

O Dutch National Cyber Security Center divulgou uma longa lista de softwares afetados pela vulnerabilidade.

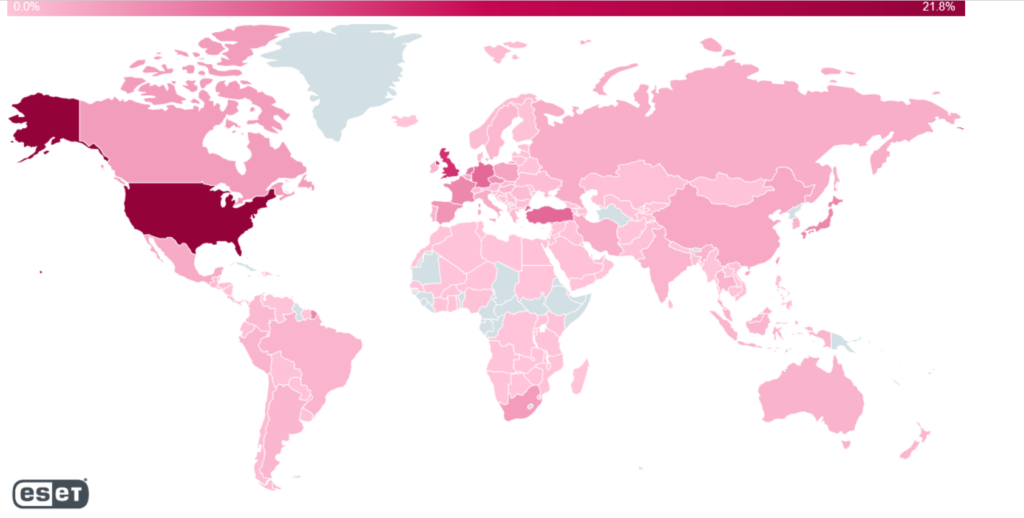

A empresa de segurança internacional ESET divulgou um mapa mostrando onde as tentativas de exploração do Log4j foram feitas, com o maior volume ocorrendo nos EUA, Reino Unido, Turquia, Alemanha e Holanda.

“O volume de nossas detecções confirma que é um problema de grande escala que não vai desaparecer tão cedo”, disse Roman Ková?, Diretor de Pesquisa da ESET.

Muitas empresas já estão enfrentando ataques que aumentam a vulnerabilidade; A plataforma de segurança Armis disse que detectou tentativas de ataque log4shell em mais de um terço de seus clientes (35%). Os invasores têm como alvo servidores físicos, servidores virtuais, câmeras IP, dispositivos de manufatura e sistemas de atendimento.

Via ZDNet