Ninguém está a salvo. Nem mesmo o famoso FBI, dos Estados Unidos. O sistema do FBI é hackeado e envia e-mail com aviso ‘urgente’ sobre ataques cibernéticos falsos. Os servidores de e-mail do Federal Bureau of Investigation (FBI) foram hackeados para distribuir e-mails de spam que se fazem passar por avisos do FBI de que a rede dos destinatários foi violada e os dados foram roubados.

Os e-mails pretendiam alertar sobre um “ataque em cadeia sofisticado” de um ator de ameaças avançado conhecido, que eles identificam como Vinny Troia. Troia é o chefe de pesquisa de segurança das empresas de inteligência dark web NightLion e Shadowbyte.

A SpamHaus, uma organização sem fins lucrativos de rastreamento de spam, notou que dezenas de milhares dessas mensagens foram entregues em duas ondas esta manhã. Eles acreditam que esta é apenas uma pequena parte da campanha.

O endereço legítimo oferece conteúdo falso

Pesquisadores do Projeto Spamhaus, uma organização sem fins lucrativos internacional que rastreia spam e ameaças cibernéticas associadas (phishing, botnets, malware), observaram duas ondas dessa campanha, uma às 5h (UTC) e outra duas horas depois.

As mensagens vieram de um endereço de e-mail legítimo – [email protected] – que é do Law Enforcement Enterprise Portal (LEEP) do FBI e traziam o assunto “Urgente: ator de ameaça em sistemas”.

Todos os e-mails vieram do endereço IP 153.31.119.142 do FBI (mx-east-ic.fbi.gov), informou a Spamhaus.

A mensagem avisa que um agente de ameaça foi detectado na rede dos destinatários e roubou dados de dispositivos.

O Projeto Spamhaus disse ao BleepingComputer que os e-mails falsos alcançaram pelo menos 100.000 caixas de correio. O número é uma estimativa muito conservadora, porém, como os pesquisadores acreditam que “a campanha foi potencialmente muito, muito maior”.

Em um tweet, a organização sem fins lucrativos disse que os destinatários foram retirados do banco de dados do American Registry for Internet Numbers (ARIN).

Embora pareça uma brincadeira, não há dúvida de que os e-mails se originam dos servidores do FBI, pois os cabeçalhos da mensagem mostram que sua origem é verificada pelo mecanismo DomainKeys Identified Mail (DKIM).

Os cabeçalhos também mostram os seguintes servidores internos do FBI que processaram os e-mails:

- dap00025.str0.eims.cjis

- wvadc-dmz-pmo003-fbi.enet.cjis

- dap00040.str0.eims.cjis

O FBI confirmou que o conteúdo dos e-mails é falso e que eles estavam trabalhando para resolver o problema, já que seu helpdesk é inundado com ligações de administradores preocupados.

Em um comunicado ao BleepingComputer, o FBI disse que não poderia compartilhar mais informações devido a uma situação contínua.

O FBI e a CISA estão cientes do incidente esta manhã envolvendo e-mails falsos de uma conta de e-mail @ ic.fbi.gov. Esta é uma situação contínua e não podemos fornecer nenhuma informação adicional no momento. Continuamos a encorajar o público para ser cauteloso com remetentes desconhecidos e encorajar você a relatar atividades suspeitas para www.ic3.gov ou www.cisa.gov.

Em uma segunda declaração enviada ao BleepingComputer, o FBI explicou que o ator da ameaça por trás da campanha de spam aproveitou uma configuração de software para enviar os e-mails.

Enquanto as mensagens saíam de um servidor gerenciado pelo FBI, a máquina era isolada do e-mail corporativo da agência e não oferecia acesso a nenhum dado ou informação de identificação pessoal na rede do FBI.

O FBI está ciente de uma configuração incorreta de software que permitiu temporariamente que um ator utilizasse o Law Enforcement Enterprise Portal (LEEP) para enviar e-mails falsos. LEEP é a infraestrutura de TI do FBI usada para se comunicar com nossos parceiros locais e estaduais de aplicação da lei. Enquanto o e-mail ilegítimo originado de um servidor operado pelo FBI, esse servidor era dedicado a enviar notificações para LEEP e não fazia parte do serviço de e-mail corporativo do FBI. Nenhum ator foi capaz de acessar ou comprometer quaisquer dados ou PII na rede do FBI. Assim que soubemos do incidente, corrigiu rapidamente a vulnerabilidade do software, alertou os parceiros para desconsiderar os e-mails falsos e confirmou a integridade de nossas redes.

Sistema do FBI é hackeado e envia e-mail com aviso ‘urgente’ sobre ataques cibernéticos falsos

De acordo com os detalhes técnicos obtidos pelo jornalista investigativo Brian Krebs do indivíduo por trás da campanha, o portal LEEP permitiu que qualquer pessoa se inscrevesse para uma conta. O processo de registro exigiu o preenchimento das informações de contato.

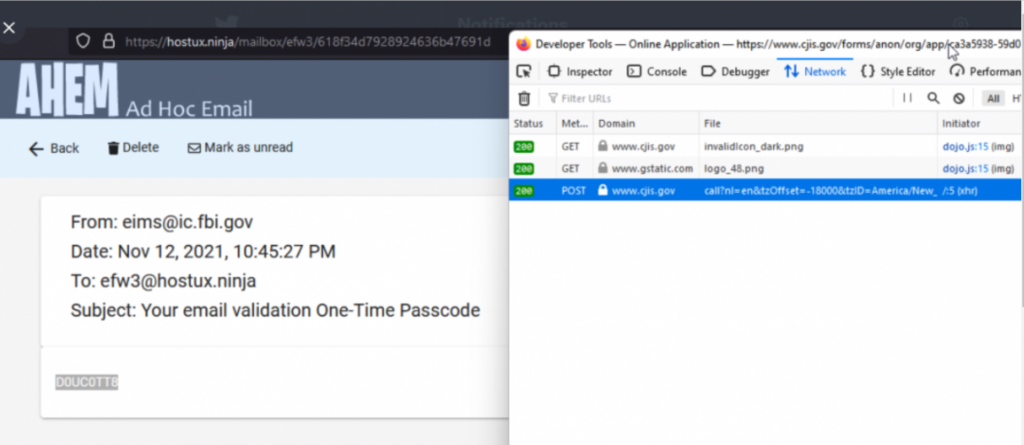

“Uma etapa crítica nesse processo diz que os candidatos receberão uma confirmação por e-mail de [email protected] com uma senha única”, escreveu Krebs no sábado. Este código e os detalhes de contato do candidato vazaram no código HTML da página da web.

Usando um script, o ator poderia alterar os parâmetros com um assunto e corpo do email de sua escolha e automatizar o envio das mensagens.

Com o objetivo de desacreditar o pesquisador de segurança

Quem quer que esteja por trás dessa campanha provavelmente estava motivado a desacreditar Vinny Troia, o fundador da empresa de inteligência dark web Shadowbyte, que é citado na mensagem como o ator da ameaça responsável pelo falso ataque à cadeia de suprimentos.

Os membros da comunidade de hackers do RaidForums têm uma rivalidade de longa data com Troia e comumente desfiguram sites e executam pequenos hacks que colocam a culpa no pesquisador de segurança.

Tweeting sobre essa campanha de spam, Vinny Troia insinuou alguém conhecido como “pompomourin”, como o provável autor do ataque. Troia diz que o indivíduo foi associado no passado a incidentes que visavam prejudicar a reputação do pesquisador de segurança.

Falando ao BleepingComputer, Troia disse que “meu melhor palpite é ‘pompompurin’ e seu bando de asseclas [estão por trás deste incidente]”.

“A última vez que eles [pompompurin] invadiram o blog do centro nacional para crianças desaparecidas e postaram um post sobre eu ser um pedófilo” – Vinny Troia

Essa suposição é ainda apoiada pelo fato de que ‘pompompurin’ contatou Troia algumas horas antes das campanhas de e-mail de spam começarem simplesmente a dizer “aproveite”, como um aviso de que algo envolvendo o pesquisador estava para acontecer.

Troia disse que ‘pompompurin’ o envia mensagens toda vez que eles iniciam um ataque para desacreditar o pesquisador.

Via BleepingComputer