O Projeto Tor está analisando como pode limitar o impacto de ataques DDoS em sites da rede Onion. Assim, segundo os desenvolvedores, alguns esquemas de defesa já servem para combater este problema. Os ataques de negação de serviço (DDoS) que têm afetado fortemente os sites de defesa da dark web (Onion) há muitos anos.

Essas opções de defesa manteriam a usabilidade e a segurança depois de aplicadas. Então, os servidores que hospedam serviços onion não travariam mais por um ataque de negação de serviço (DoS).

Funcionamento interno de ataques DoS em sites Onion

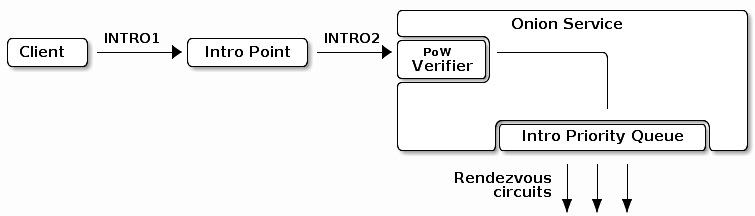

Os invasores aproveitam isso para sobrecarregar um serviço onion com centenas ou milhares de solicitações. Assim, drenam os recursos da CPU do servidor, forçando-o a negociar circuitos de rede Tor seguros nunca usados.

Os ataques exploram a natureza assimétrica do protocolo onion service rendezvous, e que o torna um problema difícil de ser combatido, afirma o desenvolvedor George Kadianakis, do Tor Project Core. Essa assimetria abre o protocolo para ataques DoS, e a natureza anônima de nossa rede torna extremamente desafiador filtrar os clientes bons dos ruins.

Esse problema não se resolve com uma simples mudança ou ajuste no código. Contudo, em vez disso, exigiria mudanças fundamentais na base de código do Tor para resolvê-lo totalmente.

O Projeto Tor tem discutido soluções para melhorar serviços onion durante ataques DoS. As propostas são:

- Apresentando tokens anônimos da camada de aplicativo que permitem que clientes legítimos tenham prioridade sobre o invasor DoS;

- PoW approaches como argon2;

- CAPTCHA approaches como a introdução de um servidor de tokens fornecendo tokens reCAPTCHA;

- Ocultar pontos de introdução ao limitar a velocidade com que os clientes podem encontrá-los;

- Fazer intros verificar se os clientes não usam o mesmo IP continuamente;

- Pagar bitcoin para apresentar.

Tor quer limitar o impacto de ataques DDoS em sites Onion. Soluções propostas para o problema

As opções sugeridas por Kadianakis poderiam fornecer “defesa de longo prazo para o problema, mantendo a usabilidade e segurança dos serviços.”

Uma das maneiras de garantir que as solicitações dos invasores não sejam priorizadas em relação às dos bons clientes é implementar um sistema de token anônimo configurando um servidor CAPTCHA que impediria a capacidade de clientes maliciosos de travar servidores de serviço onion.

Esses tokens (equivalentes a credenciais) também servirão futuro para “restringir o uso malicioso de nós de saída do Tor por spam e ferramentas automatizadas”, para “registrar nomes memoráveis por humanos para serviços onion” e para “adquirir pontes privadas e nós de saída para segurança adicional.”

O Tor também poderia adotar um sistema Proof-Of-Work (POW) (uma proposta para já está disponível aqui) para resolver o problema DoS atual. Assim, ele torna virtualmente impossível para um invasor travar um serviço onion. Por outro lado, os clientes normais devem sofrer pequenos atrasos de acesso.

O grande benefício dessa abordagem é que o sistema PoW proposto é dinâmico e adapta automaticamente sua dificuldade com base no volume de atividade maliciosa que atinge o serviço, explicou Kadianakis. Portanto, quando há uma grande onda de ataque, a dificuldade aumenta. Entretanto, isso também diminui automaticamente quando a onda passa.

Desvantagens e limitações em nome da segurança

As opções apresentam algumas desvantagens e limitações. Porém, elas são complementares e podem ser aplicadas juntas.

Ninguém quer uma rede Tor cheia de CAPTCHAs ou quebra-cabeças PoW que proíbem dispositivos móveis, acrescentou. O ajuste dos parâmetros e o design cuidadoso são vitais aqui. Afinal, a resistência DoS é um jogo de economia: o objetivo não é ser perfeito; é elevar o nível o suficiente para que o custo financeiro do atacante para manter um ataque seja maior do que o ganho.

No mês passado, a Agência de Segurança Cibernética e Infraestrutura (CISA) divulgou orientações sobre como se proteger contra ataques cibernéticos originados ou roteados pela rede de anonimato do Tor.

Bleeping Computer