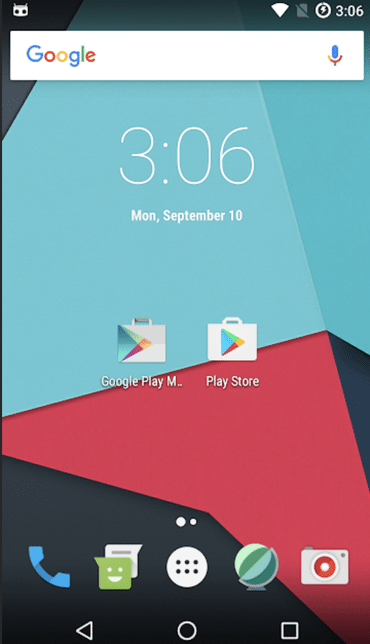

O GPlayed é um novo Trojan que ataca dispositivos Android disfarçadoe como um serviço legítimo do Google. O malware, apelidado de “GPlayed”, é um Trojan que se autodenomina “Google Play Marketplace” e usa um ícone muito semelhante ao aplicativo Google Play padrão para enganar as vítimas e fazer com que acreditem que o software é legítimo. Assim, o trojan se disfarça de Google Play para infectar smartphones.

De acordo com pesquisadores da Cisco Talos, o GPlayed é “extremamente poderoso” e seus principais pontos fortes são a flexibilidade e a capacidade de se adaptar após a implantação.

Recursos do Trojan

O Trojan contém vários recursos internos interessantes. Escrito em .NET usando o ambiente móvel Xamarin, o principal .DLL do GPlayed é chamado Reznov, que, por sua vez, contém uma classe raiz chamada “eClient“.

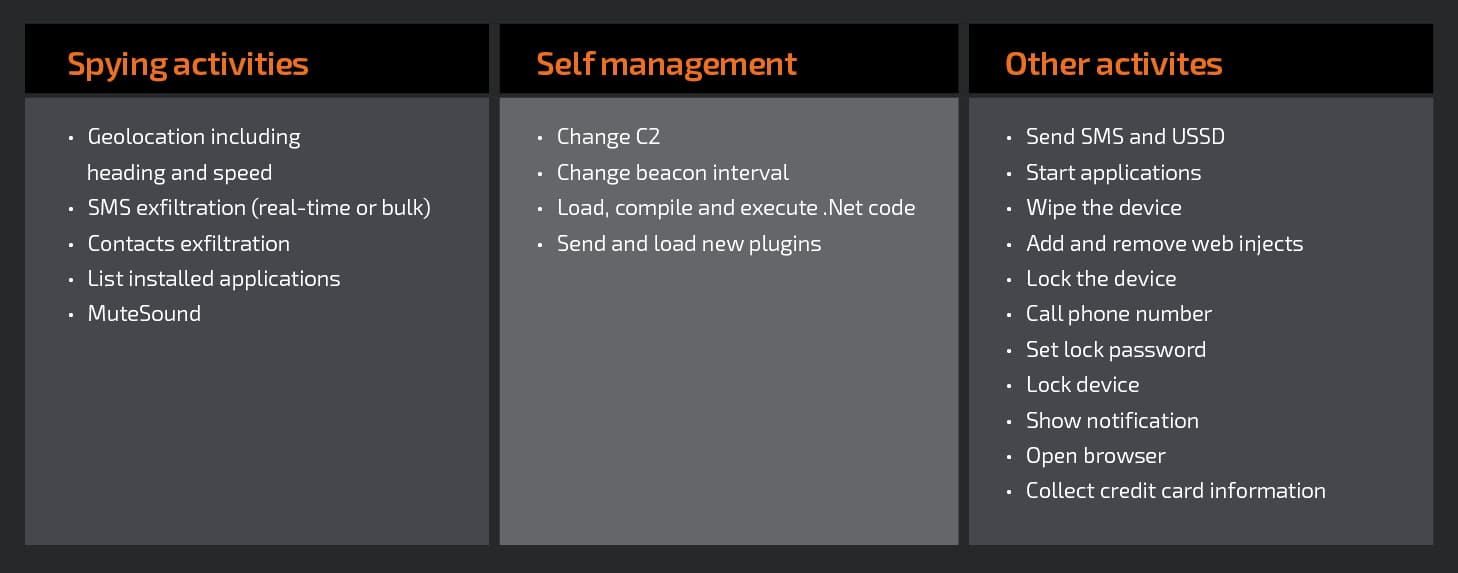

O malware recebeu uma infraestrutura modular que é capaz de carregar remotamente plugins instalados em tempo real ou quando o malware é compilado e empacotado.

“Isso significa que os autores ou os operadores podem adicionar recursos sem a necessidade de recompilar e atualizar o pacote de Trojan no dispositivo”, diz Talos.

A destrutividade do Trojan é similar a outras ‘cepas’ de malware na mesma classe. O GPlayed foca no roubo de informações financeiras junto com a espionagem e é capaz de coletar credenciais bancárias, monitorar a localização do dispositivo, roubar dados do aparelho, registrar chaves e muito mais.

Como funciona o ataque

Depois que um dispositivo móvel Android for comprometido, o Cavalo de Tróia tentará registrar o dispositivo com o servidor de comando e controle (C2) do malware.

O malware também irá exportar informações privadas neste momento da infecção. Entre elas, o modelo do telefone, IMEI, número de telefone, país registrado e a versão do Android em uso.

O GPlayed também acessará o gerenciador de SMS.

Ele é usado para encaminhar mensagem futura e informações relacionadas ao remetente para o C2.

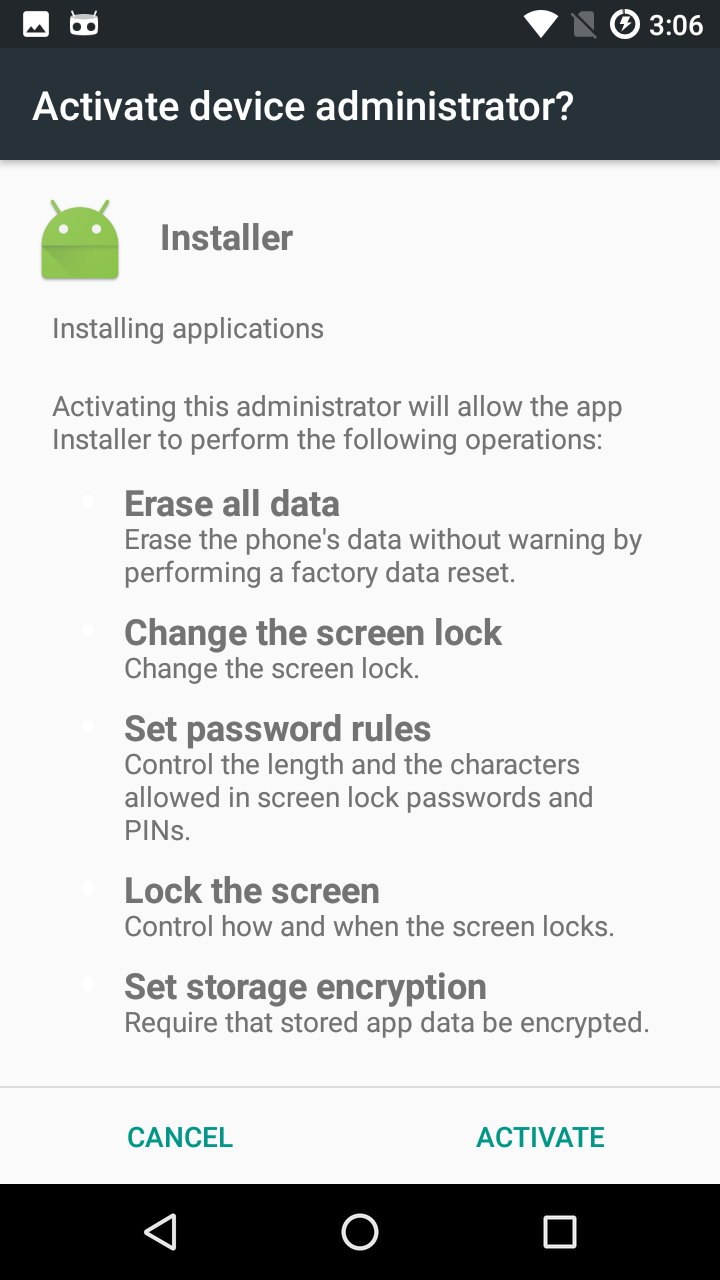

O estágio final do registro envolve o cavalo de Tróia solicitando permissões adicionais para fins de escalonamento de privilégios.

O GPlayed não só solicitará privilégios de administrador, mas também solicitará que o usuário permita que o aplicativo aparentemente legítimo acesse as configurações do dispositivo.

O usuário pode ignorar essas solicitações e fechar a janela. No entanto, o cavalo de Tróia tem um temporizador embutido que continuamente trará a janela de volta até que o usuário aceite.

Como acessa dados financeiros

Uma vez instalado, o Trojan irá esperar por um tempo antes de ativar o eClient e uma subclasse chamada “GoogleCC”. Assim, abre uma página da Web com o tema do Google no dispositivo sem interação do usuário. Então, ele solicita as informações de pagamento do usuário para usar os serviços do Google.

A tela é bloqueada até que os detalhes sejam inseridos, verificados e confirmados como válidos.

Um pagamento, configurável pelo atacante, também é solicitado pelo cavalo de Tróia.

Se a vítima digitar seus detalhes, as informações serão levadas para o C2 via HTTP. As informações roubadas são escondidas por meio da codificação JSON e Base64.

O GPlayed é capaz de injetar JavaScript para adulterar as sessões do navegador e redirecionar os usuários para páginas maliciosas. Além disso, o malware é capaz de compilar o novo código .NET para execução.

Trojan em testes finais

A Cisco Talos acredita que o Trojan está nos estágios finais de testes. Um número de strings e labels contém a palavra “test”. A única amostra disponível do GPlayed foi descoberta em um repositório público.

O Trojan também foi submetido a plataformas públicas de detecção de antivírus.

“Nossa análise indica que este trojan está em fase de teste, mas dado o seu potencial, todo usuário deve estar ciente do GPlayed”, dizem os pesquisadores. “Os desenvolvedores de dispositivos móveis começaram recentemente a evitar as lojas de aplicativos tradicionais e querem pegar seus softwares diretamente. Mas o GPlayed é um exemplo de como isso pode dar errado, especialmente se um usuário de celular não sabe como distinguir um aplicativo falso de um real. “