O Twitter acaba de anunciar mais um recurso importante e lança DMs criptografadas, porém, este estará disponível apenas para contas pagas. O Twitter lançou seu recurso ‘Encrypted Direct Messages’, permitindo que assinantes pagos do Twitter Blue enviem mensagens criptografadas de ponta a ponta para outros usuários na plataforma.

A criptografia de ponta a ponta (E2EE) usa pares de chaves pública e privada para criptografar as informações enviadas pela Internet para que apenas o remetente e o destinatário possam lê-las.

A chave de descriptografia privada é armazenada apenas no dispositivo do remetente e não é compartilhada com mais ninguém. No entanto, a chave de criptografia pública é compartilhada com outras pessoas que desejam enviar dados criptografados para você.

Como a chave de descriptografia privada é armazenada apenas no dispositivo do destinatário local e nunca armazenada em nenhum outro lugar ao longo do caminho, como nos servidores do aplicativo de mensagens, mesmo que alguém intercepte a mensagem, eles não poderão lê-la sem a chave de descriptografia .

DMs criptografados de ponta a ponta no Twitter têm sido um recurso procurado e solicitado em massa que foi provocado e retirado em 2018.

Em novembro passado, a pesquisadora móvel Jane Manchun Wong notou que o código-fonte do Twitter para Android insinuava a implementação de um sistema E2EE, com Elon Musk quase confirmando as suspeitas.

Twitter lança DMs criptografadas apenas para contas pagas

Quase meio ano depois, o Twitter anunciou oficialmente hoje a disponibilidade de um recurso de mensagens criptografadas na versão mais recente dos aplicativos do Twitter para iOS e Android e na plataforma web.

Com base nos detalhes do anúncio, que menciona o uso de uma chave privada gerada pelo dispositivo e uma chave pública fornecida centralmente, o Twitter implementou um esquema de criptografia assimétrica.

“A chave pública é registrada automaticamente quando um usuário faz login no Twitter em um novo dispositivo ou navegador; a chave privada nunca sai do dispositivo e, portanto, nunca é comunicada ao Twitter”, explica uma página de suporte do Twitter para o recurso .

“Além dos pares de chaves público-privadas, há uma chave por conversa que é usada para criptografar o conteúdo das mensagens.”

Embora nenhum detalhe específico ou técnico, como os algoritmos de criptografia empregados, tenha sido divulgado, o Twitter prometeu abrir o código de sua implementação E2EE e publicar um whitepaper detalhado no final de 2023.

Disponível apenas para assinantes do Twitter Blue

Para a decepção de muitos, esta nova opção de segurança estará disponível apenas para usuários que pagam por um crachá “verificado”, com ambos os participantes da conversa precisando ser inscritos no Twitter Blue ou afiliados a uma organização verificada para que suas mensagens sejam criptografadas.

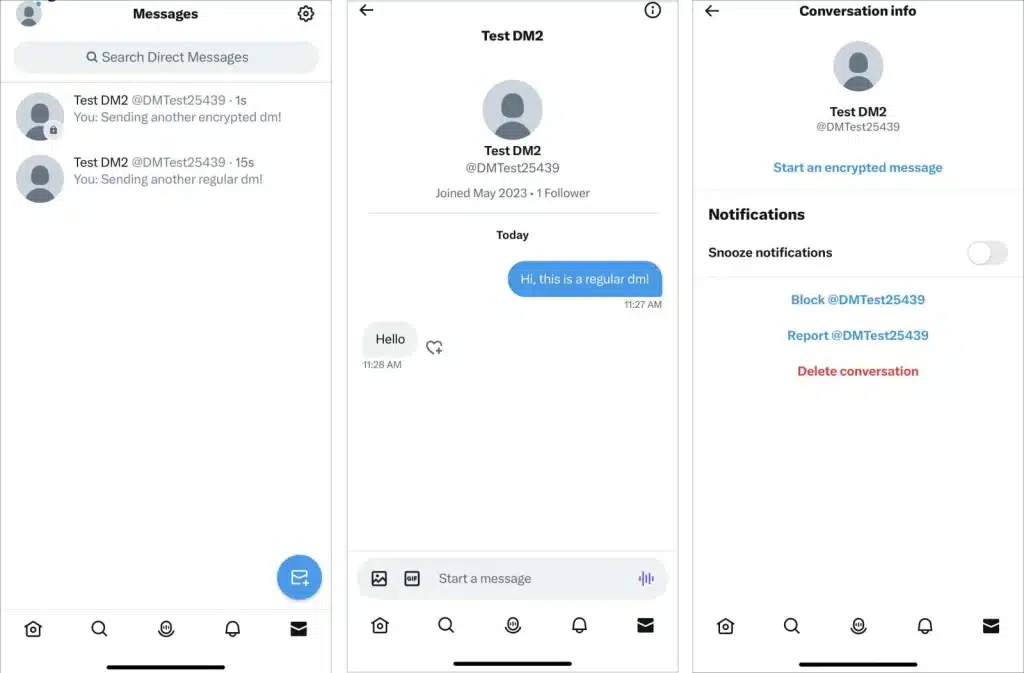

A interface de bate-papo em usuários qualificados agora oferece uma opção de alternância de ‘Mensagens diretas criptografadas’ para que eles possam alternar facilmente os modos a qualquer momento.

Fonte: Twitter

Os usuários podem retomar as conversas existentes no modo E2EE inserindo a troca de mensagens anterior, clicando no ícone de informações e selecionando “Iniciar uma mensagem criptografada”.

Os usuários “gratuitos” do Twitter não terão a opção de usar ‘mensagens diretas criptografadas’, adotando como padrão as comunicações não criptografadas padrão.

Além de deixar de fora os usuários não pagantes, o Twitter também informou sobre algumas limitações, como não poder enviar mensagens criptografadas para grupos, oferecer suporte apenas a texto e links (sem mídia), não permitir que novos dispositivos participem de conversas criptografadas existentes e apenas permitindo um máximo de 10 dispositivos registrados por usuário.

O Twitter também observa que a segurança da chave privada, que permanece no dispositivo o tempo todo, é crucial para proteger a integridade do novo sistema de mensagens E2EE.

Como, se um invasor roubar essa chave, ele poderá usá-la para descriptografar todas as mensagens criptografadas enviadas e recebidas pelo dispositivo violado.