No mundo volátil das criptomoedas, eventos recentes destacaram a constante ameaça dos Rug Pulls – um dos golpes mais frequentes e perigosos no universo cripto – cujas táticas enganosas podem deixar os investidores sem nada. A Check Point Research (CPR), braço de Inteligência de Ameaças da Check Point Software, utilizando seu sistema Threat Intel Blockchain, desvendou recentemente um esquema complexo que conseguiu desviar quase US? 1 milhão.

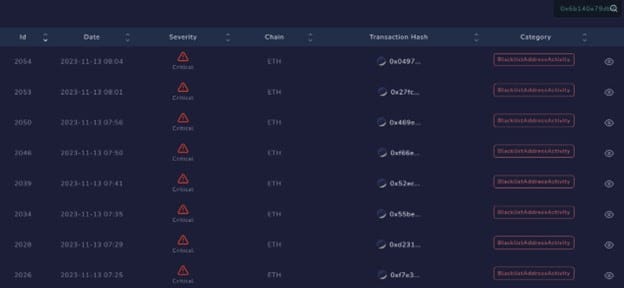

De acordo com os pesquisadores da empresa, o sistema Check Point Threat Intel Blockchain detectou e alertou sobre o endereço 0x6b140e79db4d9bbd80e5b688f42d1fcf8ef97798. Este endereço estava envolvido em atividades suspeitas, levando o sistema a monitorar as ações associadas ao endereço da carteira.

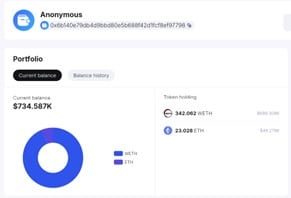

Este é o balanço da carteira do fraudador em 15 de novembro de 2023. Este endereço realizou 40 operações distintas de “puxada de tapete” e já acumulou quase US? 1 milhão em roubos.

A estratégia do fraudador (0x6b140e79db4d9bbd80e5b688f42d1fcf8ef97798) envolve a criação de tokens baseados nas últimas tendências para atrair vítimas a comprar seus tokens. Por exemplo, o token GROK 2.0 (0xd4b726c5b5e6f63d16a2050ee3ac4a0f0f81f1d4), possivelmente inspirado em um conhecido sistema de IA (X GROK), é projetado para atrair compradores.

Os pesquisadores da CPR detalham como esse esquema sofisticado funcionou e como o fraudador conseguiu desviar uma quantia significativa:

Criação de Tokens Falsos: O golpe começou com a criação de tokens falsos, como o token GROK 2.0. Os nomes escolhidos geralmente refletiam tópicos populares para atrair compradores desavisados.

Injeção de Dinheiro no Pool de Liquidez: Para criar uma aparência de legitimidade, o fraudador injetou fundos no pool de tokens, criando a ilusão de um token ativo e próspero.

Negociações Orquestradas: Utilizando uma função especializada (0x521da65d) no contrato, o fraudador realizou negociações simuladas, dando a impressão de que compras e vendas genuínas estavam ocorrendo. No entanto, era apenas uma estratégia orquestrada pelo fraudador.

Aumento de Volume: Outra função (0xf029e7cf) facilitou negociações em grande escala entre a criptomoeda WETH e o token GROK. Esta inflação artificial criou uma sensação de alta demanda e valor, atraindo investidores para aderir.

Atração de Compradores: Capitalizando na percepção da atratividade do token, os usuários começaram a comprar, sem perceber o golpe iminente.

Recebimento do Dinheiro: Após o token ter atraído suficientemente os investidores, o fraudador executou o movimento final: a retirada da liquidez do conjunto de tokens, deixando os compradores de tokens de mãos vazias e com os fundos esgotados.

Conforme o universo das criptomoedas continua a se desenvolver, é vital que os investidores se mantenham vigilantes e bem informados. Os pesquisadores da Check Point Software enfatizam que este recente caso de Rug Pull serve como um alerta importante para a necessidade de maior conscientização e diligência adequada. Ao entender as estratégias usadas pelos fraudadores, podemos trabalhar juntos para criar um ambiente cripto mais seguro.

Os pesquisadores estão monitorando ativamente os domínios associados ao endereço da carteira do fraudador identificado e outros semelhantes. O sistema Threat Intel Blockchain, criado pela Check Point Software, continua a coletar e armazenar informações valiosas sobre ameaças emergentes, e essas informações serão compartilhadas em breve. O objetivo é equipar os investidores com o conhecimento necessário para navegar com segurança no mundo das criptomoedas.

Para detalhes técnicos da análise dos pesquisadores da Check Point Research acesse o blog que contém descrição das funções (com imagens de telas) usadas pelo golpista.