O WordPress acaba de lançar a versão 6.4.2 que corrige uma vulnerabilidade de execução remota de código (RCE). Essa vulnerabilidade pode ser encadeada com outra falha para permitir que invasores executem código PHP arbitrário no site de destino.

Correção de vulnerabilidade do WordPress

WordPress é um sistema de gerenciamento de conteúdo (CMS) de código aberto altamente popular usado para criar e gerenciar sites. A equipe de segurança do projeto descobriu uma vulnerabilidade na cadeia de Programação Orientada a Propriedade (POP) que foi introduzida no núcleo 6.4 do WordPress, que sob certas condições poderia permitir a execução arbitrária de código PHP. Uma cadeia POP requer que um invasor controle todas as propriedades de um objeto desserializado, o que é possível com a função unserialize() do PHP. Uma consequência disso é a possibilidade de sequestrar o fluxo da aplicação controlando os valores enviados para métodos megic como ‘ _wakeup() ‘.

A questão de segurança exige a existência de uma falha de injeção de objeto PHP no site alvo, que pode estar presente em um plugin ou complemento de tema, para atingir uma gravidade crítica.

Uma vulnerabilidade de execução remota de código que não pode ser explorada diretamente no núcleo; no entanto, a equipe de segurança sente que há potencial para alta severidade quando combinado com alguns plug-ins, especialmente em instalações multisite.

WordPress

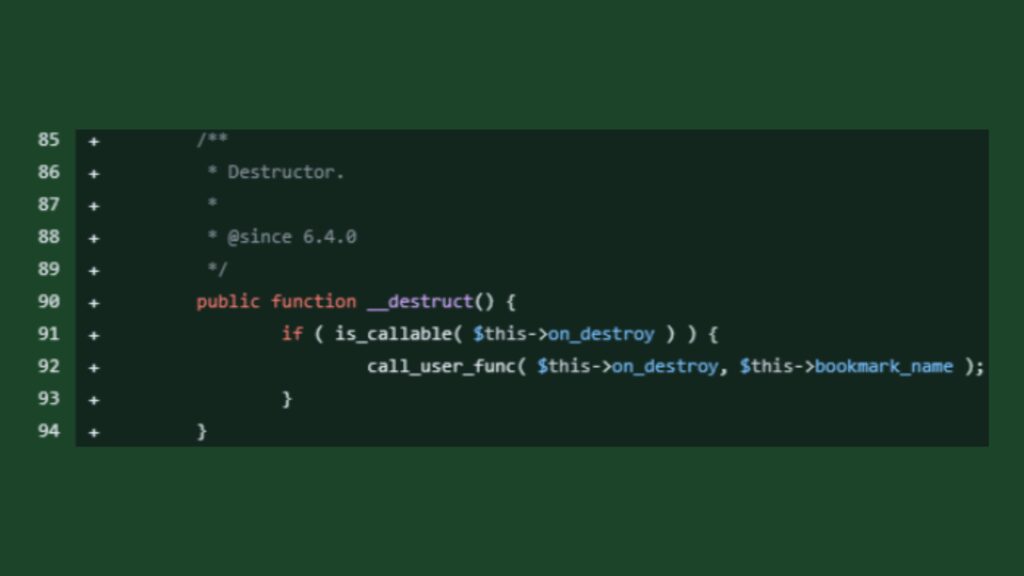

Um PSA de especialistas em segurança do WordPress no Wordfence fornece alguns detalhes técnicos adicionais sobre o problema, explicando que o problema está na classe ‘WP_HTML_Token’, introduzida no WordPress 6.4 para melhorar a análise de HTML no editor de blocos.

A classe continha um método mágico ‘ __destruct ‘, que usava ‘ call_user_func’ para executar uma função definida na propriedade ‘ on_destroy’ , com ‘ bookmark_name ‘ como argumento. Um invasor que explore uma vulnerabilidade de injeção de objeto poderia obter controle sobre essas propriedades para executar código arbitrário, dizem os pesquisadores.

Gravidade da falha

Embora a falha não seja crítica por si só, devido à necessidade de injeção de objetos em plugins ou temas instalados e ativos, a presença de uma cadeia POP explorável no núcleo do WordPress aumenta significativamente o risco geral para sites WordPress.

Outra notificação da plataforma de segurança Patchstack para WordPress e plug-ins destaca que uma cadeia de exploração para esse problema foi carregada há várias semanas no GitHub e posteriormente adicionada à biblioteca PHPGGC , que é usada em testes de segurança de aplicativos PHP.

Mesmo que a vulnerabilidade seja potencialmente crítica e explorável sob certas circunstâncias, os pesquisadores recomendam que os administradores atualizem para a versão mais recente do WordPress.