A subsidiária de fabricação de motocicletas da Yamaha Motor nas Filipinas foi atingida por um ataque de ransomware no mês passado. Esse ataque resultou no roubo e vazamento de informações pessoais de alguns funcionários.

Grupo de ransomware ataca subsidiária da Yamaha Motor

A fabricante de motocicletas vem investigando o incidente com a ajuda de especialistas externos em segurança contratados depois que a violação foi detectada pela primeira vez em 25 de outubro.

Um dos servidores gerenciados pela [..] subsidiária de fabricação e vendas de motocicletas nas Filipinas, Yamaha Motor Filipinas, Inc. (YMPH), foi acessado sem autorização de terceiros e atingido por um ataque de ransomware e um vazamento parcial de as informações pessoais dos funcionários armazenadas pela empresa foram confirmadas.

YMPH e o Centro de TI na sede da Yamaha Motor estabeleceram uma equipe de contramedidas e têm trabalhado para evitar mais danos enquanto investigam a extensão do impacto, etc., e trabalham em uma recuperação juntamente com informações de uma empresa externa de segurança na Internet.

A Yamaha disse que os agentes da ameaça violaram um único servidor na Yamaha Motor Filipinas e que o ataque não afetou a sede ou quaisquer outras subsidiárias do grupo Yamaha Motor. A empresa também comunicou o incidente às autoridades filipinas relevantes e está atualmente a trabalhar na avaliação da extensão total do impacto do ataque.

Violação reivindicada pela gangue INC Ransom

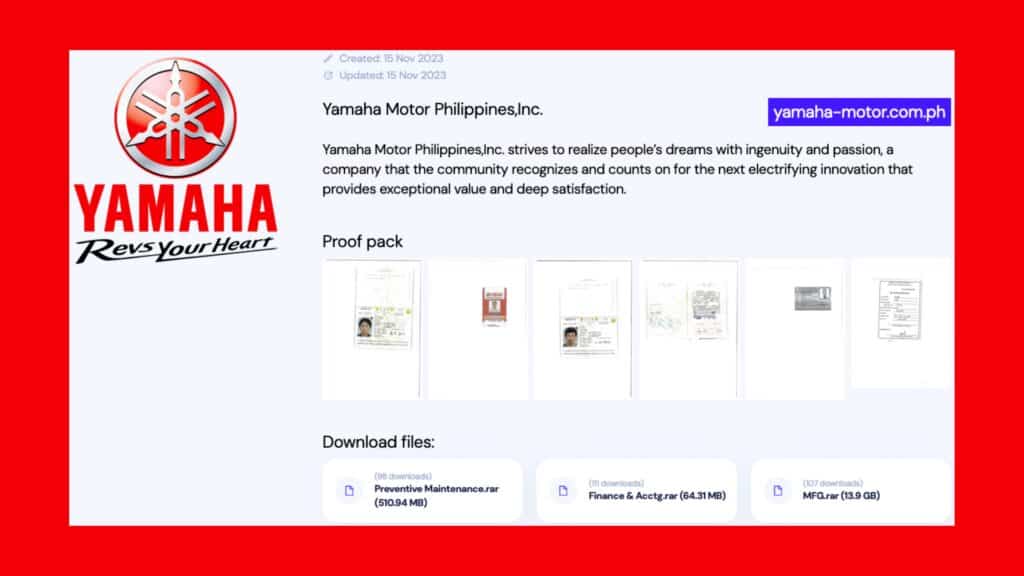

Embora a empresa ainda não tenha atribuído o ataque a uma operação específica, a gangue INC Ransom reivindicou o ataque e vazou o que afirma serem dados roubados da rede da Yamaha Motor Filipinas. Os atores da ameaça adicionaram a empresa ao seu site de vazamento na dark web na quarta-feira, 15 de novembro, e desde então publicaram vários arquivos com cerca de 37 GB de dados supostamente roubados contendo informações de identificação de funcionários, arquivos de backup e informações corporativas e de vendas, entre outros.

O INC Ransom surgiu em agosto de 2023 e tem como alvo organizações que abrangem vários setores, como saúde, educação e governo, em ataques duplos de extorsão. Desde então, o INC Ransom adicionou 30 vítimas ao seu site de vazamento. No entanto, o número de organizações violadas é provavelmente maior, uma vez que apenas aquelas que se recusam a pagar o resgate enfrentam divulgação pública e subsequentes fugas de dados.

Os atores da ameaça obtêm acesso às redes de seus alvos por meio de e-mails de spearphishing, mas também foram observados usando exploits Citrix NetScaler CVE-2023-3519, de acordo com o SentinelOne. Depois de obter acesso, eles se movem lateralmente pela rede, primeiro coletando e baixando arquivos confidenciais para obter resgate e, em seguida, implantando cargas de ransomware para criptografar sistemas comprometidos.

Além disso, os arquivos INC-README.TXT e INC-README.HTML são automaticamente colocados em cada pasta com arquivos criptografados. As vítimas recebem um ultimato de 72 horas para se envolverem com os atores da ameaça para negociações, sob a ameaça de que a gangue de ransomware divulgue publicamente todos os dados furtados em seu blog de vazamento.

Aqueles que cumprem o pedido de resgate também recebem garantias de que serão ajudados a descriptografar seus arquivos. Além disso, os invasores se comprometem a fornecer detalhes sobre o método de ataque inicial, orientações sobre como proteger suas redes, evidências de destruição de dados e uma “garantia” de que não serão atacados novamente pelos operadores do INC Ransom.