O relatório anual da Trend Micro, uma líder global em cibersegurança, soa um alerta importante para as empresas: é crucial que elas ajustem suas defesas cibernéticas. No ano de 2023, foram bloqueados quase 161 bilhões de ataques, um aumento de 10% em relação a 2022 e quase o dobro do número de ameaças registradas há cinco anos, que totalizou cerca de 82 milhões.

Uma análise mais detalhada dos tipos de ataques realizados em 2023 revela que as investidas por meio de arquivos contaminados tiveram o maior crescimento, representando 35% do total (conforme indicado no gráfico). Esse aumento sugere que os atacantes estão escolhendo suas vítimas com mais cautela. Em vez de lançar uma grande quantidade de e-mails ou sites com links maliciosos, os criminosos cibernéticos adotaram uma estratégia mais seletiva. Eles visam menos alvos, mas com maior potencial de ganho financeiro. Essa abordagem envolve contornar as camadas de detecção precoce, como filtros de rede e de e-mails, o que explica o aumento no número de arquivos maliciosos em endpoints. Cesar Candido, diretor geral da Trend Micro no Brasil, detalha essa tendência preocupante.

Dentre as tendências observadas no relatório, destacam-se:

- Variedade e Sofisticação nos Ataques de Ameaça Persistente Avançada (APT): Especialmente nas táticas de evasão de defesas, os atacantes estão se tornando mais astutos e habilidosos.

- Aumento Significativo na Detecção de Malwares de E-mails: Enquanto as detecções de URLs maliciosas e phishing diminuíram, a detecção de malwares em e-mails cresceu impressionantes 350%. Isso reforça a tendência de uso de anexos maliciosos como vetor de ataque.

- Crescimento nas Detecções de Business Email Compromise (BEC): Também conhecido como fraude do CEO, esse tipo de ataque registrou um aumento de 16%.

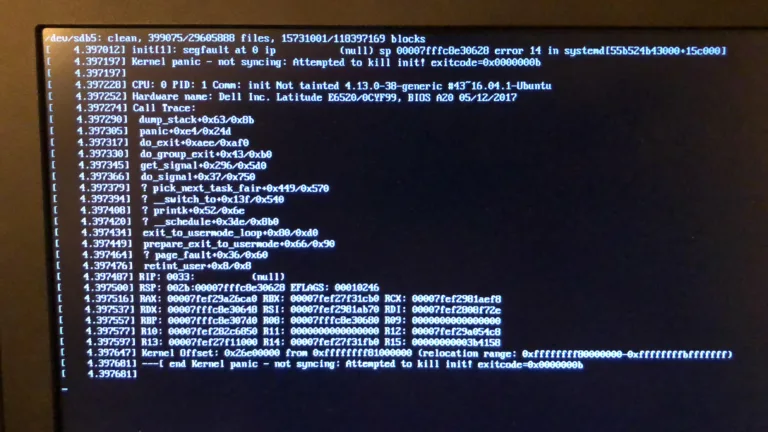

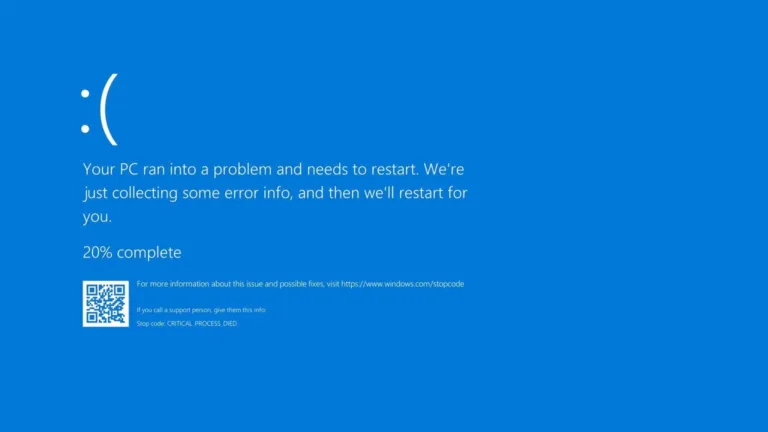

- Redução nas Detecções de Ransomware: Embora as detecções de ransomware tenham caído em 14%, o aumento no registro de ameaças por arquivos sugere que os criminosos estão aprimorando suas estratégias para evitar a detecção inicial. Isso inclui o uso de LOLBins/LOLBas (Binários e Scripts Living-off-the-Land), BYOVD (Bring Your Own Device), explorações de Zero Day e soluções de AV (áudio e vídeo).

- Aumento na Criptografia Remota e Desvio de EDR: Os atacantes estão explorando a criptografia remota e intermitente, além de desviar das soluções de EDR (Resposta de Endpoint) usando máquinas virtuais não monitoradas. Além disso, estão realizando ataques multi-ransomware, atingindo as vítimas repetidamente. Essa mudança de tática visa contornar as defesas tradicionais, como a tecnologia EDR.

Em 2023, a Tailândia e os Estados Unidos foram os países mais atacados por ransomware, com o setor bancário sendo o principal alvo do cibercrime. Além disso, as principais detecções do MITRE ATT&CK incluíram evasão de defesa, Comando & Controle, Acesso Inicial, persistência e impacto.

O acesso a aplicativos em nuvem de risco foi o principal evento detectado pelo serviço de gerenciamento de risco da superfície de ataque da Trend Micro, registrando quase 83 bilhões de tentativas. Além disso, a Zero Day Initiative da Trend Micro descobriu e divulgou 1.914 ameaças de Zero Day, um aumento de 12% em relação ao ano anterior. Essas ameaças incluíram 111 bugs do Adobe Acrobat e do Reader, com o Adobe sendo o software mais vulnerável e o PDF o tipo de anexo de spam número um.

As aplicações do Windows também conquistaram o top 3 do ranking de vulnerabilidades exploradas que requereram patches virtuais. Além disso, as ferramentas Mimikatz (usadas na coleta de dados) e Cobalt Strike (aplicadas em Comando & Controle) continuam sendo as preferidas do cibercrime.

Em 2023, a Tailândia e os Estados Unidos foram os países mais atacados por ransomware, com o setor bancário sendo o principal alvo do cibercrime. Além disso, as principais detecções do MITRE ATT&CK incluíram evasão de defesa, Comando & Controle, Acesso Inicial, persistência e impacto.

O acesso a aplicativos em nuvem de risco foi o principal evento detectado pelo serviço de gerenciamento de risco da superfície de ataque da Trend Micro, registrando quase 83 bilhões de tentativas. Além disso, a Zero Day Initiative da Trend Micro descobriu e divulgou 1.914 ameaças de Zero Day, um aumento de 12% em relação ao ano anterior. Essas ameaças incluíram 111 bugs do Adobe Acrobat e do Reader, com o Adobe sendo o software mais vulnerável e o PDF o tipo de anexo de spam número um.

As aplicações do Windows também conquistaram o top 3 do ranking de vulnerabilidades exploradas que requereram patches virtuais. Além disso, as ferramentas Mimikatz (usadas na coleta de dados) e Cobalt Strike (aplicadas em Comando & Controle) continuam sendo as preferidas do cibercrime .

Jon Clay, vice-presidente de Inteligência de Ameaças da Trend Micro, recomenda um gerenciamento proativo do risco em toda a superfície de ataque. Isso envolve entender as estratégias dos adversários e agir de forma eficaz. Além disso, a Trend aconselha as empresas a:

- Trabalhar com fornecedores de segurança confiáveis que adotem uma abordagem abrangente de cibersegurança, garantindo não apenas a proteção do ambiente, mas também o monitoramento contínuo em busca de novas vulnerabilidades.

- Priorizar a eficiência do SOC, monitorando cuidadosamente os aplicativos em nuvem à medida que eles se integram mais às operações diárias.

- Certificar-se de que todos os patches/atualizações mais recentes sejam aplicados a sistemas operacionais e apps.

- Utilizar protocolos de segurança abrangentes para promover a proteção contra as vulnerabilidades, reforçar as definições de configuração, controlar o acesso a aplicativos e aprimorar a segurança da conta e do dispositivo. É importante detectar os ataques de ransomware o mais cedo possível, movendo as defesas nos estágios de acesso inicial, movimento lateral ou exfiltração de dados.