O malware Emotet parece mais resistente do que nunca e está de volta! Os especialistas estão alertando sobre uma campanha em que o Trojan bancário Emotet está fornecendo cargas úteis como IcedID e Bumblebee.

Trojan bancário Emotet de volta e fornecendo cargas úteis como IcedID e Bumblebee

O alerta do retorno do Emotet vem dos pesquisadores da Proofpoint (Via: Security Affairs). Esses especialistas observaram uma campanha de malspam de alto volume fornecendo cargas úteis como IcedID e Bumblebee no início desse mês, por isso emitem o alerta.

O trojan bancário Emotet está ativo pelo menos desde 2014, o botnet é operado por um ator de ameaça rastreado como TA542 e também foi usado para distribuir outros códigos maliciosos, como trojans Trickbot e QBot, ou ransomware como Conti, ProLock, Ryuk e Egregor.

Em abril, os operadores do botnet Emotet começaram a testar novas técnicas de ataque em resposta à decisão da Microsoft de desabilitar as macros do Visual Basic for Applications (VBA) por padrão.

Em junho, os especialistas da Proofpoint detectaram uma nova variante do bot Emotet que usa um novo módulo para roubar informações de cartão de crédito armazenadas no navegador Chrome.

Aprimoramento do Emotet

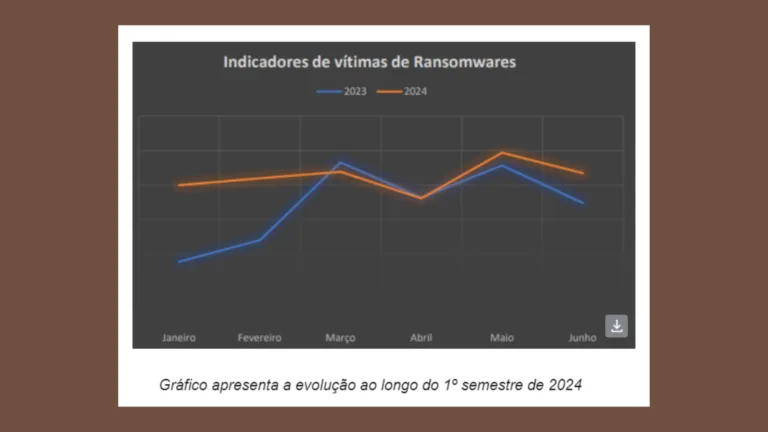

Ao longo dos anos, os operadores do Emotet aprimoraram sua cadeia de ataque empregando vários vetores de ataque para permanecer fora do radar. Inclusive, estrategicamente, os operadores do Emotet permaneceram inativos entre julho e novembro de 2022.

Atores de ameaças foram vistos distribuindo centenas de milhares de e-mails por dia, essa atividade sugere que o Emotet está retornando à sua funcionalidade total, atuando como uma rede de entrega para as principais famílias de malware.

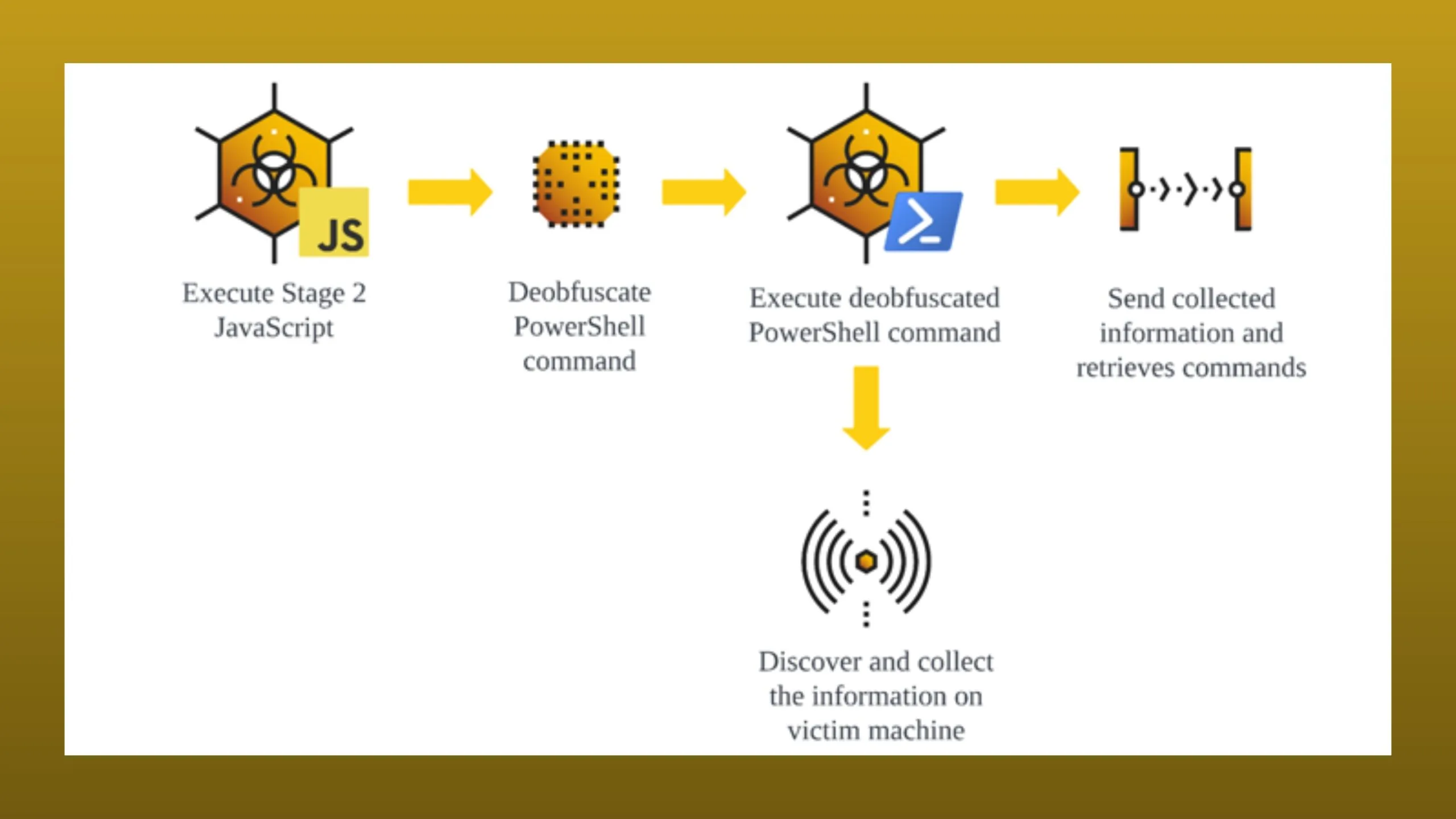

Os especialistas notaram várias alterações no bot e em suas cargas, e os operadores introduziram alterações nos módulos de malware, carregador e empacotador.

A onda de ataques observada pela empresa de segurança visava principalmente os EUA, Reino Unido, Japão, Alemanha, Itália, França, Espanha, México e Brasil. E, os e-mails observados em ataques recentes geralmente usavam um anexo do Excel armado ou um anexo zip protegido por senha contendo um arquivo do Excel dentro. Os arquivos do Excel contêm macros XL4 que baixam a carga útil do Emotet de vários URLs integrados.

A novidade dos arquivos do Excel usados ??em campanhas recentes é que eles contêm instruções para os destinatários copiarem o arquivo para um local de modelo do Microsoft Office e executá-lo a partir daí. Este local é “confiável”, o que significa que abrir um documento localizado nesta pasta não exibirá nenhum aviso.

A variante Emotet empregada em ataques recentes suporta novos comandos, tem uma nova implementação do loop de comunicação, usa um novo formato de pacote de check-in e um novo empacotador.