Pesquisadores encontraram uma amostra do criptografador VMware ESXi da gangue de ransomware Qilin e ele pode ser um dos criptografadores Linux mais avançados e personalizáveis já vistos. O Linux enfrentando mais um ameça.

Criptografador Linux do ransomware Qilin

As empresas estão cada vez mais migrando para máquinas virtuais para hospedar seus servidores, pois elas permitem um melhor uso da CPU, memória e recursos de armazenamento disponíveis. Devido a esta adoção, quase todas as gangues de ransomware criaram criptografadores VMware ESXi dedicados para atingir esses servidores.

Embora muitas operações de ransomware utilizem o código-fonte vazado do Babuk para criar seus criptografadores, algumas, como Qilin, criam seus próprios criptografadores para direcionar servidores Linux.

Qilin visa VMware ESXi

No mês passado, o pesquisador de segurança MalwareHunterTeam encontrou um criptografador Linux ELF64 para a gangue de ransomware Qilin e o compartilhou com o BleepingComputer para análise. Embora o criptografador possa ser usado em servidores Linux, FreeBSD e VMware ESXi, ele se concentra fortemente na criptografia de máquinas virtuais e na exclusão de seus instantâneos.

O criptografador do Qilin é construído com uma configuração incorporada que especifica a extensão dos arquivos criptografados, os processos a serem encerrados, os arquivos a serem criptografados ou excluídos e as pastas a serem criptografadas ou excluídas. No entanto, também inclui vários argumentos de linha de comando que permitem ampla personalização dessas opções de configuração e de como os arquivos são criptografados em um servidor.

Esses argumentos de linha de comando incluem opções para ativar um modo de depuração, executar uma simulação sem criptografar nenhum arquivo ou personalizar como as máquinas virtuais e seus instantâneos são criptografados.

A operação de ransomware Qilin

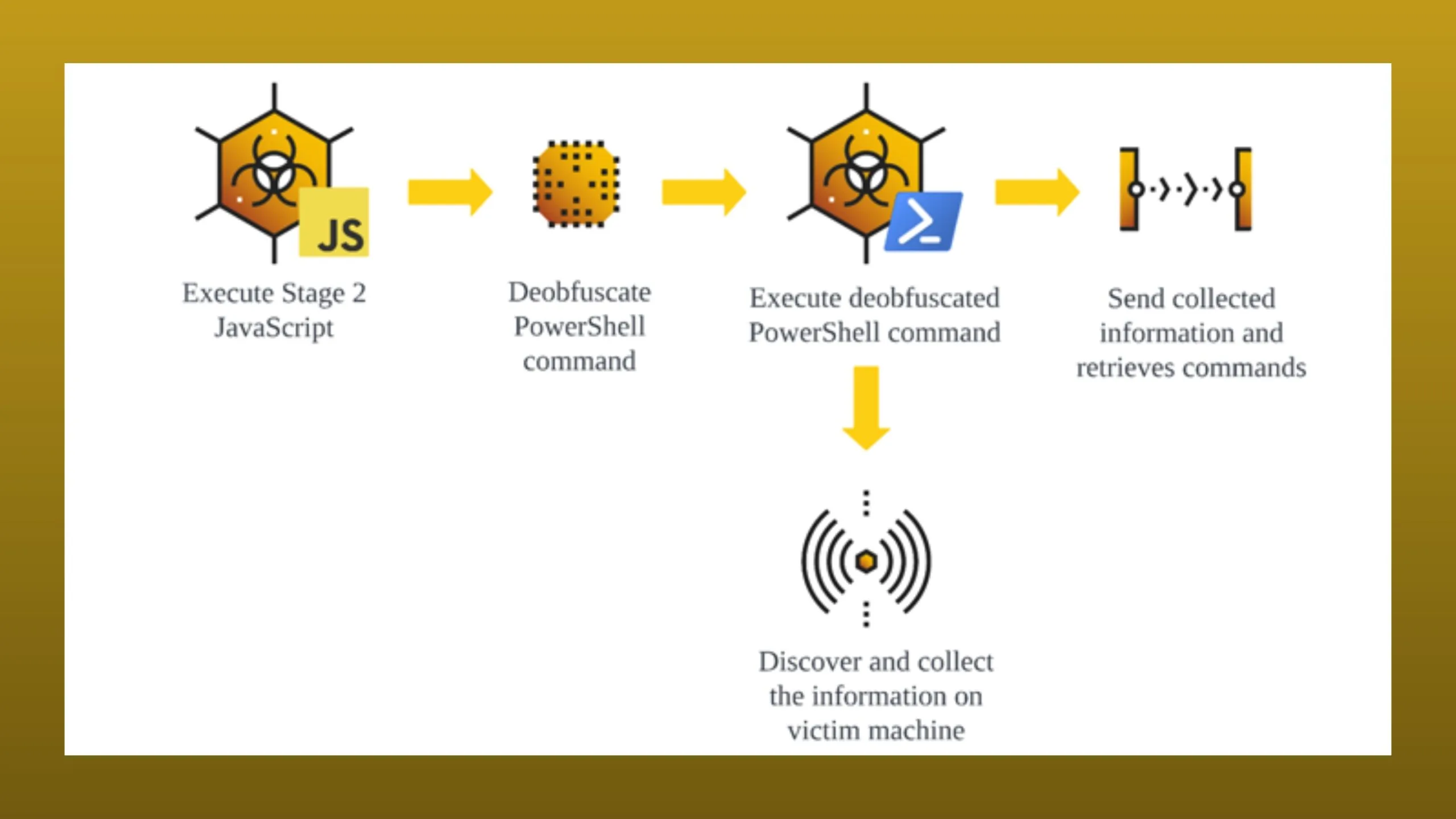

A operação de ransomware Qilin foi inicialmente lançada como “Agenda” em agosto de 2022. No entanto, em setembro, foi renomeada sob o nome de Qilin, que continua a operar até hoje. Como outras operações de ransomware voltadas para empresas, o Qilin violará as redes de uma empresa e roubará dados à medida que eles se espalham lateralmente para outros sistemas.

Quando terminam a coleta de dados e a obtenção de credenciais de administrador do servidor, os agentes da ameaça implantam o ransomware para criptografar todos os dispositivos na rede. Os dados roubados e os arquivos criptografados são então usados ??como alavanca em ataques de dupla extorsão para coagir uma empresa a pagar um pedido de resgate.

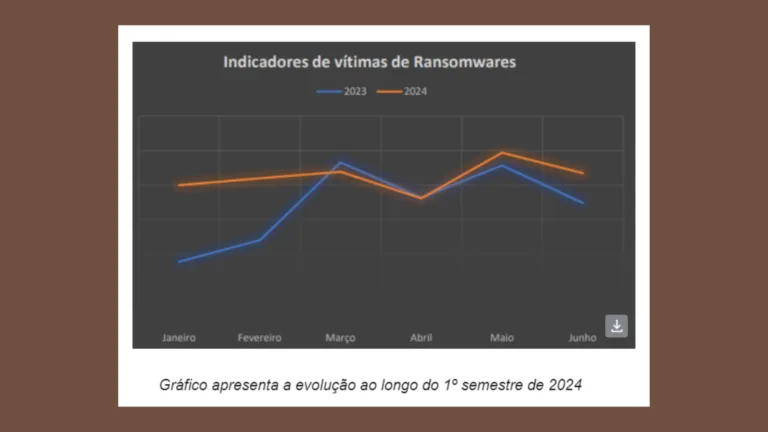

Desde o seu lançamento, a operação de ransomware teve um fluxo constante de vítimas, mas registou um aumento da atividade no final de 2023. Um ataque recente da Qilin foi contra a gigante de autopeças Yanfeng, lembra o Bleeping Computer.