A vulnerabilidade encontrada no Contact Form 7 Style, plugin presente em mais de 50.000 sites com WordPress não foi corrigida. O anúncio inicial foi publicado pela equipe Wordfence Threat Intelligence em dezembro de 2020, mas até agora nada foi feito.

O contato foi feito diretamente pelo time do WordFence com o desenvolvedor do plugin, mas até agora ele não deu nenhuma resposta. Vale lembrar que o plugin Contact Form 7 não possui falhas, é o seu complemento, o Contact Form 7 Style.

No entanto, em 4 janeiro de 2021, após 30 dias sem resposta pelo desenvolvedor do plugin Contact Form 7 Style, a empresa decidiu escalar o problema para a equipe de Plugins do WordPress. Mas, nem mesmo a equipe do WordPress obteve sucesso com o desenvolvedor.

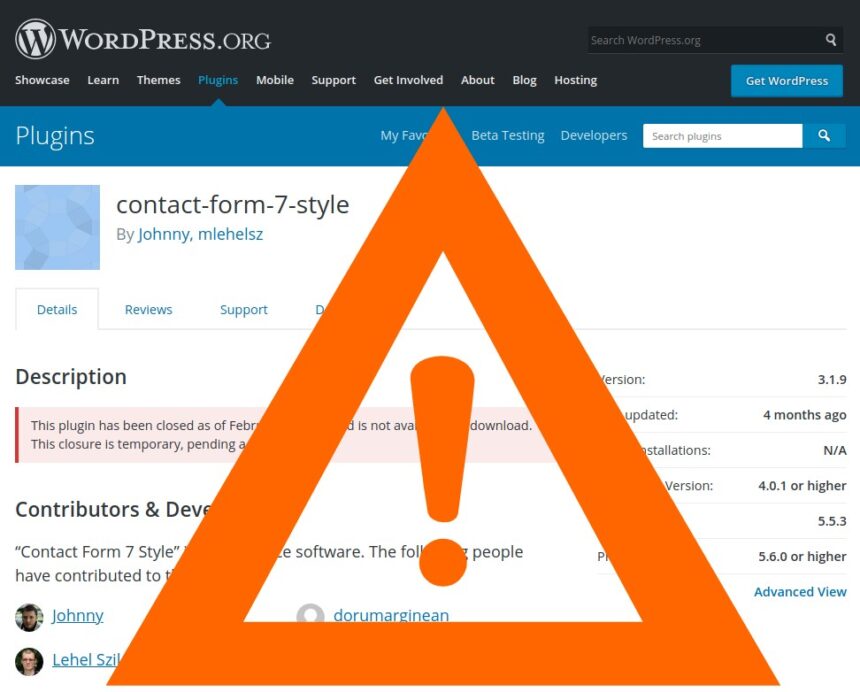

Desta forma, o plugin Contact Form 7 Style não está mais disponível para download. A remoção aconteceu no dia 1 de fevereiro de 2021 após as tentativas de contato sem sucesso.

Vulnerabilidade do plugin Contact Form 7 Style

O plugin Contact Form 7 Style é usado para adicionar estilos adicionais a formulários criados com o Contact Form 7, um dos plug-ins mais populares para WordPress. Como parte de sua funcionalidade, o Estilo do Formulário de Contato 7 permite que os usuários personalizem o código Cascading Style Sheets (CSS) para personalizar a aparência dos formulários de contato elaborados pelo Formulário de Contato 7.

Devido à falta de correção e falta de proteção neste recurso, um invasor pode criar uma solicitação para injetar JavaScript malicioso em um site usando o plug-in. Se um invasor conseguir enganar o administrador de um site para que ele clique em um link ou anexo, a solicitação poderá ser enviada e as configurações CSS serão atualizadas com êxito para incluir JavaScript malicioso.

Descrição: Cross-Site Request Forgery (CSRF) para Stored Cross-Site Scripting (XSS)

Plugin afetado: Contact Form 7 Style

Plugin Slug: contact-form-7-style

Versões afetadas: <= 3.1.9

CVE ID: Pendente.

Pontuação CVSS: 8,8 (alta)

Vetor CVSS: CVSS: 3.1 / AV: N / AC: L / PR: N / UI: R / S: U / C: H / I: H / A: H

Versão totalmente corrigida: PERMANECE UN-PATCHED.

É importante observar que, como acontece com todas as vulnerabilidades CSRF, esta vulnerabilidade só pode ser explorada se um usuário com recursos administrativos executar uma ação enquanto estiver autenticado no site WordPress vulnerável.

Como recomendação geral, os administradores do site devem estar sempre alerta ao clicar em qualquer link. Se você sentir que deve clicar em um link, recomendamos o uso de janelas anônimas quando não tiver certeza sobre um link ou anexo. Esta precaução pode proteger seu site de ser explorado com sucesso por esta vulnerabilidade junto com todas as outras vulnerabilidades CSRF.