Não está nada fácil para o WordPress, que vem sofrendo uma onda de ataques nos últimos meses. Agora, mais um acaba de acontecer. Atores de ameaças comprometem sites do WordPress para exibir páginas falsas de proteção contra DDoS da Cloudflare para distribuir malware.

Sites WordPress comprometidos e exibem falsa proteção contra DDos do Cloudflare

As páginas de proteção contra DDoS estão associadas a verificações de navegador realizadas por serviços WAF/CDN que verificam se o visitante do site é um humano ou um bot. Recentemente, especialistas em segurança da Sucuri detectaram injeções de JavaScript direcionadas a sites WordPress para exibir páginas falsas de proteção contra DDoS que levam as vítimas a baixar malware trojan de acesso remoto.

De acordo com a equipe da Sucuri, “Infelizmente, os invasores começaram a aproveitar esses ativos de segurança familiares em suas próprias campanhas de malware. Recentemente, descobrimos uma injeção de JavaScript maliciosa afetando sites WordPress, o que resulta em um pop-up falso de proteção contra DDoS do CloudFlare”.

A ação dos agentes de ameaças

Uma página solicita que o visitante clique em um botão para ignorar a proteção DDoS e visitar o site. No entanto, ao clicar no botão, o arquivo ‘security_install.iso’ é baixado na máquina do visitante.

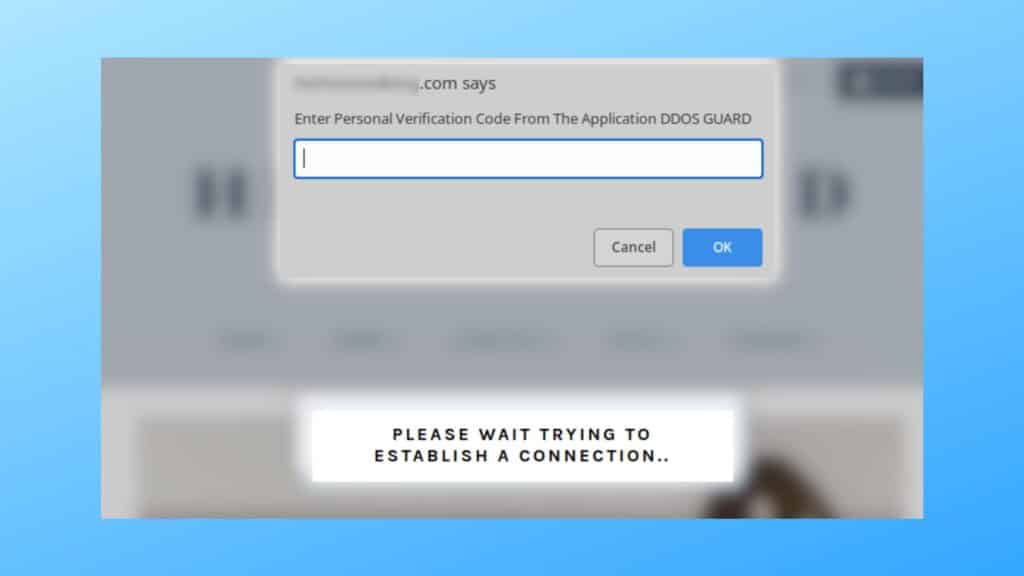

O arquivo se apresenta como uma ferramenta necessária para contornar a verificação DDoS. Para induzir os visitantes a abrir o arquivo, uma nova mensagem informa que o código de verificação para acessar o site está contido no arquivo, como você pode visualizar na imagem abaixo.

Ao abrir o arquivo, o arquivo de imagem é montado e seu conteúdo é mostrado aos visitantes. A unidade montada contém um arquivo chamado security_install.exe, que na verdade é um atalho do Windows que executa um comando do PowerShell contido no arquivo debug.txt na mesma unidade. Ao iniciá-lo, a cadeia de infecção é iniciada enquanto um código DDoS falso é exibido.

Em última análise, isso faz com que uma cadeia de scripts seja executada, exibindo o código DDoS falso necessário para visualizar o site. O processo leva à instalação do trojan de acesso remoto NetSupport RAT.

Os scripts também infectarão o computador da vítima com o trojan de roubo de informações Raccoon Stealer, que permite que os operadores roubem credenciais de login, cookies, dados de preenchimento automático e cartões de crédito salvos em navegadores da web, juntamente com carteiras de criptomoedas.

Muito cuidado com esses ataques, Mantenha-se protegido, com medidas de segurança que não deixem essas ameças entrarem em sua máquina.