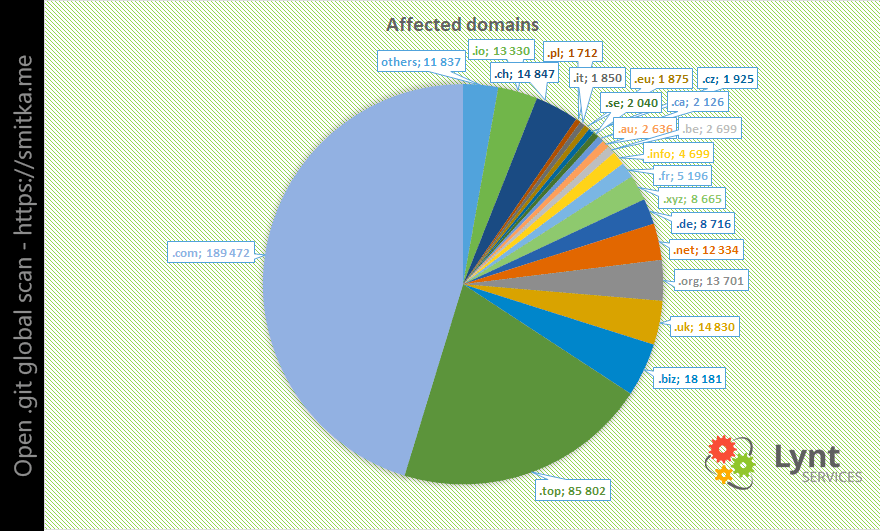

Uma varredura imensa na web compondo cerca de 230 milhões de sites na web, resultou em 390.000 páginas na web com o diretório .git exposto publicamente, e o pior, neste diretório estão informações confidenciais. Quem fez varredura foi o pesquisador Vladimír Smitka, da Lynt Services. Inicialmente a varredura deu-se de forma local, em sua cidade natal na República Theca, até que ele resolveu expandir a varredura para mais sites na web a nível global.

Vladimír Smitka usou cerca de 18 servidores virtuais e quadros físicos. No pacote ainda estavam scripts personalizados que checaram vários sites. Dos menores aos maiores, todos eles estão vulneráveis. Em sua pesquisa, Smitka detectou que, na verdade, é um problema de configuração. Isso tendo em vista que muitos desenvolvedores da web usam a ferramenta Git para construir suas páginas. Nem todos deixam a pasta .git exposta, mas pelo visto muita gente não prestou atenção neste detalhe.

Esse é um problema desagradável porque é possível obter arquivos atuais e passados com muitas informações sobre a estrutura do site e, às vezes, você pode obter dados muito confidenciais, como senhas de banco de dados, chaves de API, configurações do IDE de desenvolvimento e assim por diante. Esses dados não devem ser armazenados no repositório, mas… eu encontrei muitos desenvolvedores que não seguem essas práticas recomendadas, disse Vladimír Smitka

Google indexa a falha

Em alguns casos, a falta de ajuste é tão grande que até o Google indexa toda a estrutura do diretório. Portanto, qualquer pessoa pode fazer o download destas informações que deveriam ser privadas. Munido do GitTools, qualquer pessoa mal intencionada pode baixar e ter acesso ao conteúdo da pasta .git.

Você pode verificar essas regras, tentando abrir o <web-site>/.git/HEAD – se configurado corretamente, não deve estar funcionando. Se você visitar apenas o <web-site>/.git/ diretamente, você receberá um erro HTTP 403 na maioria dos casos. Parece que o acesso é negado, mas é apenas uma falsa sensação de segurança. Na verdade, o erro 403 é causado pela falta de index.html ou index.php e a funcionalidade de índice automático desabilitada… [e] o acesso aos arquivos ainda é possível, destacou Smitka

Responsáveis foram comunicados

O pesquisador informou o problema a todos os sites que estão vulneráveis. Claro, ele conseguiu o e-mail de todos através de um script que ele mesmo escreveu. Então, ele acessou o diretório .git e teve acesso aos dados do /.git/logs/HEAD. Ao todo, ele obteve cerca de 290.000 e-mails válidos. Após a deduplicação (alguns e-mails foram associados a milhares de sites) e excluindo os endereços de “máquina” dos próprios servidores, ele chegou a uma lista de 90.000 e-mails exclusivos. Assim, deu início aos contatos por e-mail, um a um.

Eu preparei a página de destino smitka.me com informações detalhadas e mitigação, e encaminhei as pessoas para eles nos e-mails, disse ele.

Smitka disse que cerca de 18.000 e-mails não foram entregues e que alguns dos e-mails foram classificados como spam.

Ainda assim, depois de enviar os e-mails, troquei cerca de 300 mensagens adicionais com as partes afetadas para esclarecer o problema. Recebi quase 2.000 e-mails de agradecimento, 30 falsos positivos, duas acusações de scammer/spammer e uma ameaça para chamar a polícia canadense.

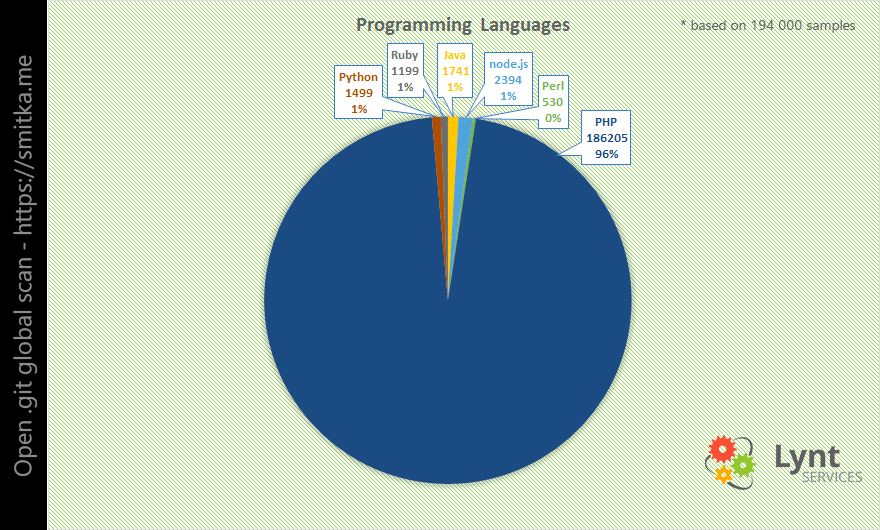

Para ter detalhes sobre o que foi afetado, Smitka também examinou as tecnologias usadas nos sites.

A maioria das páginas afetadas usa a linguagem de programação PHP, embora os desenvolvedores do Python sejam em grande maioria no mercado da linguagem.

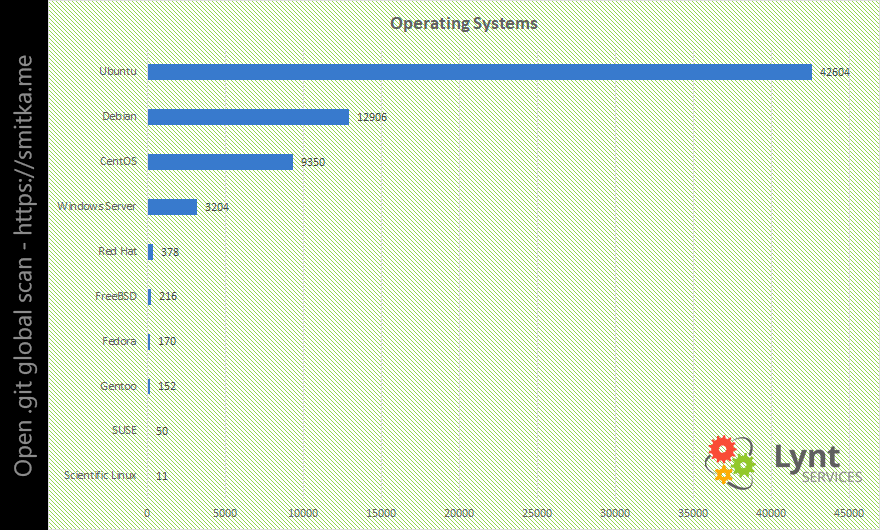

Sistemas mais afetados

Enquanto isso, em termos de quais servidores web e sistemas operacionais usados nos sites afetados, o Ubuntu é a principal distribuição do Linux; o CentOS está em terceiro lugar. O Tengine (um fork chinês do Nginx) também aparece na lista.

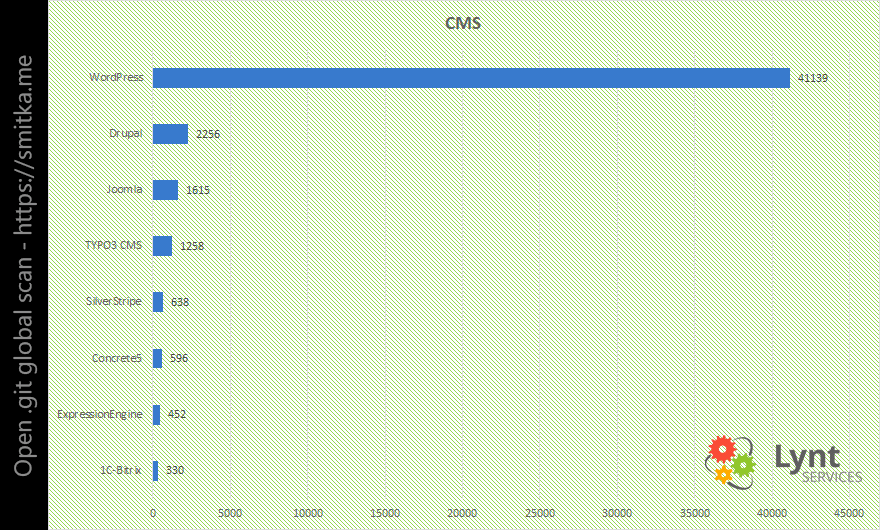

Além disso, o plug-in WooCommerce WP foi encontrado na maioria dos sites, junto com a estrutura de aplicativos CodeIgniter. E o WordPress domina em termos de sistemas de gerenciamento de conteúdo (CMS) por trás dos sites afetados, acrescentou.

Apenas cerca de 12% desses sites do WordPress usam as últimas versões com os últimos patches de segurança. É porque quando o WordPress encontra o diretório .git (ou outro VCS), ele desabilita as atualizações automáticas do núcleo. Funciona da mesma maneira com o Drupal e o Joomla a maioria desses sites eram versões antigas.

Smitka disse que planeja verificar periodicamente o estado dos repositórios .git abertos na web. Assim, ele espera encontrar menos problemas ao longo do tempo e ajudar os donos do site a resolver essa brecha.

Eu gostaria de recomendar a todos que verificassem o que você envia para o seu site com mais cuidado. Não é apenas sobre as versões do sistema, mas também vários scripts de testes temporários. Também é bom lembrar que as coisas estão mudando, configurações de servidor e membros da equipe, e o que não parece ser um problema hoje pode ser problema amanhã.

Esperamos que tudo seja resolvido, e que os sites afetados pelo problema do .git resolvam o problema o quanto antes. De forma particular, não considerei a checagem do pesquisador um crime. Acredito que poucas pessoas teriam a decência de fazer tamanha checagem e avisar sobre o problema sem cobrar muito dinheiro em troca. Você pode consultar mais informações sobre a pesquisa nesta página, bem como todos os apontamentos e relatórios do pesquisador.