O Telegram um dos mais populares aplicativos de mensagens instantâneas. No entanto, para toda popularidade há um bônus e ônus. Desta vez, o aplicativo foi utilizado para distribuir malwares. Purple Fox é o malware que está sendo distribuído por instaladores falsos contendo malware do Telegram.

Mas, a detecção do malware tem sido difícil. Segundo os especialistas o instalador falso do Telegram consegue passar por diversos mecanismos antivírus sem apontar nenhuma detecção. Além disso, o malware consegue dividir-se em pequenos fragmentos e assim ninguém conseguia identificar a ameaça.

Contudo, é importante relatar que este tipo de ataque não afeta usuários Linux comuns. Mas, afeta diretamente o Sistema Windows e também quem utilizar o Wine ou outros programas que permitam instalar aplicativos Windows em sistemas Linux.

Relatório do instalador falso do Telegram com Purple Fox

A Minerva Labs divulgou um relatório na última segunda-feira, e diz que este ataque consegue burlar o mecanismo dos grandes antivírus do mercado. Dentre eles, a Minerva cita estão o Avira, ESET, Kaspersky, McAfee, Panda, Trend Micro, Symantec e diversos outros.

Confira a lista completa de todos os antivírus que não detectam o malware do instalador falso do Telegram:

- 360tray.exe – 360 Total Security

- 360sd.exe – 360 Total Security

- kxetray.exe – Kingsoft Internet Security

- KSafeTray.exe – Kingsoft Internet Security

- QQPCRTP.exe – Tencent

- HipsTray.exe – HeroBravo System Diagnostics

- BaiduSd.exe – Baidu Anti-Virus

- baiduSafeTray.exe – Baidu Anti-Virus

- KvMonXP.exe – Jiangmin Anti-Virus

- RavMonD.exe – Rising Anti-Virus

- QUHLPSVC.EXE – Quick Heal Anti-Virus

- mssecess.exe – Microsoft MSE

- cfp.exe – COMODO Internet Security

- SPIDer.exe

- acs.exe

- V3Svc.exe – AhnLab V3 Internet Security

- AYAgent.aye – ALYac Software

- avgwdsvc.exe – AVG Internet Security

- f-secure.exe – F?Secure Anti?Virus

- avp.exe – Kaspersky Anti-Virus

- Mcshield.exe – McAfee Anti-Virus

- egui.exe – ESET Smart Security

- knsdtray.exe

- TMBMSRV.exe – Trend Micro Internet Security

- avcenter.exe – Avira Anti-Virus

- ashDisp.exe – Avast Anti-Virus

- rtvscan.exe – Symantec Anti-Virus

- remupd.exe – Panda software

- vsserv.exe – Bitdefender Total Security

- PSafeSysTray.exe – PSafe System Tray

- ad-watch.exe

- K7TSecurity.exe – K7Security Suite

- UnThreat.exe – UnThreat Anti-Virus

Sobre o instalador falso do Telegram

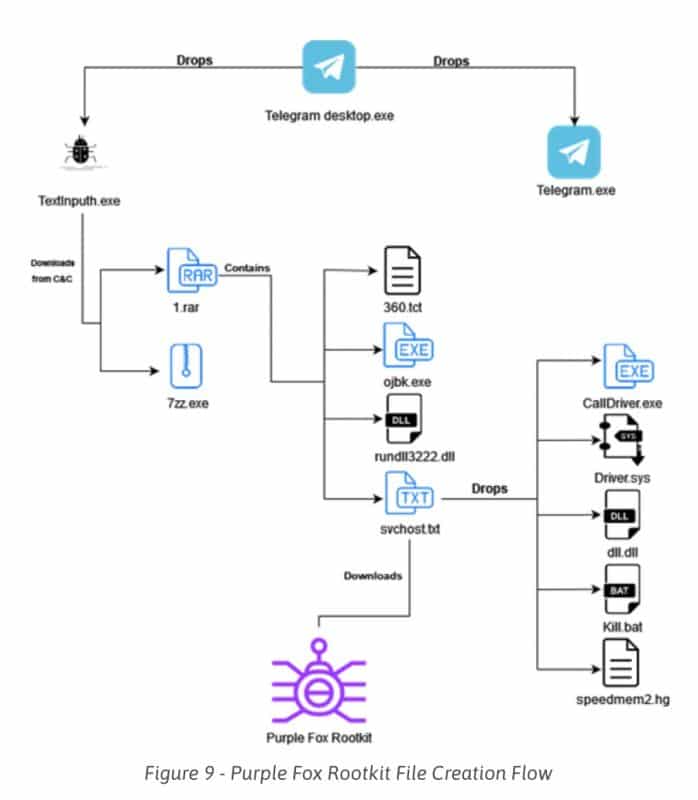

O instalador falso do Telegram não é tão comum. A Minerva relata que o geralmente este tipo de ataque é feito com um instalador original sem nenhuma outra inteligência por trás, e na maioria das vezes precisa do usuário para concretizar a infecção. Mas, o instalador tem a aparência e todos os detalhes do original. Porém, na verdade ele é um script Autolt chamado de “Telegram Desktop.exe”.

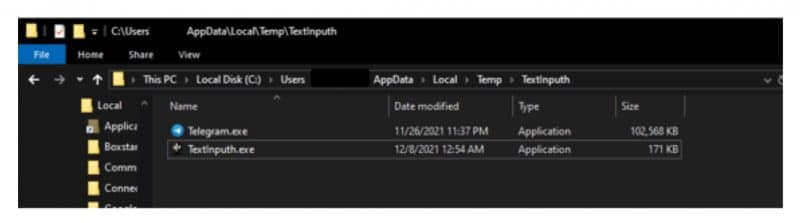

Este instalador, cria uma nova pasta “TextInputh” em C:\Users\Username\AppData\Local\Temp\. Após a execução, o instalador insere dois arquivos na pasta, o primeiro é um instalador real do Telegram, mas não é executado. O segundo é um programa downloader malicioso, o TextInputh.exe.

Funcionamento do downloader

Como visto, o segundo arquivo que foi criado, o TextInputh.exe cria um nova pasta chamada “1640618495” no diretório C:\Users\Public\Videos\. E, a partir de agora a executável vai tentar conectar a uma servidor. Este servidor vai controlar tudo e também vai parar de funcionar.

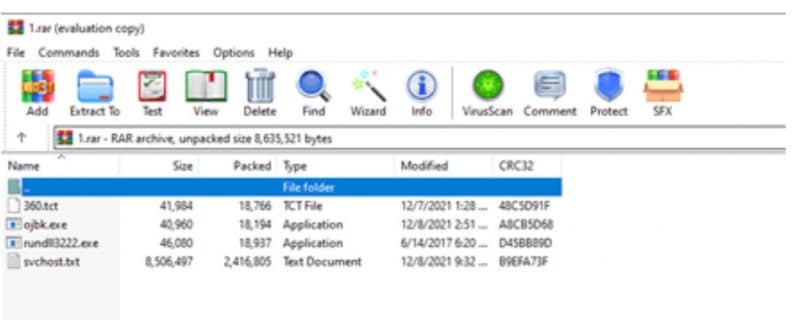

Continuando…O servidor C2 vai baixar dois arquivos para a nova pasta. Um dos arquivos é o 7z legítimo e sem nenhum malware, e o segundo é um arquivo RAR, que recebe o nome de 1.rar.

Agora, o arquivo 1.rar contém a carga total de tudo o que ele precisa para começar o processo de contaminação. No entanto, ainda falta descompactar tudo, e é justamente o programa 7z que fará isso. Em seguida, o ele descompacta tudo na pasta ProgramData.

Infecção do Purple Fox pelo instalador do Telegram Malicioso

Agora, tudo já está dominado. O “TextInputh.exe” vai copiar o 360tct com o nome de “360.dll”, o rundll3222.exe e svchost.txt para a pasta ProgramData. Em seguida, ele vai executar o ojbk com linha de comando “ojbk.exe -a” e logo em seguida exclui o 1.rar e o 7z.exe e finalizar o processo.

Registro do Purple Fox no sistema

Agora, será criado uma chave de registro para persistência. Uma DLL (rundll3222.dll) vai desativar o controle de segurança, que vai inibir o Controle de Conta de Usuário da Microsoft. Por fim, a carga (svchost.txt) é executada e 5 arquivos são inseridos no sistema infectado:

- Calldriver.exe

- Driver.sys

- dll.dll

- kill.bat

- speedmem2.hg

O grande problema desta etapa, é que quando o Controle de conta de Usuário é desativado, qualquer malware pode assumir os privilégios de administrador.

“A beleza desse ataque é que cada etapa é separada em um arquivo diferente que não serve para nada sem o conjunto completo de arquivos”, afirma o relatório. “Isso ajuda o invasor a proteger seus arquivos da detecção de AV.”

Conclusão

A última vez que tivemos notícias sobre o Purple Fox foi em março de 2021. Mas, algumas coisas mudaram, antes o ataque tinha que ter a interação do usuário, agora tudo é feito por um processo longo e automatizado. Historicamente, ele só foi identificado em 2018. Segundo a Guardicore Labs, a mudança de estratégia foi para garantir que o Purple Fox conseguisse infectar o sistema a força, fazendo todo o trabalho.

Assim, o novo Purple Fox foi equipado com um rootkit, evitando a detecção estabelecendo persistência. Contudo, os especialistas da Minerva Labs não conseguem até agora identificar aonde as vítimas conseguiram baixar os instaladores maliciosos do Telegram.

Por fim, a empresa acredita que tenha sido por e-mails ou em sites de terceiro por phishing. Até o momento da escrita deste artigo, não foi identificado nenhum aplicativo malicioso no site do Telegram ou nas lojas de aplicativos para Android ou iOS.

Com informações do MinervaLabs, Threatpost e GuardicoreLabs.