Hackers iranianos estão usando um novo malware de sequestro de DNS em ataques cibernéticos. O agente de ameaças patrocinado pelo Estado iraniano, rastreado sob o apelido Lyceum, passou a usar um novo backdoor personalizado baseado em .NET em campanhas recentes direcionadas contra o Oriente Médio.

Malware Lyceum

De acordo com os pesquisadores do Zscaler ThreatLabz, Niraj Shivtarkar e Avinash Kumar, em um relatório publicado na semana passada (Via: The Hacker News), “O novo malware é um DNS Backdoor baseado em .NET, que é uma versão personalizada da ferramenta de código aberto ‘DIG.net'”.

“O malware aproveita uma técnica de ataque DNS chamada ‘DNS Hijacking’, na qual um servidor DNS controlado pelo invasor manipula a resposta das consultas DNS e as resolve de acordo com seus requisitos maliciosos”.

O sequestro de DNS é um ataque de redirecionamento no qual as consultas de DNS a sites genuínos são interceptadas para levar um usuário desavisado a páginas fraudulentas sob o controle de um adversário. Ao contrário do envenenamento de cache, o sequestro de DNS tem como alvo o registro DNS do site no servidor de nomes, em vez do cache de um resolvedor.

O novo malware

O malware Lyceum, também conhecido como Hexane, Spirlin ou Siamesekitten, é conhecido principalmente por seus ataques cibernéticos no Oriente Médio e na África. No início deste ano, a empresa eslovaca de segurança cibernética ESET vinculou suas atividades a outro agente de ameaças chamado OilRig.

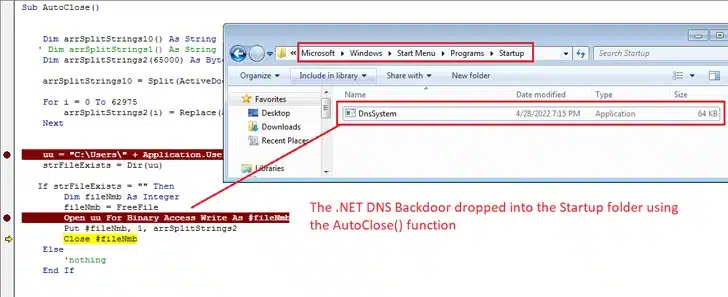

A cadeia de infecção mais recente envolve o uso de um documento da Microsoft com macros baixado de um domínio chamado “news-spot[.]live”. A ativação da macro resulta na execução de um código malicioso que coloca o implante na pasta de inicialização do Windows para estabelecer a persistência e garantir que ele seja executado automaticamente toda vez que o sistema for reiniciado.

O backdoor DNS .NET, apelidado de DnsSystem, é uma variante retrabalhada da ferramenta de resolução de DNS DIG.net de código aberto, permitindo que o ator Lyceum analise as respostas DNS emitidas pelo servidor DNS (“cyberclub[.]one”) e execute seus objetivos nefastos.

Além de abusar do protocolo DNS para comunicações de comando e controle (C2) para evitar a detecção, o malware está equipado para fazer upload e download de arquivos arbitrários de e para o servidor remoto, bem como executar comandos maliciosos do sistema remotamente no host comprometido.

“Os agentes de ameaças do APT estão evoluindo continuamente suas táticas e malware para realizar ataques com sucesso contra seus alvos”, disseram os pesquisadores.