Em busca de plugin vulnerável, cibercriminosos escanearam cerca de 1,6 milhão de sites do WordPress. A campanha foi descoberta por pesquisadores de segurança, que identificaram que o objetivo dos cibercriminosos era a localização de um plugin vulnerável que permite o upload de arquivos sem autenticação.

Alvo dos cibercriminosos

Os invasores têm como alvo o Kaswara Modern WPBakery Page Builder, que foi abandonado por seu autor antes de receber um patch para uma falha crítica de gravidade rastreada como CVE-2021-24284.

Essa vulnerabilidade permitiria que um invasor não autenticado injetasse Javascript malicioso em sites usando qualquer versão do plugin e executasse ações como upload e exclusão de arquivos, o que poderia levar ao controle completo do site.

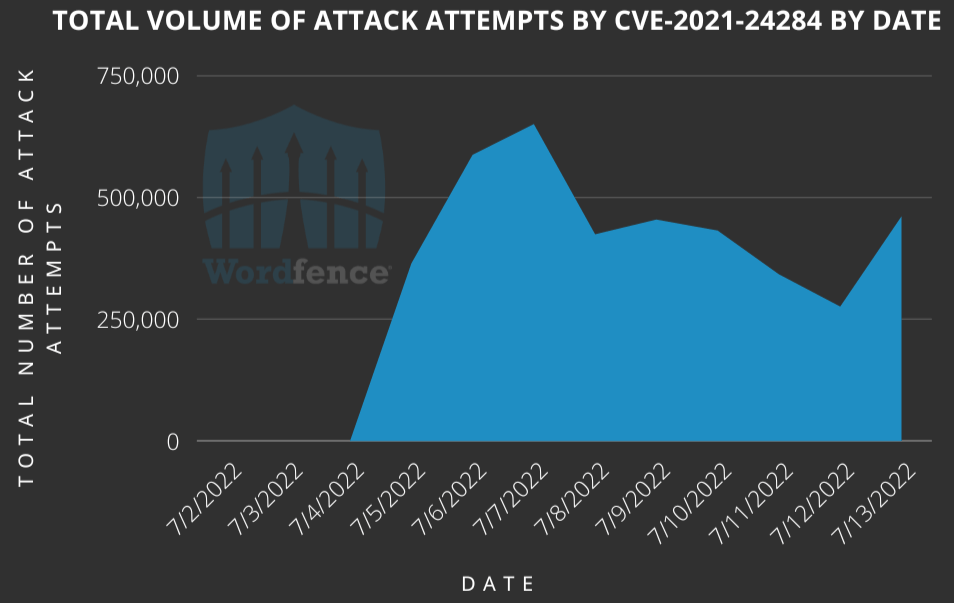

Apesar dessa ser uma campanha bem massiva, com 1.599.852 sites únicos sendo segmentados, apenas uma pequena parte deles está executando o plugin vulnerável. Pesquisadores da Defiant, fabricante da solução de segurança Wordfence para WordPress, observaram uma média de quase meio milhão de tentativas de ataque por dia contra sites de clientes que eles protegem.

Ataques indistintos em grande escala aos sites do WordPress

Com base nos dados de telemetria do Wordfence, os ataques começaram em 4 de julho e continuam até hoje. e ainda estão em andamento hoje em uma média de 443.868 tentativas por dia.

Os ataques se originam de 10.215 endereços IP distintos, com alguns gerando milhões de solicitações, enquanto outros estão limitados a números menores, dizem os pesquisadores. Os invasores enviam uma solicitação POST para ‘wp-admin/admin-ajax/php’, tentando usar a função AJAX ‘uploadFontIcon’ do plugin para fazer upload de uma carga ZIP maliciosa que contém um arquivo PHP.

Esse arquivo, por sua vez, busca o trojan NDSW, que injeta código em arquivos Javascript legítimos presentes nos sites de destino para redirecionar os visitantes para destinos maliciosos, como sites de phishing e malware.

Alguns nomes de arquivo que os invasores usam para as cargas ZIP são ‘inject.zip’, ‘king_zip.zip’, ‘null.zip’, ‘plugin.zip’ e ‘***_young.zip’. Esses arquivos ou a presença do “; if(ndsw==” string em qualquer um de seus arquivos JavaScript indica que você foi infectado.

Se você ainda estiver usando o plugin Kaswara Modern WPBakery Page Builder Addons, remova-o imediatamente do seu site WordPress. Se você não estiver usando o plugin, ainda é recomendável bloquear os endereços IP dos invasores.

Esperamos que os cibercriminosos não tenham encontrado nenhuma brecha em sites com plugin vulnerável. É imprescindível que você reforce a segurança do seu site para evitar que ele seja invadido.