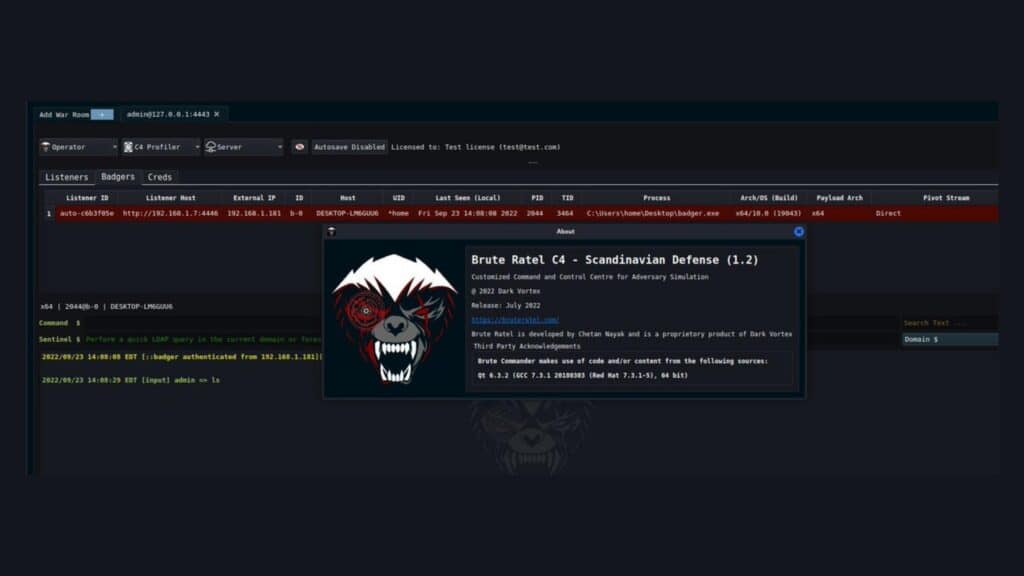

O kit de ferramentas de pós-exploração Brute Ratel foi crackeado e agora está disponível nas comunidades clandestinas de hackers e crimes cibernéticos.

Cibercriminosos decifraram o kit de ferramentas de pós-exploração Brute Ratel C4 (BRC4) e o vazaram gratuitamente no submundo do crime cibernético. A informação vem do pesquisados de segurança cibernética Will Thomas (Via: Security Affairs).

ICYMI, threat actors on multiple underground forums are sharing around a copy of a cracked version of Brute Ratel (aka BRC4), brace for attacks

— Will (@BushidoToken) September 28, 2022

"bruteratel_1.2.2.Scandinavian_Defense.tar.gz"https://t.co/jfWXV8sJbR

h/t @darkcoders_mrx for the pic pic.twitter.com/OhfRMZBzVl

Kit de ferramentas de pós-exploração Brute Ratel crackeada

As cargas úteis BRc4 foram projetadas especificamente para evitar a detecção por soluções de segurança, como detecção e resposta de endpoint (EDR) e antivírus (AV). Sua eficácia em fazer isso pode ser claramente testemunhada pela já mencionada falta de detecção entre os fornecedores no VirusTotal.

“Brute Ratel é o software de simulação de adversários e Red Team mais avançado do mercado C2 atual. Ele pode não apenas emular diferentes estágios de um killchain do invasor, mas também fornecer uma linha do tempo e um gráfico sistemáticos para cada um dos ataques executados para ajudar a equipe de operações de segurança a validar os ataques e melhorar os mecanismos internos de defesa”, diz a descrição da ferramenta em seu site.

Em junho, pesquisadores da Unidade 42 da Palo Alto Networks alertaram que os agentes de ameaças estão abusando do software legítimo de simulação de adversários BRc4 em suas campanhas para evitar a detecção. No mês seguinte, a Sophos investigou um incidente envolvendo o uso da ferramenta Brute Ratel na natureza, juntamente com o Cobalt Strike, realizado pela gangue de ransomware ALPHV/BlackCat.

Thomas está avisando que uma cópia crackeada do Brute Ratel está circulando em vários fóruns clandestinos. Procurando por tópicos ativos em fóruns de hackers como XSS já é possível encontrar a versão crackeada do Brute Ratel C4 versão 1.2.2.

A disponibilidade da ferramenta na natureza é muito preocupante porque a ferramenta de pós-exploração pode gerar shellcode que não é detectado por muitos produtos EDR e AV, lembra o Security Affairs.

De acordo com o pesquisador de segurança, “essa janela estendida de evasão de detecção pode dar aos agentes de ameaças tempo suficiente para estabelecer o acesso inicial, iniciar o movimento lateral e obter persistência em outros lugares. Devido à sua geração evasiva de novas cargas úteis, torna inadequada a parada Brute Ratel pelo tradicional bloqueio de Indicadores de Comprometimento (IOCs). Recomenda-se que os defensores usem oportunidades de detecção baseadas em comportamento para impedir ataques, como os descritos no blog do MdSec.

Ainda de acordo com ele, as empresas e organizações do setor público devem reconhecer a ameaça iminente da proliferação dessa ferramenta e melhorarem sua infraestrutura de defesa.