Um agente de ameaças está vendendo em fóruns de hackers um suposto novo bootkit UEFI chamado BlackLotus, uma ferramenta maliciosa com recursos geralmente vinculados a cibercriminosos apoiados pelo estado.

Vnda do Bootkits UEFI BlackLotus

Os bootkits UEFI são implantados no firmware do sistema e são invisíveis para o software de segurança em execução no sistema operacional porque o malware é carregado no estágio inicial da sequência de inicialização.

O novo bootkit UEFI BlackLotus está sendo vendido a um preço elevado. Embora os cibercriminosos que desejam uma licença para este bootkit do Windows tenham que pagar US$ 5.000 (mais de R$ 26,4 mil), o agente da ameaça diz que as reconstruções só custariam US$ 200 (pouco mais de R$ 1.000,00).

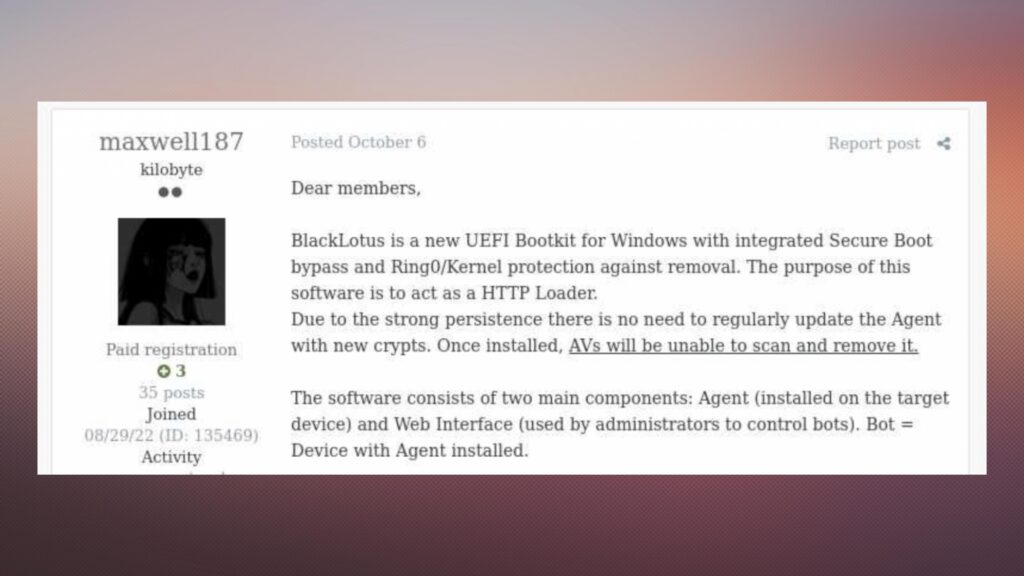

O vendedor diz que o BlackLotus possui um bypass de inicialização seguro integrado, possui proteção interna Ring0/Kernel contra remoção e iniciará no modo de recuperação ou de segurança. O BlackLotus afirma vir com recursos anti-máquina virtual (anti-VM), anti-depuração e ofuscação de código para bloquear tentativas de análise de malware.

Além disso, o vendedor também alega que o software de segurança não pode detectar e eliminar o bootkit, pois ele é executado na conta SYSTEM dentro de um processo legítimo. Ainda mais, este minúsculo bootkit com um tamanho de apenas 80 kb em disco após a instalação pode desabilitar a proteção de segurança interna do Windows, como HVCI (Hypervisor-Protected Code Integrity) e Windows Defender, e ignorar o Controle de Conta de Usuário (UAC).

“O software em si e o Secure Boot ignoram o fornecedor de trabalho independente. Um bootloader assinado vulnerável é usado para carregar o bootkit se o Secure Boot for usado”, explicou o agente da ameaça quando um “cliente” em potencial perguntou se funcionaria com um firmware específico.

Malware de nível APT agora mais amplamente disponível

De acordo com o Bleeping Computer, o pesquisador de segurança líder da Kaspersky, Sergey Lozhkin, também viu o BlackLotus sendo anunciado em fóruns criminais e alertou que essa é uma medida significativa, pois esse tipo de recurso geralmente está disponível apenas para grupos de hackers patrocinados pelo estado.

Além disso, outros analistas de segurança classificaram a ampla disponibilidade do BlackLotus para qualquer cibercriminoso com bolsos profundos o suficiente como um salto para uma maior disponibilidade de recursos de nível APT em malwares prontos para uso.

Nas últimas semanas, alguns ataques foram vinculados a uma ampla gama de agentes de ameaças, incluindo grupos de hackers apoiados pelo Estado, gangues de ransomware e invasores desconhecidos. Esperamos que a disponibilidade dessa nova ferramenta não deixe as coisas ainda piores.