O malware Chaes retornou como uma variante nova e mais avançada. Essa nova versão inclui uma implementação personalizada do protocolo Google DevTools para acesso direto às funções do navegador da vítima, permitindo roubar dados usando WebSockets.

O malware Chaes

O Chaes apareceu pela primeira vez em novembro de 2020, visando clientes de comércio eletrônico na América Latina. Suas operações se expandiram significativamente no final de 2021, quando a Avast observou que estava usando 800 sites WordPress comprometidos para distribuir o malware.

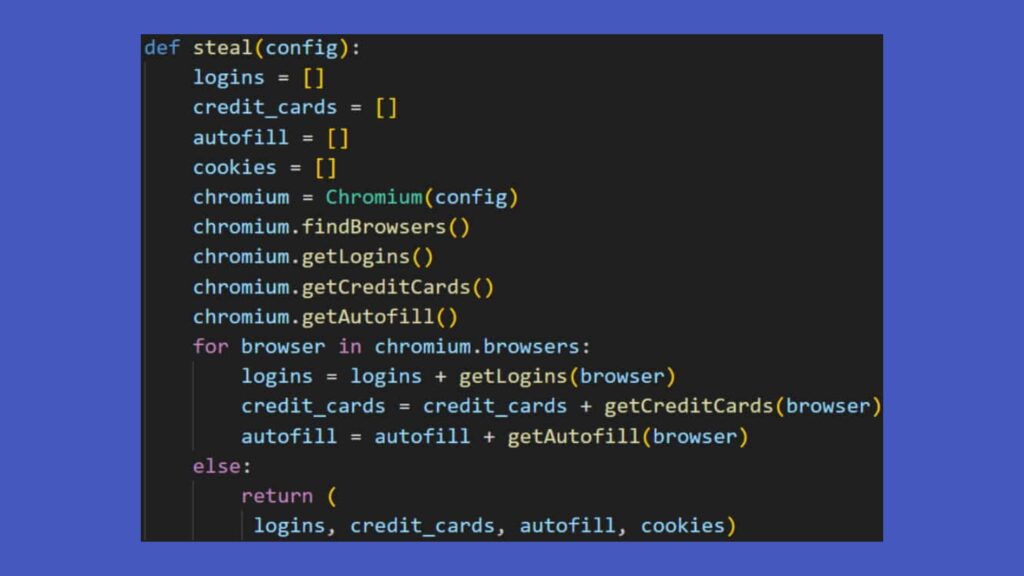

Após a infecção, Chaes instala extensões maliciosas no navegador Chrome da vítima para estabelecer persistência, captura capturas de tela, rouba senhas e cartões de crédito salvos, exfiltra cookies e intercepta credenciais bancárias online.

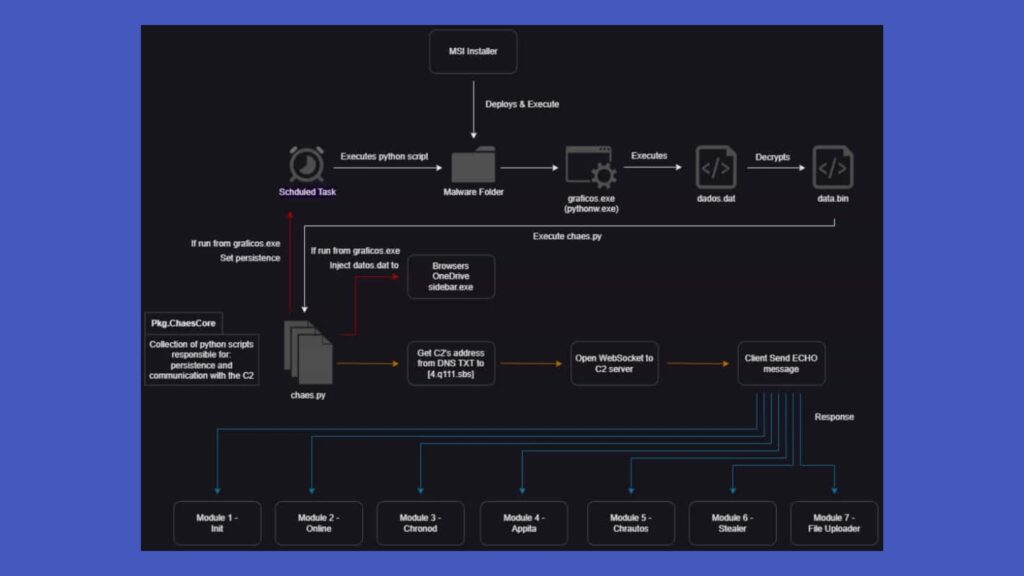

Essa nova versão do Chaes foi descoberta pela Morphisec em janeiro de 2023, visando principalmente plataformas como Mercado Libre, Mercado Pago, WhatsApp Web, Banco Itau, Caixa Bank, MetaMask e muitos serviços CMS como WordPress e Joomla. A cadeia de infecção na última campanha permanece a mesma vista no passado, envolvendo instaladores MSI enganosos que desencadeiam uma infecção em várias etapas que usa sete módulos distintos que executam várias funções.

Chaes e o protocolo DevTools

A mais nova variante do Chaes apresenta melhorias em todos os aspectos, tornando a funcionalidade do malware mais furtiva e eficaz.

Morphisec destaca as seguintes alterações na versão mais recente do Chaes:

- Arquitetura de código renovada.

- Múltiplas camadas de criptografia e técnicas furtivas aprimoradas.

- Mude para Python para descriptografia e execução na memória.

- Substituição do ‘Puppeteer’ para monitorar as atividades do navegador Chromium pelo Chrome DevTools.

- Expansão de serviços direcionados para roubo de credenciais.

- Uso de WebSockets para comunicação entre os módulos do malware e o servidor C2 em vez de HTTP.

- Implementação de DGA (algoritmo de geração de domínio) para resolução dinâmica de endereços de servidores C2.

Puppeteer é uma biblioteca Node.js que fornece API de alto nível para controlar o Chrome no modo headless (oculto dos usuários), que a Avast documentou no ano passado como parte de duas extensões que Chaes instalou em navegadores de dispositivos violados.

No entanto, um novo recurso que se destaca é o uso do protocolo Chrome DevTools por Chaes para roubar dados do navegador da web, incluindo a modificação de páginas da web em tempo real, execução de código JavaScript, depuração, gerenciamento de solicitações de rede, gerenciamento de memória, cookie e gerenciamento de cache e muito mais.

Chaes repete o mesmo processo automaticamente para todos os URLs dos quais o módulo ladrão está configurado para roubar dados.

A adoção das comunicações WebSockets é outra grande mudança no módulo ‘Chrautos’, responsável pelas comunicações C2 e pelo roubo de dados do WhatsApp Web por meio de injeções de JavaScript.

O Chaes é o primeiro caso notável de malware com uma implementação personalizada do protocolo DevTools do Google Chrome para realizar operações maliciosas em sistemas infectados, o que sublinha a sua natureza agressiva.