De acordo com informações de pesquisadores de segurança, a rede de localização “Find My” da Apple pode ser usada por agentes mal-intencionados para transmitir furtivamente informações confidenciais capturadas por keyloggers instalados em teclados.

Rede Find My

A rede e o aplicativo Find My foram projetados para ajudar os usuários a localizar dispositivos Apple perdidos ou extraviados, incluindo iPhones, iPads, Macs, Apple Watches, AirPods e Apple Tags. O serviço depende de dados de GPS e Bluetooth obtidos de milhões de dispositivos Apple em todo o mundo para encontrar dispositivos relatados como perdidos ou roubados, mesmo que estejam offline.

Dispositivos perdidos enviam sinais Bluetooth em um loop constante detectado por dispositivos Apple próximos, que então retransmitem anonimamente sua localização ao proprietário por meio da rede Find My.

Cibercriminosos abusam do Find My para roubar senhas

O potencial de abusar do Find My para transmitir dados arbitrários além da localização do dispositivo foi descoberto pela primeira vez pelos pesquisadores da Positive Security, Fabian Bräunlein e sua equipe (Via: Bleeping Computer), há mais de dois anos, mas, aparentemente, a Apple resolveu esse problema.

Os analistas até publicaram sua implementação no GitHub, chamada Send My, que outros podem aproveitar para fazer upload de dados arbitrários na rede Find My da Apple e recuperá-los de qualquer dispositivo habilitado para Internet em qualquer lugar do mundo.

Retransmitindo dados arbitrários

Conforme relatado pela primeira vez em Heise , os pesquisadores criaram um dispositivo de hardware de prova de conceito para melhor destacar o risco para o público.

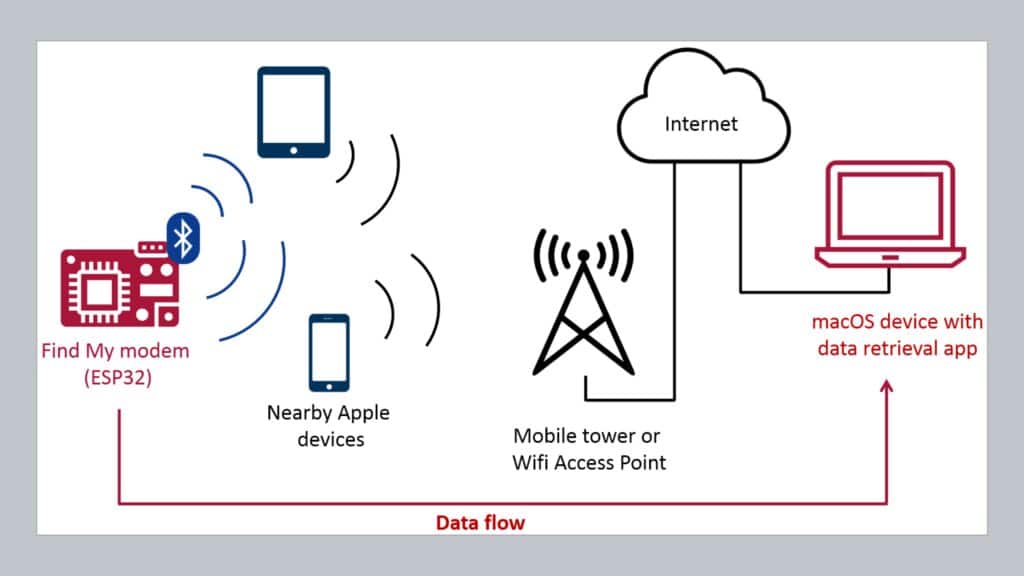

Eles integraram um keylogger com um transmissor ESP32 Bluetooth em um teclado USB para mostrar que é possível retransmitir senhas e outros dados confidenciais digitados no teclado através da rede Find My via Bluetooth.

A transmissão Bluetooth é muito mais furtiva do que keyloggers WLAN ou dispositivos Raspberry Pi que podem ser facilmente notados em ambientes bem protegidos, e a plataforma Find My pode aproveitar secretamente dispositivos Apple onipresentes. O keylogger não precisa usar um AirTag ou chip oficialmente suportado, pois os dispositivos Apple são ajustados para responder a qualquer mensagem Bluetooth. Se essa mensagem estiver formatada adequadamente, o dispositivo Apple receptor criará um relatório de localização e o carregará na rede Find My.

O remetente precisa criar muitas chaves de criptografia públicas ligeiramente diferentes, simulando vários AirTags e codificar dados arbitrários nas chaves, atribuindo bits específicos em posições predeterminadas nas chaves. Assim, os múltiplos relatórios recuperados da nuvem podem ser concatenados e decodificados no receptor para recuperar os dados arbitrários, neste caso, as capturas do keylogger.

Bräunlein explicou que o custo total da engenhoca de sifão de dados foi de aproximadamente US$ 50 (cerca de R$ 245,5), usando uma versão habilitada para Bluetooth do keylogger ‘EvilCrow’ e um teclado USB padrão.

O ataque PoC atingiu uma taxa de transmissão de 26 caracteres por segundo e uma taxa de recepção de 7 caracteres/seg , com latência entre 1 e 60 minutos, dependendo da presença de dispositivos Apple no alcance do keylogger. Embora isso não seja muito rápido, se o objetivo for recuperar informações valiosas, como senhas, esperar várias horas ou mesmo dias não seria um obstáculo para atores mal-intencionados.

A melhor parte é que as proteções anti-rastreamento da Apple que notificam os usuários que Air Tags podem estar rastreando-os não são ativadas pelo keylogger estacionário dentro do teclado, então o dispositivo permanece oculto e dificilmente será descoberto.