Uma nova campanha de phishing usa anexos HTML que abusam do protocolo de pesquisa do Windows para enviar arquivos em lote hospedados em servidores remotos que entregam malware.

Golpe de phishing enviando scripts maliciosos

O protocolo Windows Search é um URI (Uniform Resource Identifier) que permite que aplicativos abram o Windows Explorer para realizar pesquisas usando parâmetros específicos. Embora a maioria das pesquisas do Windows observe o índice do dispositivo local, também é possível forçar a Pesquisa do Windows a consultar compartilhamentos de arquivos em hosts remotos e usar um título personalizado para a janela de pesquisa.

Os invasores podem explorar essa funcionalidade para compartilhar arquivos maliciosos em servidores remotos, como destacou o Prof. Martin Johns pela primeira vez em uma tese de 2020. Em junho de 2022, pesquisadores de segurança desenvolveram uma poderosa cadeia de ataques que também explorou uma falha do Microsoft Office para iniciar pesquisas diretamente em documentos do Word.

Os pesquisadores do Trustwave SpiderLabs agora relatam que essa técnica é usada por agentes de ameaças que usam anexos HTML para iniciar pesquisas do Windows nos servidores dos invasores.

Abusando da Pesquisa do Windows

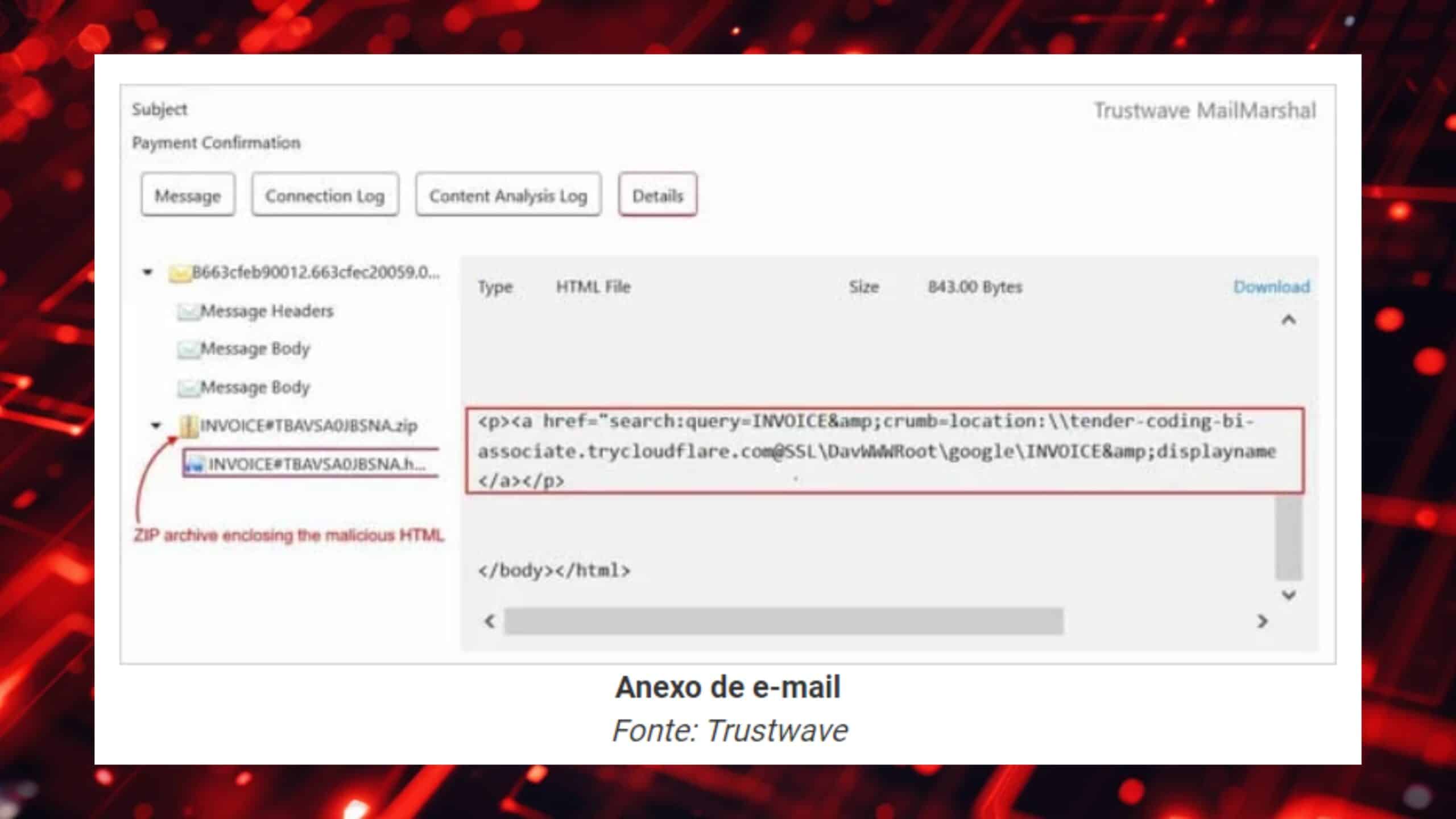

Os ataques recentes descritos no relatório da Trustwave começam com um e-mail malicioso contendo um anexo HTML disfarçado de documento de fatura colocado em um pequeno arquivo ZIP. O ZIP ajuda a evitar scanners de segurança/AV que podem não analisar arquivos em busca de conteúdo malicioso.

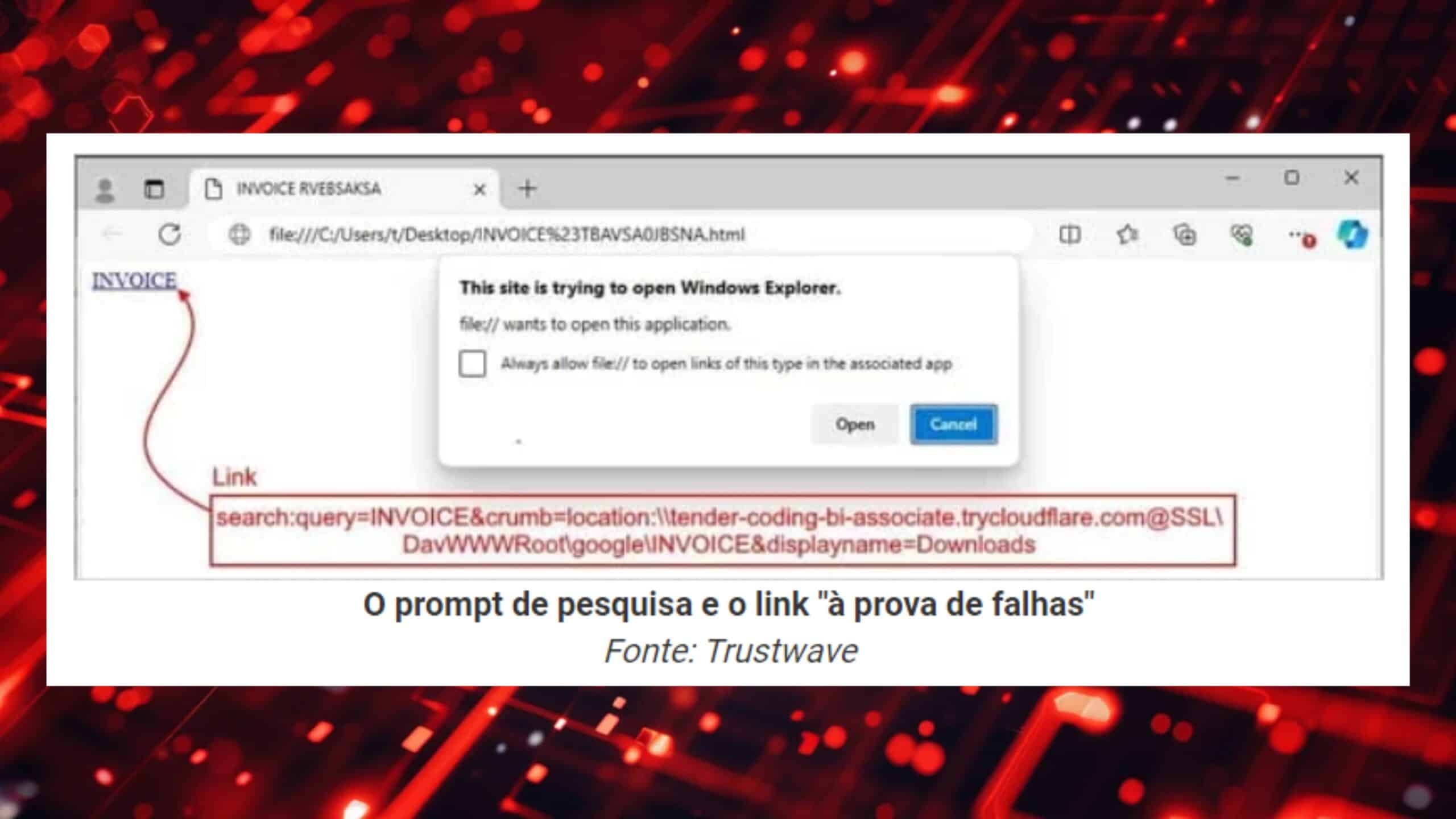

O arquivo HTML usa a tag para fazer com que o navegador abra automaticamente um URL malicioso quando o documento HTML é aberto. Se a meta atualização falhar devido ao bloqueio de redirecionamentos pelas configurações do navegador ou por outros motivos, uma tag âncora fornece um link clicável para o URL malicioso, agindo como um mecanismo substituto. Isso, no entanto, requer ação do usuário.

Nesse caso, a URL é para o protocolo Windows Search realizar uma pesquisa em um host remoto usando os seguintes parâmetros: Consulta: pesquisa itens rotulados como “INVOICE”; Crumb: Especifica o escopo da busca, apontando para um servidor malicioso via Cloudflare; Nome de exibição: renomeia a exibição de pesquisa para “Downloads” para imitar uma interface legítima; Localização: usa o serviço de tunelamento da Cloudflare para mascarar o servidor, fazendo com que pareça legítimo ao apresentar recursos remotos como arquivos locais.

Em seguida, a pesquisa recupera a lista de arquivos do servidor remoto, exibindo um único arquivo de atalho (LNK) denominado fatura. Se a vítima clicar no arquivo, um script em lote (BAT) hospedado no mesmo servidor será acionado.