Um problema que já dura dois anos finalmente recebeu um pacote que promete resolver a questão definitivamente. Para a variante Branch History Injection do Spectre (Spectre BHI), há um patch pendente para adicionar uma nova opção de mitigação para essa vulnerabilidade de segurança de CPU. Então, espera-se que o Linux terá nova opção de mitigação do Spectre BHI para ambientes de nuvem.

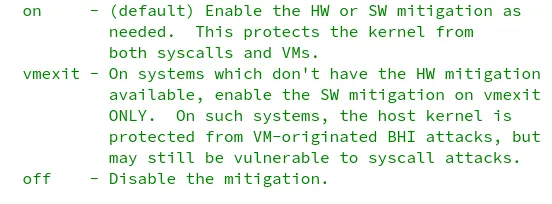

O Spectre BHI/BHB pode levar ao vazamento arbitrário de memória do kernel em CPUs Intel modernas e foi divulgado em 2022 pela VUSec. O kernel Linux tem suportado a habilitação das mitigações de hardware e outras mitigações de fallback de software para o Spectre BHI para proteger as chamadas do sistema e as máquinas virtuais. Por meio do argumento de inicialização “spectre_bhi=”, os administradores podem ativar/desabilitar o estado de mitigação do Spectre BHI.

O que está chegando agora ao kernel Linux é suportar a opção “spectre_bhi=vmexit”. A nova opção VMEXIT só protegerá o processo de saída da VM em sistemas que precisam de mitigações baseadas em software.

Linux terá nova opção de mitigação do Spectre BHI para ambientes de nuvem

Para evitar os custos de desempenho do software que atenua as chamadas do sistema, essa nova opção destina-se a ambientes de nuvem em processadores mais antigos para apenas se defender de ataques Spectre BHI originados por VM. As chamadas do sistema são deixadas vulneráveis, mas pelo menos em ambientes virtualizados/em nuvem está protegendo contra ataques de dentro das máquinas virtuais.

Assim, spectre_bhi=vmexit é uma mitigação de custo mais baixo para esses ambientes de nuvem com VMs não confiáveis, sem se envolver totalmente com spectre_bhi=on.

Esta nova opção de mitigação do Spectre BHI pode ser encontrada na ramificação x86/bugs do TIP.git antes da próxima janela de mesclagem do Linux 6.11.