O malware conhecido como GootLoader continua em uso ativo por agentes de ameaças que buscam entregar cargas adicionais a hosts comprometidos. Novas versões do malware continuam sendo implantadas pelos cibercriminosos.

Malware GootLoader ativo

“Atualizações na carga útil do GootLoader resultaram em várias versões do GootLoader, com o GootLoader 3 atualmente em uso ativo”, disse a empresa de segurança cibernética Cybereason em uma análise publicada na semana passada (Via: The Hacker News).

Embora alguns detalhes das cargas úteis do GootLoader tenham mudado ao longo do tempo, as estratégias de infecção e a funcionalidade geral permanecem semelhantes ao ressurgimento do malware em 2020.

GootLoader, um carregador de malware que faz parte do trojan bancário Gootkit, está vinculado a um agente de ameaça chamado Hive0127 (também conhecido como UNC2565). Ele abusa do JavaScript para baixar ferramentas de pós-exploração e é distribuído por meio de táticas de envenenamento de otimização de mecanismos de busca (SEO). Ele normalmente serve como um canal para entregar várias cargas úteis, como Cobalt Strike, Gootkit, IcedID, Kronos, REvil e SystemBC.

Nos últimos meses, os agentes de ameaças por trás do GootLoader também lançaram sua própria ferramenta de comando e controle (C2) e movimento lateral chamada GootBot, indicando que o “grupo está expandindo seu mercado para ganhar um público maior para seus ganhos financeiros”.

Os ataques

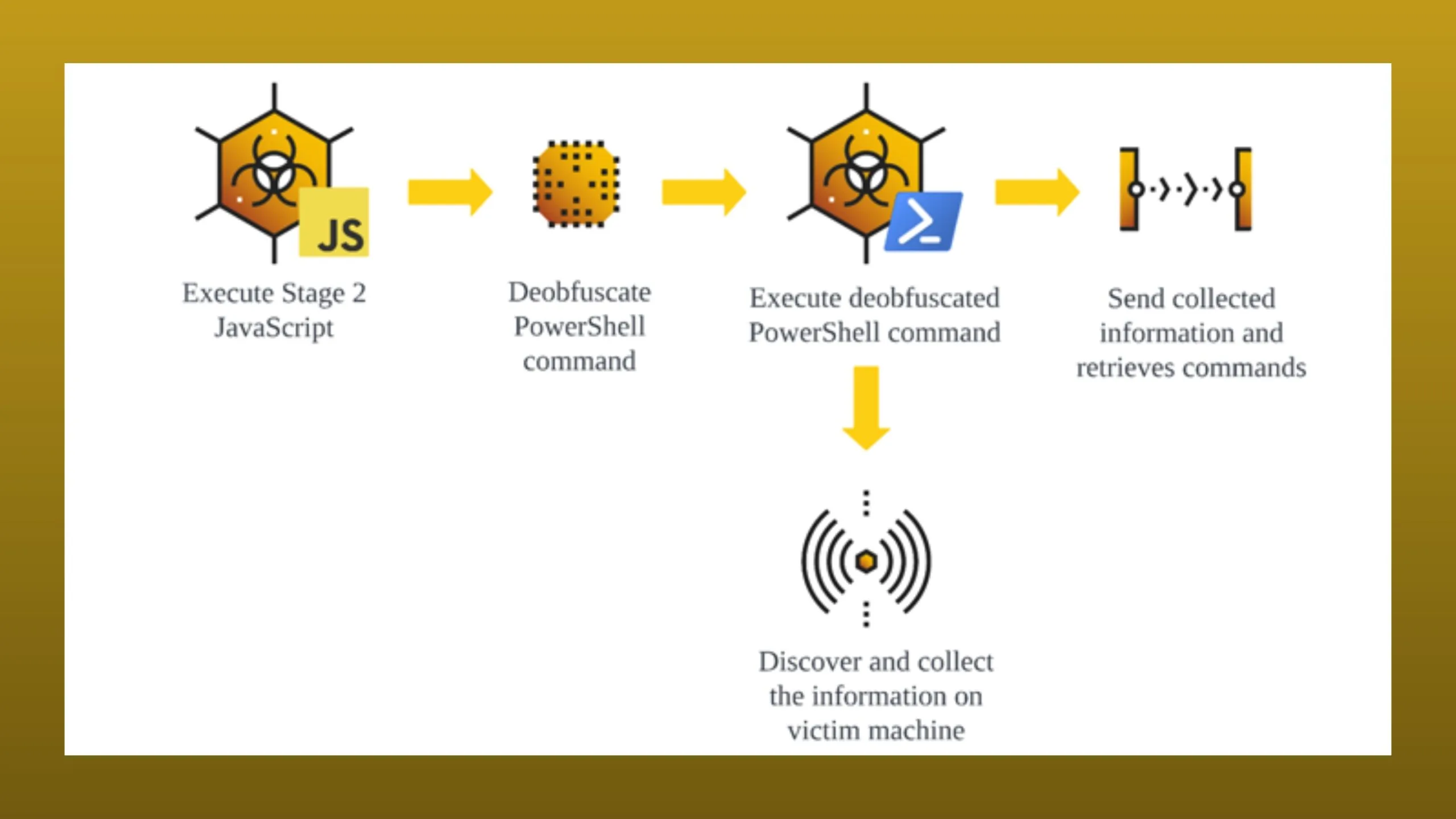

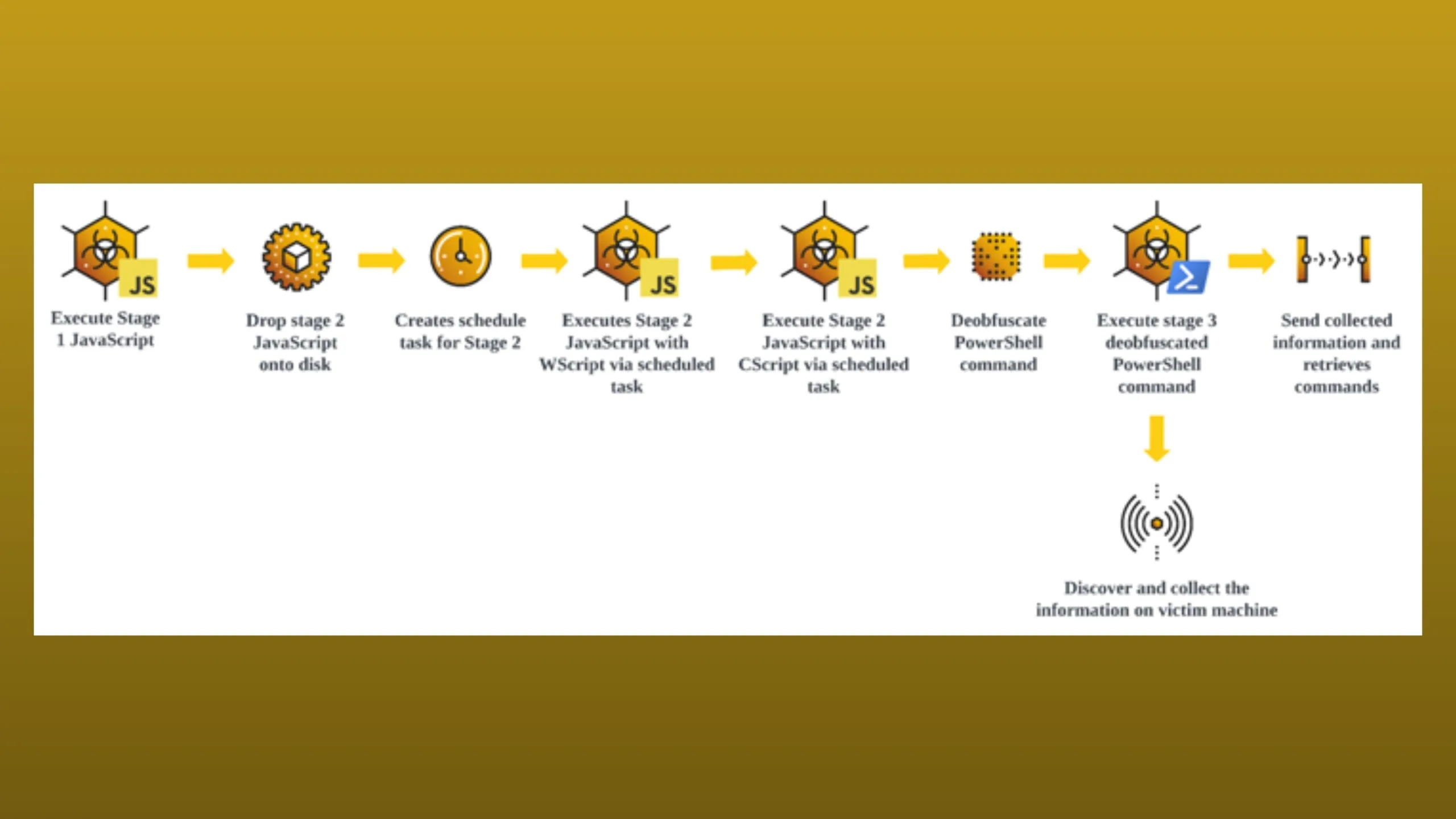

As cadeias de ataque envolvem comprometer sites para hospedar a carga útil do JavaScript do GootLoader, passando-a como documentos e acordos legais, que, quando iniciados, configuram a persistência usando uma tarefa agendada e executam JavaScript adicional para iniciar um script do PowerShell para coletar informações do sistema e aguardar instruções adicionais.

Sites que hospedam esses arquivos compactados aproveitam técnicas de envenenamento de otimização de mecanismos de busca (SEO) para atrair vítimas que estão procurando por arquivos relacionados a negócios, como modelos de contratos ou documentos legais.

Pesquisadores de segurança Ralph Villanueva, Kotaro Ogino e Gal Romano

Os ataques também são notáveis por fazer uso de codificação de código-fonte, ofuscação de fluxo de controle e inflação de tamanho de payload para resistir à análise e detecção. Outra técnica envolve incorporar o malware em arquivos de biblioteca JavaScript legítimos, como jQuery, Lodash, Maplace.js e tui-chart.

Ainda de acordo com os pesquisadores, o GootLoader recebeu diversas atualizações durante seu ciclo de vida, incluindo mudanças nas funcionalidades de evasão e execução. Esperamos que esse malware possa ser parado em breve. No entanto, ele segue ativo.