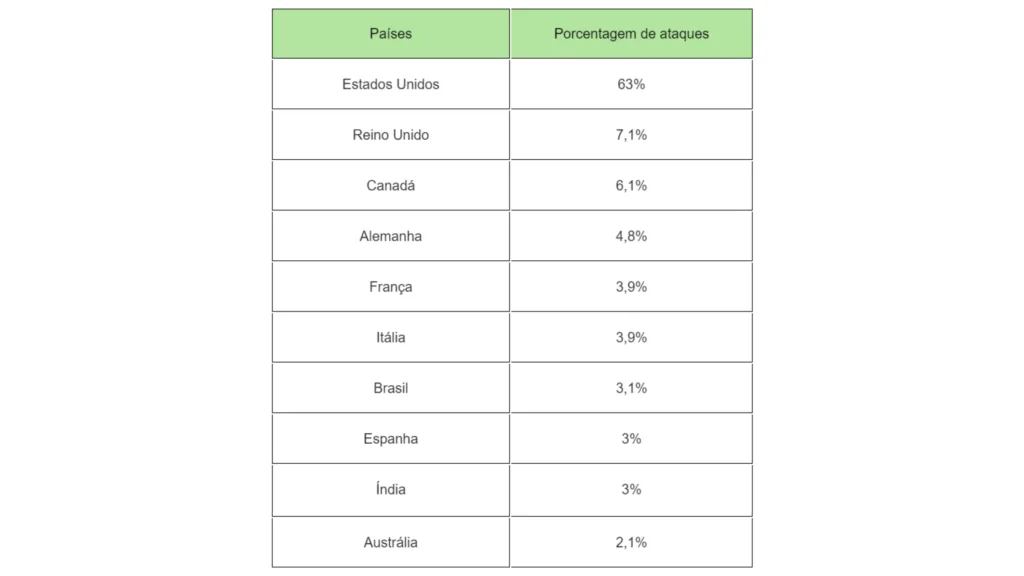

A ISH Tecnologia emitiu um relatório que compila dados extensivos sobre incidentes de ataques de ransomwares que impactaram setores críticos no primeiro semestre de 2024 pelo mundo. Segundo esse relatório, o Brasil ocupa a sétima colocação entre os países que mais recebem ataques de ransomwares.

Ataques de ransomwares

As vulnerabilidades desse ano incluem falhas severas em sistemas operacionais amplamente utilizados, como softwares de infraestrutura e aplicações da web. Estes erros possibilitam a execução de códigos remotos e ataques de negação de serviço (DDoS).

A ISH obteve acesso a dados estatísticos associados às atividades de ransomwares mais presentes no cenário digital mundial nesse período. Dentre as relevantes informações coletadas destacam-se:

A partir da tabela, nota-se que os Estados Unidos lideram as estatísticas no quesito: organizações vítimas de ataques. Por outro lado, o Brasil ocupa a sétima colocação, nesse ranking, em relação a organizações anunciadas pelos cibercriminosos.

Principais grupos do primeiro semestre: Os grupos de ransomwares Lockbit, Ransomhun, Play, 8base e Black Basta foram identificados como top ofensores nesse período.

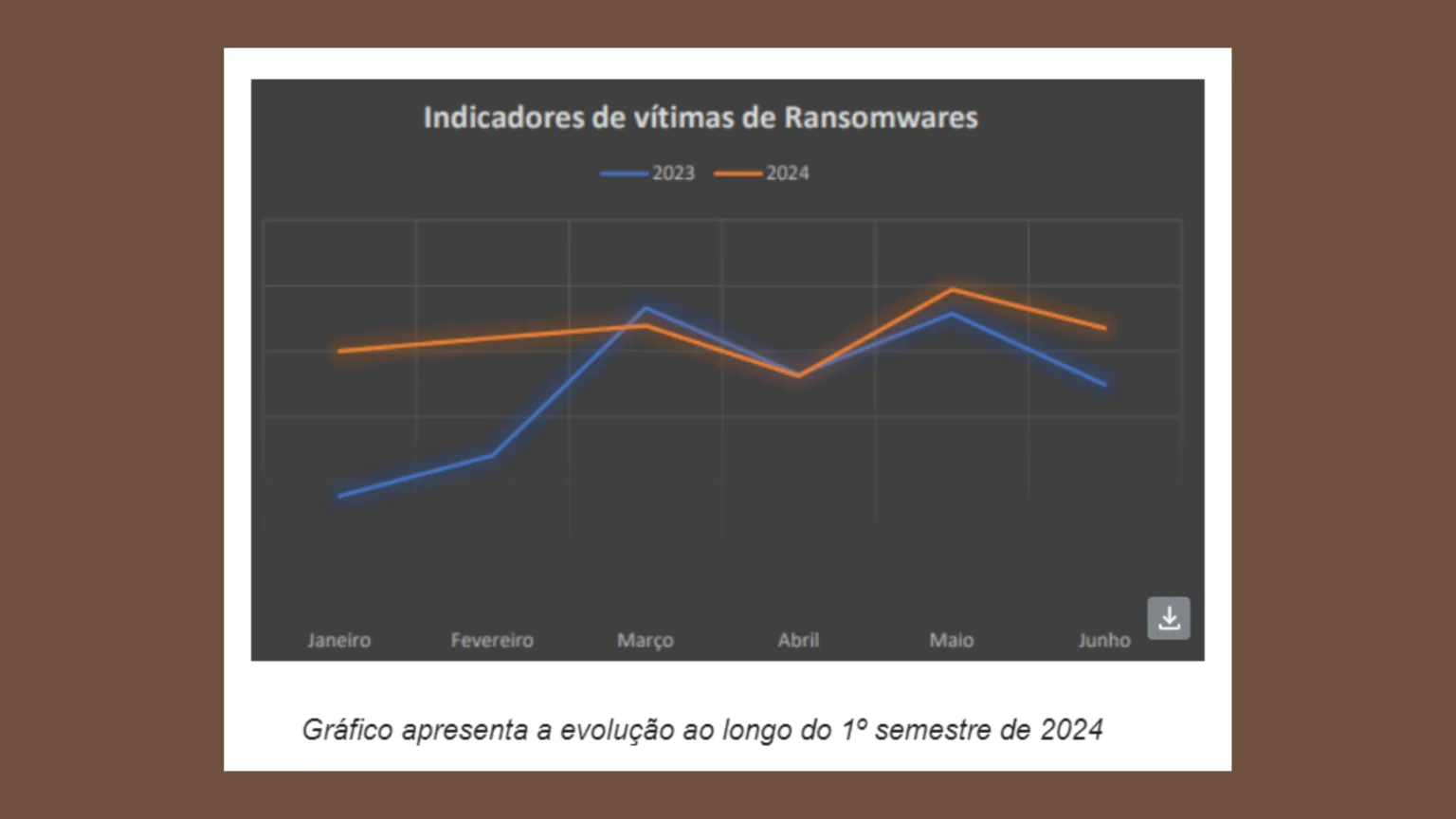

Os pesquisadores da empresa revelam que houve uma crescente de ataques durante o decorrer dos meses, do período analisado. De acordo com eles, aconteceu um grande declínio em abril, e um retorno significativo em maio. Em comparação com o primeiro semestre de 2023, a equipe observou um aumento de 24,02% em relação a valores totais.

A queda em 2024 pode estar relacionada aos problemas enfrentados com as forças da lei pelas operações de ransomware LockBit e ALPHV. De maneira detalhada, a empresa, referência nacional em cibersegurança, expôs alguns acontecimentos e operações realizadas direcionadas a esses grupos mal-intencionados.

Falhas visadas

A equipe de Inteligência de Ameaças da ISH Tecnologia, responsável por coletar e mapear as informações sobre as principais vulnerabilidades exploradas no primeiro semestre do ano, também classificou as falhas de acordo com a gravidade e detalhou as operações de invasão/exploração. Alguns dos erros digitais mais visados nesse período de 2024 foram atribuídos da seguinte maneira:

CVE-2024-20253: Base de pontuação: 10 (Crítico) – Esta vulnerabilidade permite a execução arbitrário de código em um dispositivo afetado por um invasor/ator não autenticado. Produto: Cisco Unified Communications Manager e relacionados. Recomendação: Aplicação dos patches fornecidos pela Cisco e atualização para as versões mais recentes dos produtos afetados.

CVE-2024-4577: Base de pontuação: 9.8 (Crítico) – Esta vulnerabilidade pode permitir que cibercriminosos utilizem caracteres como opções do PHP, que permitem a execução e revelam o código-fonte dos scripts, execução de códigos PHP arbitrários e outros. Produto: Versões PHP 8.1. antes de 8.1.29, 8.2.* antes de 8.2.20, 8.3.* que usam o Apache e PHP-CGI no Windows. Recomendação: Necessário aplicar as mitigações de acordo com as instruções do fornecedor.

CVE-2024-30080: Base de pontuação: 9.8 (Crítico) – Ocasiona uma execução remota de código no Microsoft Message Queuing (MSMQ). Produto: Microsoft Message Queuing (MSMQ). Recomendação: Aplicação dos patches de segurança publicados pela Microsoft em junho de 2024.

CVE-2024-21887: Base de pontuação: 9.1 (Crítico) – Esta vulnerabilidade pode causar a injeção de comando em componentes web do Ivanti Connect Secure e do Ivanti Policy Securte. Ela possibilita que um administrador autenticado envie solicitações especialmente criadas e execute comandos arbitrários. Produto: Ivanti Connect Secure (9.x, 22.x) e Ivanti Policy Secure (9.x, 22.x). Recomendação: Aplicação dos patches recomendados pela Ivanti e revisão das diretrizes informadas pela CISA em alertas.