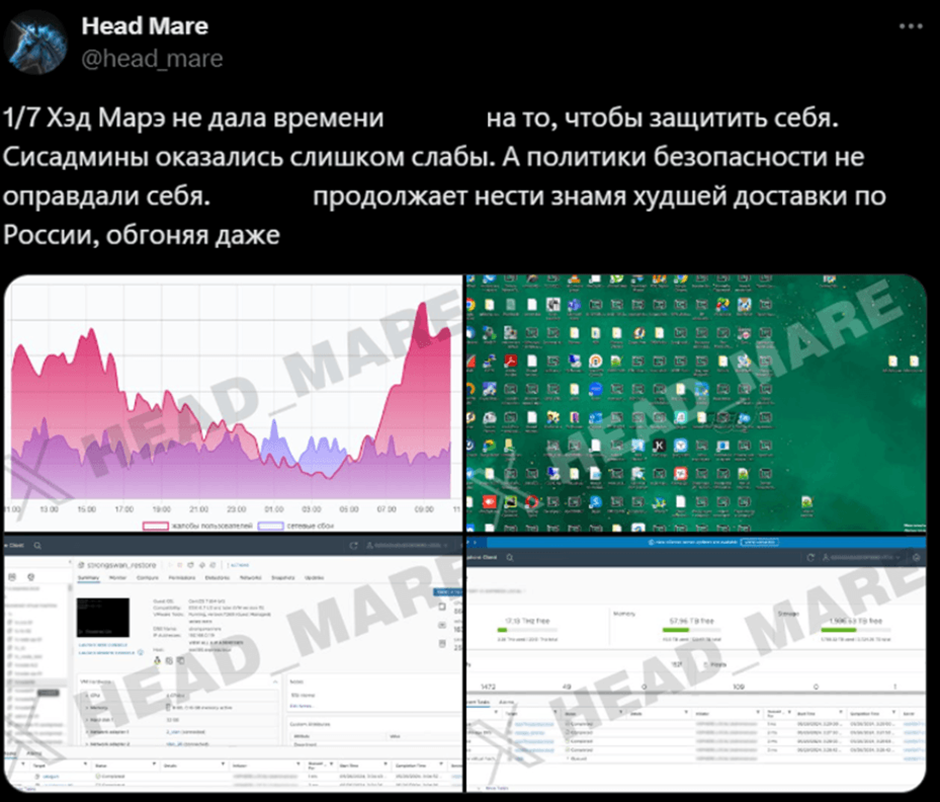

O grupo hacktivista Head Mare, ativo desde o início do conflito russo-ucraniano, explorou uma vulnerabilidade crítica no WinRAR para conduzir uma série de ataques cibernéticos contra sistemas Windows e Linux. Visando principalmente organizações na Rússia e Belarus, os ataques se caracterizam por técnicas sofisticadas que causam interrupções massivas. Este artigo examina como essa vulnerabilidade foi explorada, as ferramentas utilizadas pelo grupo, e como os usuários podem se proteger contra esses ataques devastadores.

Detalhes da vulnerabilidade

A vulnerabilidade, identificada como CVE-2023-38831, reside no WinRAR, um utilitário popular de arquivamento de arquivos. Essa falha permite que os atacantes executem código arbitrário em sistemas Windows e Linux por meio de arquivos de arquivamento especialmente preparados. A exploração desta vulnerabilidade facilita a entrega e o disfarce de cargas maliciosas, aumentando a eficácia dos ataques.

Como funciona o exploit

Quando um usuário tenta abrir um documento aparentemente legítimo dentro de um arquivo comprometido, o código malicioso é executado, concedendo aos atacantes acesso total ao sistema. Essa técnica é particularmente perigosa porque depende da interação do usuário, dificultando a detecção por medidas de segurança tradicionais.

Táticas e ferramentas do head mare

Diferente de muitos grupos hacktivistas, o Head Mare utiliza uma combinação de software disponível publicamente e malware personalizado. Entre as ferramentas mais usadas estão:

Ferramentas e malwares utilizados

- LockBit e Babuk Ransomware: Utilizados para criptografar arquivos e exigir resgates.

- PhantomDL e PhantomCore: Malware customizado usado para acesso inicial e exploração.

- Sliver: Um framework open-source de comando e controle (C2) para gerenciar sistemas comprometidos.

Acesso inicial e persistência

O grupo ganha acesso inicial principalmente por meio de campanhas de phishing, distribuindo arquivos de arquivamento maliciosos que exploram a vulnerabilidade no WinRAR. Para manter a persistência, eles utilizam métodos como adicionar entradas no registro do Windows e criar tarefas agendadas.

Análise da infraestrutura de ataque

A infraestrutura sofisticada do Head Mare utiliza servidores VPS/VDS como hubs de comando e controle (C2). Eles também empregam ferramentas como ngrok e rsockstun para navegação em redes privadas, usando máquinas comprometidas como intermediárias.

Técnicas de ofuscação e disfarce

Para evitar a detecção, o grupo ofusca seu malware usando ferramentas como Garble, além de renomear amostras de ransomware para imitar aplicativos legítimos, como OneDrive e VLC, colocando-os em diretórios comuns do sistema.

Dimensão financeira dos ataques

Além de suas motivações políticas, o Head Mare também exige resgates para a descriptografia de dados, adicionando uma dimensão financeira às suas operações.

Como se proteger contra vulnerabilidades semelhantes

Para evitar ser alvo de exploits semelhantes, é crucial manter o software atualizado e seguir boas práticas de segurança cibernética. Isso inclui a instalação de patches de segurança imediatamente após seu lançamento e a utilização de software de proteção confiável.

Dicas para garantir a segurança do WinRAR

- Atualização constante: Certifique-se de que a versão mais recente do WinRAR esteja instalada.

- Análise de arquivos suspeitos: Utilize ferramentas de análise de malware antes de abrir qualquer arquivo desconhecido.

- Configurações de segurança: Revise e ajuste as configurações de segurança do WinRAR para minimizar riscos.

Importância de medidas de cibersegurança

À medida que grupos hacktivistas continuam refinando suas táticas, a importância de medidas robustas de segurança cibernética não pode ser subestimada. Organizações devem priorizar a correção de vulnerabilidades como a CVE-2023-38831 e aprimorar suas capacidades de detecção de phishing.

Conclusão

A exploração da vulnerabilidade no WinRAR pelo grupo hacktivista Head Mare ressalta a necessidade de manter o software sempre atualizado e de estar ciente das ameaças cibernéticas. Esses ataques mostram como uma falha de segurança pode ser explorada de forma devastadora. Para se proteger, os usuários devem seguir as melhores práticas de segurança e agir proativamente ao lidar com arquivos desconhecidos. Não deixe de revisar suas configurações de segurança hoje mesmo e proteger seu sistema contra ameaças.