Os servidores Linux são alvo de uma campanha contínua que distribui um malware furtivo chamado perfctl. O objetivo da campanha é executar um software de mineração de criptomoedas e proxyjacking.

Malware Perfctl mirando em servidores Linux

“O Perfctl é particularmente evasivo e persistente, empregando diversas técnicas sofisticadas”, disseram os pesquisadores de segurança da Aqua, Assaf Morag e Idan Revivo, em um relatório compartilhado com o The Hacker News.

Quando um novo usuário faz login no servidor, ele imediatamente interrompe todas as atividades ‘ruidosas’, ficando inativo até que o servidor fique ocioso novamente. Após a execução, ele exclui seu binário e continua a rodar silenciosamente em segundo plano como um serviço.

Alguns aspectos da campanha foram divulgados no mês passado pela Cado Security, que detalhou uma campanha que tem como alvo instâncias do Selenium Grid expostas na Internet com software de mineração de criptomoedas e proxyjacking. Descobriu-se que o malware perfctl explora uma falha de segurança no Polkit (CVE-2021-4043, também conhecido como PwnKit) para aumentar os privilégios de root e remover um minerador chamado perfcc.

O motivo por trás do nome “perfctl” parece ser um esforço deliberado para evitar a detecção e se misturar a processos legítimos do sistema, já que “perf” se refere a uma ferramenta de monitoramento de desempenho do Linux e “ctl” significa controle em várias ferramentas de linha de comando, como systemctl, timedatectl e rabbitmqctl.

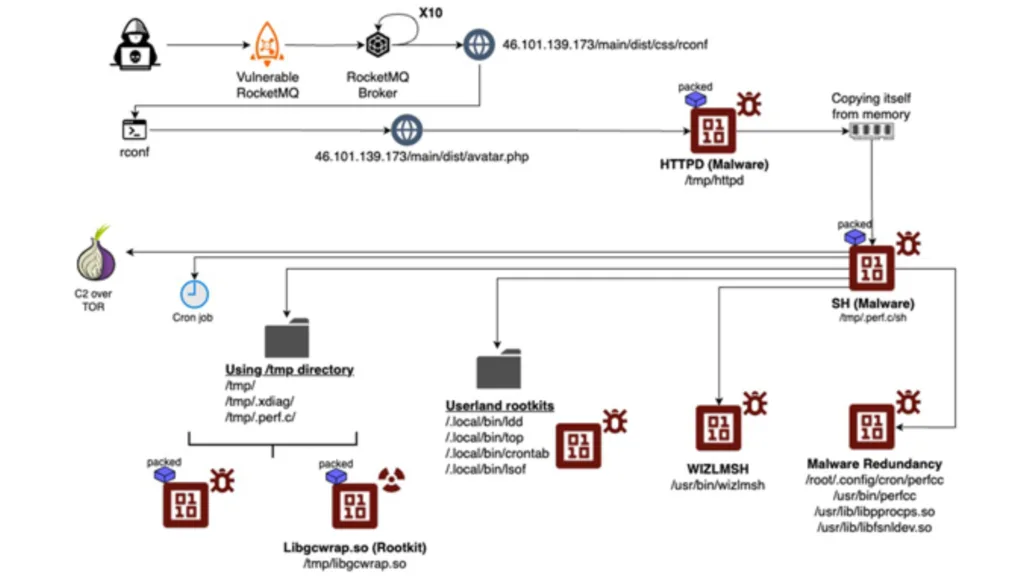

A cadeia de ataque envolve a violação de servidores Linux explorando uma instância vulnerável do Apache RocketMQ para entregar uma carga chamada “httpd”. Uma vez executado, ele se copia para um novo local no diretório “/tmp”, executa o novo binário, encerra o processo original e exclui o binário inicial em uma tentativa de cobrir seus rastros.

Além de se copiar para outros locais e dar a si mesmo nomes aparentemente inócuos, o malware é projetado para lançar um rootkit para evasão de defesa e a carga útil do minerador. Algumas instâncias também envolvem a recuperação e execução de software de proxyjacking de um servidor remoto.

Mitigação

Para mitigar o risco representado pelo perfctl, é recomendável manter os sistemas e todos os softwares atualizados, restringir a execução de arquivos, desabilitar serviços não utilizados, impor a segmentação de rede e implementar o Controle de Acesso Baseado em Função (RBAC) para limitar o acesso a arquivos críticos.

De acordo com os pesquisadores,

Para detectar malware perfctl, você procura por picos incomuns no uso da CPU ou lentidão do sistema se o rootkit foi implantado no seu servidor. Isso pode indicar atividades de mineração de criptomoedas, especialmente durante períodos ociosos.

Via: The Hacker News