Uma nova campanha de ataques de phishing está sendo direcionada aos setores de seguros e finanças. Os cibercriminosos estão aproveitando links do GitHub, por exemplo, em mensagens de e-mail de phishing como uma forma de contornar medidas de segurança e entregar o Remcos RAT, indicando que o método está ganhando força entre os agentes de ameaças.

Nova campanha de Phishing

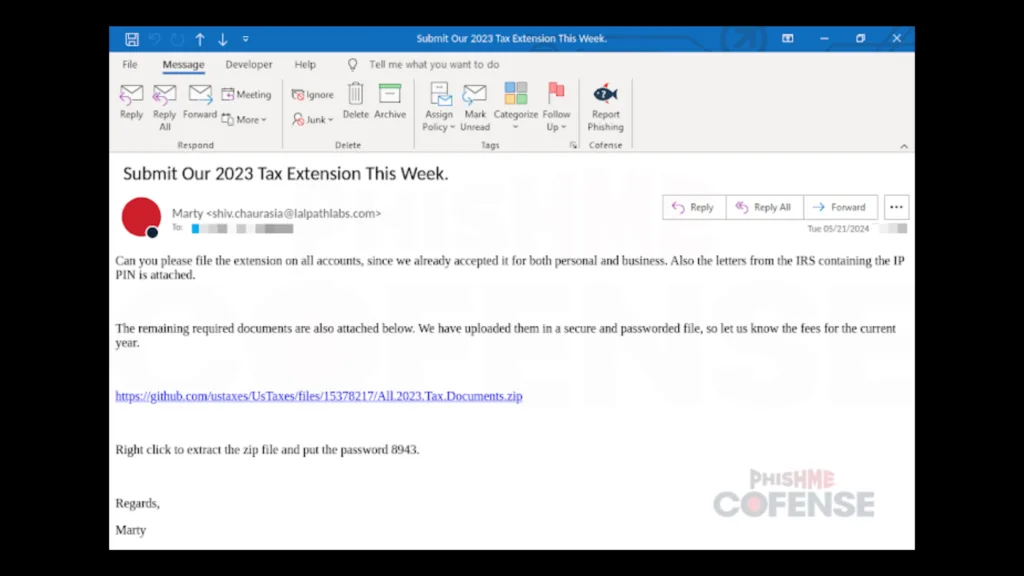

De acordo com o pesquisador da Cofense, Jacob Malimban (Via: The Hacker News), nesta campanha, repositórios legítimos, como o software de declaração de impostos de código aberto, UsTaxes, HMRC e InlandRevenue, foram usados em vez de repositórios desconhecidos e de baixa qualidade.

Usar repositórios confiáveis para entregar malware é relativamente novo comparado a agentes de ameaças que criam seus próprios repositórios maliciosos do GitHub. Esses links maliciosos do GitHub podem ser associados a qualquer repositório que permita comentários.

Central para a cadeia de ataque é o abuso da infraestrutura do GitHub para preparar as cargas maliciosas. Uma variação da técnica, divulgada pela primeira vez pela OALABS Research em março de 2024, envolve agentes de ameaças abrindo um problema do GitHub em repositórios bem conhecidos e enviando para ele uma carga maliciosa e, em seguida, fechando o problema sem salvá-lo. Ao fazer isso, descobriu-se que o malware carregado persiste mesmo que o problema nunca seja salvo, um vetor que se tornou propício para abusos, pois permite que invasores carreguem qualquer arquivo de sua escolha e não deixem nenhum rastro, exceto o link para o próprio arquivo.

A abordagem foi transformada em arma para induzir os usuários a baixar um carregador de malware baseado em Lua que é capaz de estabelecer persistência em sistemas infectados e entregar cargas adicionais, conforme detalhado pela Morphisec esta semana.

A campanha

A campanha de phishing detectada pela Cofense emprega uma tática similar, a única diferença é que ela utiliza comentários do GitHub para anexar um arquivo (ou seja, o malware), após o qual o comentário é deletado. Como no caso acima mencionado, o link permanece ativo e é propagado por e-mails de phishing.

O desenvolvimento ocorre no momento em que a Barracuda Networks revela novos métodos adotados por phishers, incluindo códigos QR baseados em ASCII e Unicode e URLs de blob como uma forma de dificultar o bloqueio de conteúdo malicioso e evitar a detecção.

Também segue uma nova pesquisa da ESET que mostra que os agentes de ameaças por trás do kit de ferramentas Telekopye Telegram expandiram seu foco além dos golpes de mercado online para atingir plataformas de reserva de acomodações como Booking.com e Airbnb, com um aumento acentuado detectado em julho de 2024.

Via: The Hacker News