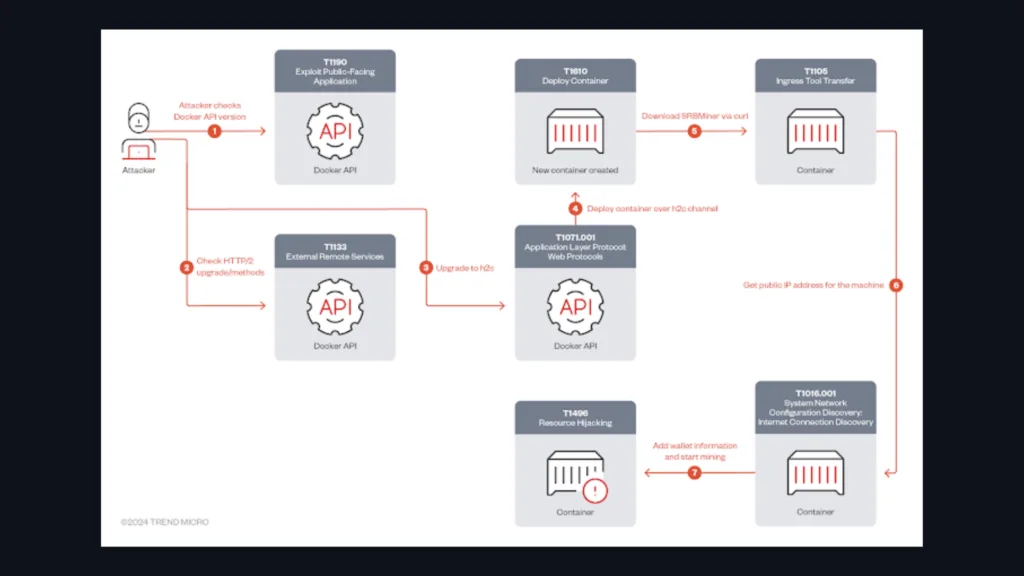

Em 22 de outubro de 2024, novos dados revelados pela Trend Micro indicam que agentes mal-intencionados estão explorando servidores de API do Docker expostos para implantar o minerador de criptomoedas SRBMiner. O ataque visa instâncias vulneráveis, utilizando o protocolo gRPC sobre h2c para burlar mecanismos de segurança e realizar operações ilícitas de mineração.

Cibercriminosos invadem servidores Docker para mineração ilegal de criptomoedas SRBMiner

Pesquisadores da Trend Micro, Abdelrahman Esmail e Sunil Bharti, explicam que o ataque começa com a verificação da disponibilidade e versão da API do Docker. Após essa identificação, o invasor envia solicitações de atualização utilizando gRPC/h2c e manipula funções do Docker, como criação de contêineres, para minerar criptomoedas como o XRP.

Como os ataques ocorrem

Os cibercriminosos realizam um processo inicial de descoberta, identificando servidores de API Docker expostos publicamente. Em seguida, utilizam o protocolo HTTP/2 sem criptografia TLS, conhecido como h2c, para solicitar a atualização da conexão. Isso permite que os atacantes acessem funções específicas do Docker, como verificações de integridade, sincronização de arquivos e gerenciamento de SSH, sem a necessidade de criptografia forte.

Após a atualização da conexão, o comando “/moby.buildkit.v1.Control/Solve” é acionado, permitindo a criação de contêineres e a execução do minerador SRBMiner. O código malicioso é carregado a partir do GitHub, iniciando a mineração de XRP no sistema comprometido.

Outras ameaças aos servidores Docker

Além do SRBMiner, a Trend Micro também identificou uma campanha que utiliza servidores de API Docker expostos para implantar o malware perfctl. Nesse caso, os invasores criam contêineres com a imagem “ubuntu”, utilizando scripts de shell codificados em Base64. Esses scripts terminam instâncias duplicadas, criam novos scripts bash e baixam binários maliciosos disfarçados como arquivos PHP.

Para mitigar esses riscos, especialistas recomendam o uso de controles de acesso rigorosos e autenticação robusta nos servidores Docker. Monitorar atividades suspeitas e seguir práticas recomendadas de segurança de contêineres também são essenciais para evitar a exploração.