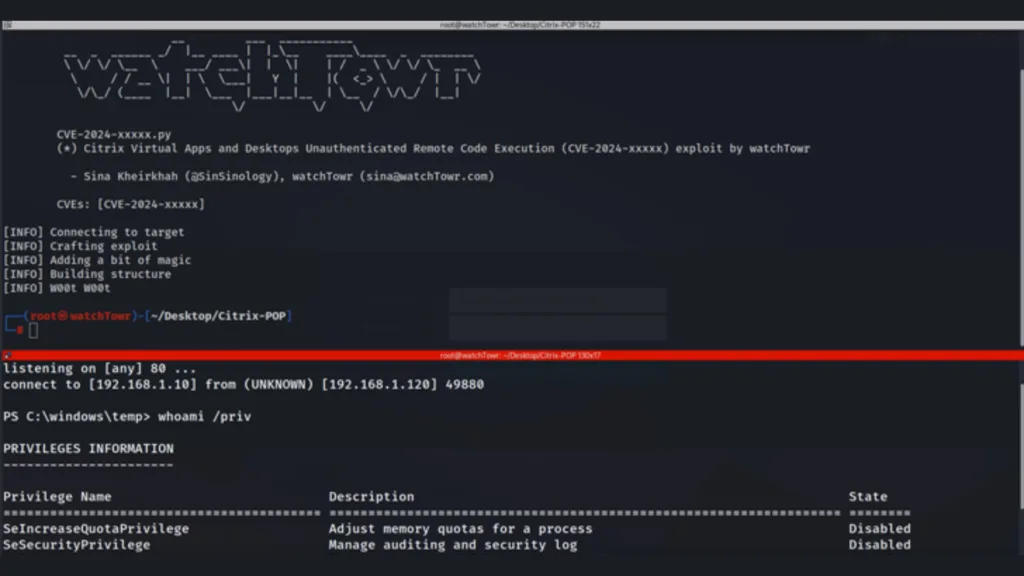

Pesquisadores de segurança descobriram vulnerabilidades críticas no Citrix Virtual Apps and Desktops, que podem abrir caminho para execução remota de código (RCE) não autenticada. Segundo o relatório da empresa de segurança WatchTowr, as falhas estão no componente de Gravação de Sessão, usado para monitorar atividades de usuário, incluindo capturas de teclado e mouse, com um fluxo de vídeo da área de trabalho.

Falhas RCE no Citrix

Essas falhas exploram uma instância mal configurada do Microsoft Message Queuing (MSMQ), combinada com permissões inadequadas que utilizam a classe BinaryFormatter. Essa classe, acessível por HTTP, permite execução de código, expondo o sistema a ataques.

Detalhes das Vulnerabilidades

As vulnerabilidades foram registradas como:

- CVE-2024-8068 – Escalamento de privilégios para acesso à conta NetworkService (Pontuação CVSS: 5,1)

- CVE-2024-8069 – RCE limitada com privilégio de acesso NetworkService (Pontuação CVSS: 5,1)

Embora graves, a Citrix afirma que as falhas exigem um usuário autenticado no mesmo domínio do Windows Active Directory e que esteja na mesma rede do servidor de gravação de sessão. As correções foram aplicadas nas versões:

- Citrix Virtual Apps and Desktops antes do hotfix 24.5.200.8 2407

- Citrix Virtual Apps and Desktops 1912 LTSR antes do hotfix CU9 19.12.9100.6

- Citrix Virtual Apps and Desktops 2203 LTSR antes do hotfix CU5 22.03.5100.11

- Citrix Virtual Apps and Desktops 2402 LTSR antes do hotfix CU1 24.02.1200.16

A Microsoft recomendou que os desenvolvedores evitem o uso do BinaryFormatter para desserialização, pois ele é vulnerável em casos de entrada não confiável. Desde agosto de 2024, uma implementação foi removida do .NET 9 para mitigar esse tipo de falha.

Origem do Problema

O problema reside no Session Recording Storage Manager, serviço responsável por gerenciar gravações de sessões enviadas por máquinas com o recurso de gravação ativado. O Storage Manager armazena essas gravações por meio do MSMQ, mas a análise mostra que ele aplica uma serialização inadequada, expondo a fila a ataques com privilégios excessivos.

Além disso, as mensagens MSMQ são desserializadas pelo BinaryFormatter, o que permite que invasores criem mensagens maliciosas e as enviem por HTTP, explorando a instância MSMQ exposta.

A pesquisadora Sina Kheirkhah, da WatchTowr, explicou que o uso inseguro da MSMQ junto ao BinaryFormatter “abre caminho para um ataque de RCE não autenticado”. A combinação entre essas permissões excessivas e a possibilidade de acesso via HTTP tornam a exploração acessível a atacantes em uma ampla gama de cenários.

Para proteger seu ambiente, é fundamental atualizar o Citrix Virtual Apps e aplicar os hotfixes recomendados.