A Microsoft implementou uma atualização de segurança significativa no Exchange Server para combater ataques de spoofing, após a descoberta de uma vulnerabilidade crítica que permite falsificar remetentes legítimos em emails recebidos. Essa falha, identificada como CVE-2024-49040, afeta as versões Exchange Server 2016 e 2019 e foi detectada pelo pesquisador de segurança da Solidlab, Vsevolod Kokorin.

Entendendo a vulnerabilidade

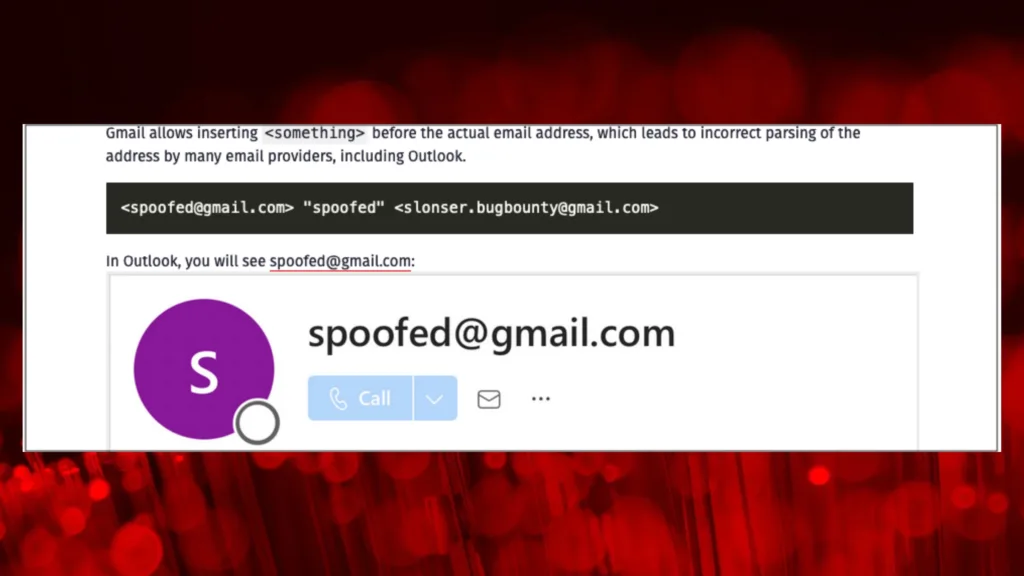

O problema está relacionado ao modo como os servidores SMTP interpretam os endereços dos destinatários, possibilitando que invasores alterem a identidade de remetentes em emails, o que aumenta a eficácia das mensagens maliciosas. Kokorin relatou que essa falha também envolve o uso de caracteres especiais em nomes de grupos, o que contraria as normas RFC, além de inconsistências na forma como os provedores de email interpretam o campo “De”.

Atualização de segurança com alertas de detecção

Em resposta, a Microsoft introduziu uma série de atualizações para o Exchange Server em novembro de 2024, como parte de sua Patch Tuesday. Essas atualizações incluem um novo recurso de alerta que identifica e sinaliza emails suspeitos, exibindo uma advertência visível no corpo da mensagem sempre que um cabeçalho de remetente falsificado é detectado. Esse aviso, que inclui a inserção de um cabeçalho X-MS-Exchange-P2FromRegexMatch, permite que administradores configurem regras de rejeição de emails potencialmente fraudulentos.

O alerta emitido nos emails suspeitos recomenda cautela ao usuário: “Aviso: Este email parece suspeito. Não confie nas informações, links ou anexos sem verificar a fonte por meio de um método seguro.” Com isso, a Microsoft visa proteger os usuários contra phishing e outros golpes que exploram essa vulnerabilidade.

Recomendação para manter a proteção ativa

Embora seja possível desativar esse recurso de segurança com o comando PowerShell fornecido pela Microsoft, a recomendação da empresa é mantê-lo ativado, pois sua desativação pode expor a organização a riscos de phishing. A empresa disponibilizou o seguinte comando para desativação temporária, mas apenas para fins de diagnóstico:

New-SettingOverride -Name "DisableNonCompliantP2FromProtection" -Component "Transport" -Section "NonCompliantSenderSettings" -Parameters @("AddDisclaimerforRegexMatch=false") -Reason "Disabled For Troubleshooting"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

De forma geral, a Microsoft alerta que, ao manter esse recurso ativo, as organizações fortalecem sua defesa contra ataques de falsificação de identidade, melhorando a integridade e a segurança de suas comunicações eletrônicas.