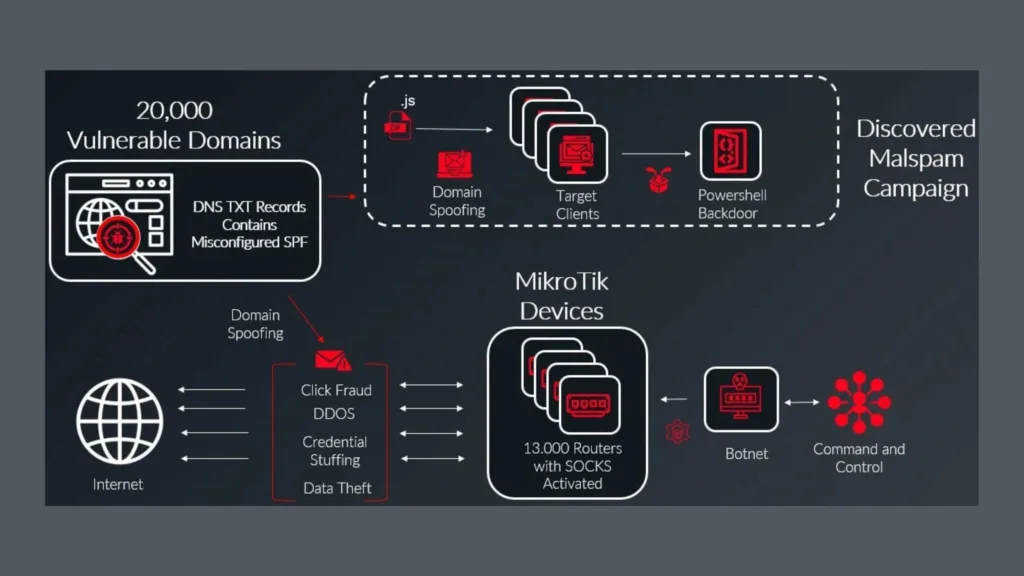

Uma botnet formada por 13.000 dispositivos MikroTik foi identificada explorando configurações vulneráveis nos registros DNS SPF de cerca de 20.000 domínios. Essa falha permite falsificar e-mails para distribuir malware, realizar ataques DDoS e mascarar a origem de tráfego malicioso.

Botnet MikroTik usa registros SPF vulneráveis para espalhar malware

A botnet tira proveito de registros DNS SPF configurados com a opção permissiva “+all”, que autoriza qualquer servidor a enviar e-mails em nome de um domínio. Segundo a empresa de segurança Infoblox, essa configuração anula o objetivo de proteção do SPF, abrindo caminho para ataques de phishing e falsificação de identidade.

E-mails maliciosos identificados pela Infoblox se passavam por empresas como a DHL Express, contendo anexos ZIP que incluíam scripts maliciosos. Esses scripts, ao serem executados, conectavam-se a servidores de controle ligados a hackers russos.

Impacto e funcionamento da botnet

A rede é composta por dispositivos MikroTik comprometidos, configurados como proxies SOCKS4. Essa configuração permite que hackers usem os dispositivos para diversas atividades:

- Realizar ataques DDoS massivos.

- Enviar e-mails de phishing.

- Exfiltrar dados sensíveis.

- Mascarar tráfego malicioso.

Mesmo com apenas 13.000 dispositivos, o uso de proxies multiplica significativamente o alcance da botnet, permitindo que milhares de dispositivos adicionais acessem redes de forma ilícita.

Histórico de vulnerabilidades MikroTik

Os dispositivos MikroTik já estiveram envolvidos em outros ataques cibernéticos. Em 2024, uma botnet similar foi culpada por um ataque DDoS recorde que alcançou 840 milhões de pacotes por segundo, afetando o provedor OVHcloud.

Apesar das recomendações para atualizar firmwares, muitos dispositivos permanecem desatualizados devido à lentidão na aplicação de patches e à negligência dos proprietários.

Como se proteger?

Os proprietários de dispositivos MikroTik devem seguir estas práticas para mitigar os riscos:

- Atualizar para a versão mais recente do firmware.

- Alterar as credenciais de administrador padrão.

- Fechar o acesso remoto ao painel de controle, se não for necessário.

- Substituir registros SPF com a opção “-all” para restringir o envio de e-mails a servidores autorizados.

Ao adotar essas medidas, é possível reduzir a exposição de dispositivos a ataques e interromper o crescimento de botnets como essa.