Cibercriminosos ligados à Coreia do Norte estão utilizando entrevistas de emprego falsas como isca para distribuir o malware FERRET em dispositivos macOS. Essa tática faz parte da campanha “Contagious Interview”, identificada inicialmente no final de 2023, que emprega pacotes npm falsos e aplicativos mascarados como ferramentas de videoconferência.

Hackers Norte-Coreanos usam falsas entrevistas para espalhar malware FERRET no macOS

Como o ataque acontece

As vítimas são abordadas no LinkedIn por supostos recrutadores, que as convidam para entrevistas remotas. Durante o processo, os alvos são solicitados a acessar um link que gera um erro, sugerindo a instalação de softwares como VCam ou CameraAccess. Esses programas, porém, contêm código malicioso que implanta o malware FERRET.

O ataque se desenrola por meio de scripts em JavaScript e Python, introduzindo o malware BeaverTail, que coleta informações sensíveis de navegadores e carteiras de criptomoedas. Além disso, o BeaverTail pode instalar o backdoor InvisibleFerret para garantir acesso remoto ao sistema infectado.

Novas táticas e expansão dos ataques

Os hackers têm aprimorado suas estratégias para evitar detecção. Um dos métodos recentes inclui um truque no estilo ClickFix, que induz os usuários a copiar e colar comandos maliciosos no Terminal do macOS para supostamente corrigir problemas de acesso à câmera e microfone.

Pesquisadores também descobriram que o malware FERRET está se espalhando por outras vias, incluindo a criação de problemas falsos em repositórios GitHub, ampliando o público-alvo para desenvolvedores.

Componentes e funcionalidade do malware FERRET

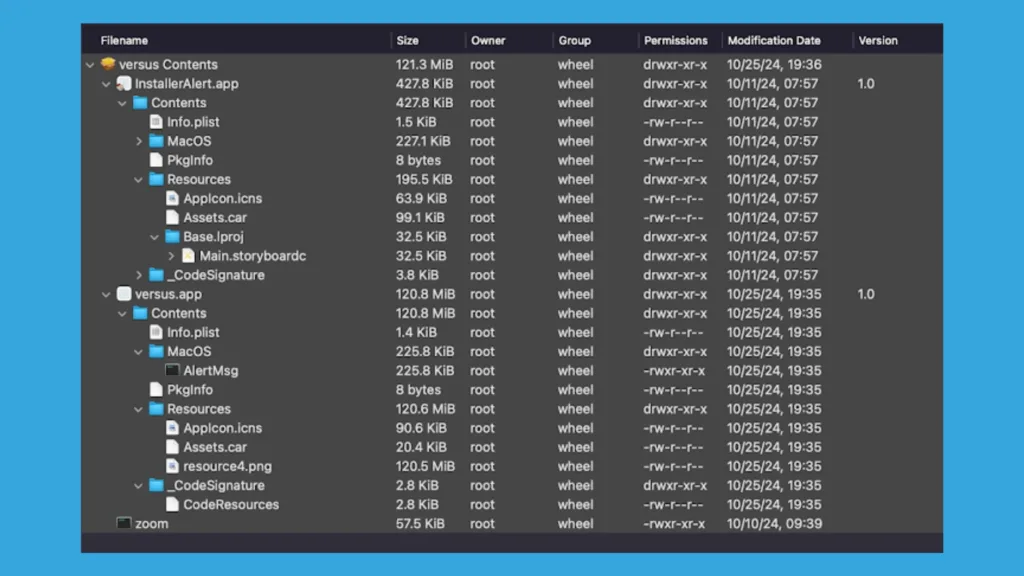

Os ataques envolvem diversos módulos do malware FERRET, incluindo:

- FRIENDLYFERRET e FROSTYFERRET_UI: Responsáveis por manipular e roubar dados sensíveis.

- FlexibleFerret: Implementa a persistência no macOS através de LaunchAgents.

- Backdoor Golang: Criado para drenar carteiras de criptomoedas, como a MetaMask, e executar comandos remotos.

Relacionamento com outras ameaças

A campanha também tem relação com outras atividades maliciosas identificadas recentemente. A empresa Socket revelou um pacote npm malicioso, “postcss-optimizer”, que disfarça o malware BeaverTail para infectar sistemas Windows, macOS e Linux.

Além disso, o grupo APT37 (ScarCruft), ligado à Coreia do Norte, tem explorado documentos armadilhados e mensagens em bate-papos da plataforma K Messenger para distribuir o malware RokRAT, reforçando o alcance e a sofisticação dessas ameaças.

Como se proteger

Para evitar ser vítima desses ataques, siga estas recomendações:

- Verifique a autenticidade de ofertas de emprego no LinkedIn antes de prosseguir com entrevistas.

- Evite instalar softwares desconhecidos sugeridos durante entrevistas online.

- Mantenha seu sistema e antivírus atualizados para bloquear ameaças conhecidas.

- Desconfie de solicitações para copiar e colar comandos no Terminal do macOS.

- Monitore atividades suspeitas em sua carteira de criptomoedas.

A crescente sofisticação desses ataques reforça a necessidade de cautela e segurança digital redobrada, principalmente para desenvolvedores e profissionais que buscam novas oportunidades no mercado.