Especialistas em segurança digital identificaram uma sofisticada operação de espionagem cibernética que tem como alvo militares russos por meio de um spyware disfarçado como o aplicativo de mapeamento Alpine Quest. A campanha, que modifica versões antigas do app legítimo, explora a popularidade da ferramenta entre os usuários que atuam em zonas de conflito, especialmente na chamada Operação Militar Especial.

Campanha maliciosa usa aplicativo de mapeamento como isca para espionar militares russos

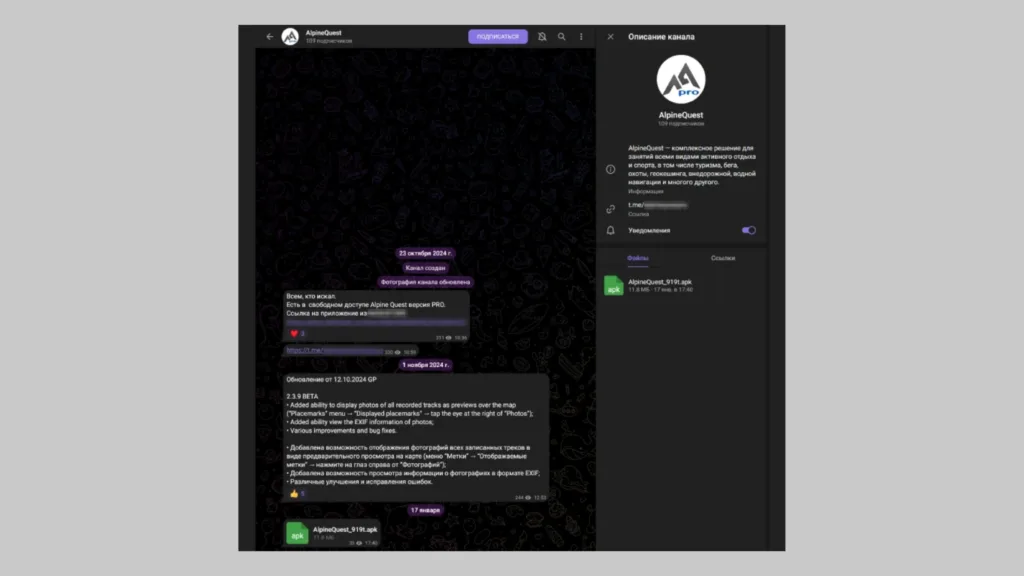

Segundo análise divulgada pela empresa russa de cibersegurança Doctor Web, os cibercriminosos embutem o código malicioso em uma versão falsificada do Alpine Quest Pro, conhecida por oferecer recursos avançados para navegação e orientação offline. O app infectado é promovido como gratuito e distribuído por catálogos alternativos de apps russos e canais falsos no Telegram, que simulam atualizações oficiais.

Como o spyware atua

Identificado como Android.Spy.1292.origin, o malware atua silenciosamente após a instalação, mantendo a interface idêntica à do aplicativo legítimo, o que dificulta sua detecção por parte do usuário. Enquanto aparenta funcionar normalmente, o trojan coleta e transmite informações confidenciais, como:

- Número do celular e perfis de redes sociais vinculados

- Lista completa de contatos

- Data e localização geográfica em tempo real

- Arquivos armazenados no dispositivo

- Versão do aplicativo instalado

O spyware ainda envia dados de localização para um bot no Telegram toda vez que o usuário muda de posição e tem capacidade de receber módulos extras, que permitem expandir sua atuação maliciosa — como interceptar arquivos enviados por WhatsApp e Telegram, além de outras funções específicas sob demanda.

Expansão da ameaça: backdoor para Windows

Além do ataque voltado ao Android, outro vetor de comprometimento foi identificado pela Kaspersky, que relatou um backdoor altamente direcionado contra sistemas corporativos na Rússia. O ataque utilizou um falso pacote de atualização para o software ViPNet, amplamente adotado por instituições governamentais, financeiras e industriais. Dentro do arquivo disfarçado, o componente msinfo32.exe atuava como carregador de um backdoor criptografado, com funções que incluem:

- Comunicação com servidores de comando e controle (C2)

- Roubo de documentos confidenciais

- Execução de payloads adicionais

Como se proteger

Para evitar ser vítima desse tipo de ataque, os especialistas recomendam:

- Baixar apps somente de lojas confiáveis, como Google Play

- Evitar versões “gratuitas” de apps pagos oferecidas fora de canais oficiais

- Desconfiar de atualizações recebidas via links ou mensagens em aplicativos de mensagem como Telegram e WhatsApp

Esses incidentes destacam como atores maliciosos continuam aprimorando técnicas de engenharia social e manipulação de software para atingir alvos estratégicos e altamente sensíveis.