Uma operação sofisticada de ciberataques, identificada como AyySSHush, conseguiu comprometer mais de 9.000 roteadores ASUS ao longo dos últimos meses. A botnet tem como alvo principal dispositivos de redes domésticas e pequenos escritórios (SOHO), afetando não apenas modelos da ASUS, como RT-AC3100, RT-AC3200 e RT-AX55, mas também equipamentos da Cisco, D-Link e Linksys.

A descoberta foi feita por pesquisadores da GreyNoise em março de 2025, que destacaram características típicas de ameaças ligadas a grupos patrocinados por Estados. No entanto, até o momento, não foi possível atribuir os ataques a nenhuma entidade específica.

Exploração silenciosa e persistente

O ponto de entrada utilizado pelos invasores foi uma vulnerabilidade antiga conhecida como CVE-2023-39780, que permite injeção de comandos. Por meio dessa falha, os atacantes inserem uma chave SSH própria no sistema, forçando o daemon SSH a escutar na porta TCP 53282, uma configuração incomum que ajuda a evitar detecção.

Um aspecto alarmante da técnica é que ela usa ferramentas legítimas do próprio sistema ASUS, o que faz com que a alteração se mantenha ativa mesmo após reinicializações ou atualizações de firmware. Ou seja, atualizar o roteador não elimina o backdoor.

Além disso, os atacantes desativam recursos importantes como os logs do sistema e o AiProtection da Trend Micro — dificultando a detecção por soluções de segurança convencionais.

Detecção mínima, impacto massivo

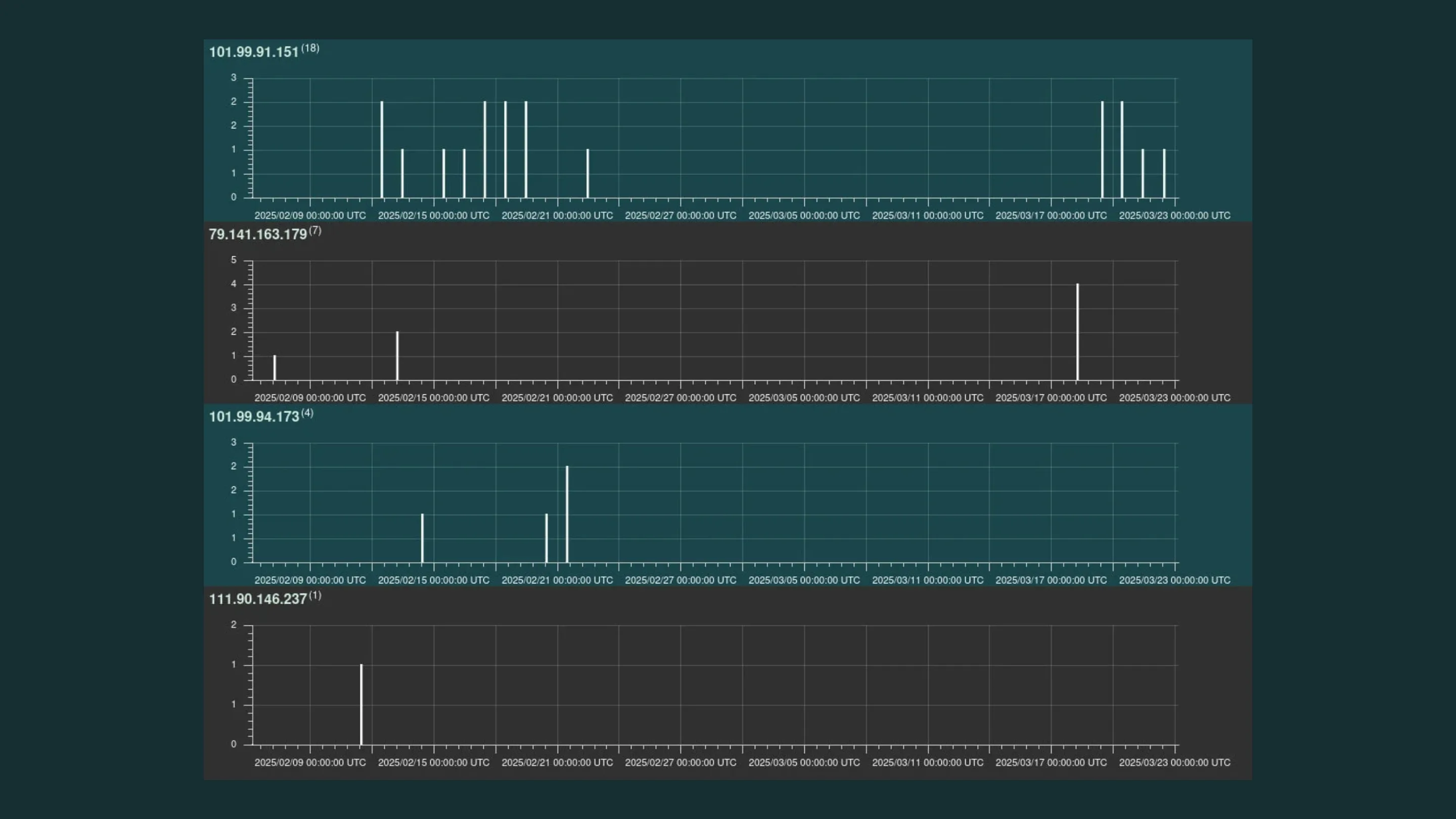

Apesar da escala do ataque, apenas cerca de 30 requisições maliciosas foram captadas pelas ferramentas da GreyNoise nos últimos três meses. No entanto, mais de 9.000 roteadores foram comprometidos — o que evidencia o caráter furtivo e direcionado da campanha.

A ameaça pode ter ligação com outra operação recente rastreada pela empresa Sekoia, chamada “Armadilha Cruel”, que também focava em dispositivos de rede, incluindo VPNs SSL, DVRs e equipamentos de marcas como QNAP e Araknis. Nesse caso, a vulnerabilidade explorada foi a CVE-2021-32030.

Segundo os especialistas, embora ainda não haja indícios de uso dos dispositivos comprometidos para ataques de negação de serviço (DDoS) ou envio de spam, há sinais de que os roteadores estão sendo silenciosamente convertidos em nós de uma botnet futura. Em alguns casos, scripts maliciosos redirecionam o tráfego de rede para servidores controlados pelos atacantes.

Como se proteger

A ASUS já lançou correções de segurança para o CVE-2023-39780, mas a disponibilidade dessas atualizações varia conforme o modelo do roteador. Os usuários devem realizar a atualização imediatamente e verificar se o arquivo authorized_keys foi modificado com chaves não autorizadas.

Recomenda-se ainda:

- Verificar a presença de conexões SSH suspeitas

- Bloquear os IPs associados à botnet, listados abaixo:

- 101.99.91[.]151

- 101.99.94[.]173

- 79.141.163[.]179

- 111.90.146[.]237

Caso haja qualquer sinal de comprometimento, o mais seguro é realizar uma redefinição de fábrica no dispositivo e configurar novamente com senhas fortes e únicas.